ユーザーは、匿名性を維持し、インターネット上で自分の IP アドレスを隠し、第三者が自分の個人データにアクセスできないようにしたいという状況にますます直面しています。IP アドレスを隠すには多くの方法があります:無料から高価なものまでありますが、ネットワーク上でユーザーに 100% のセキュリティを保証します. 今日は、かなり興味深いトピック、IP 禁止を回避する方法について説明します。

なぜ IP 追跡を避けるのですか?

IP トラッキングを避ける理由は? これには多くの理由が考えられます。まず第一に、セキュリティと匿名性の問題です。どのサイト、どのページに行っても、各サーバーにデータを残します: どのような操作を行っているかシステム、ブラウザ、そのバージョン、そして最も重要なIPアドレスが使用されます. あなたはそれを所有することで、あなたの国、都市、地区、さらには正確な住所を正確に判断することができます. すべてがうまくいくでしょう, しかし、同じIPアドレスを使用して所有している情報技術の知識がなければ、攻撃者は別のコンピューターにアクセスして、ユーザーの個人情報やパスワードを取得し、多くの不快なことを行うことができます。」

しかし、IP を変更せざるを得ない無害なものもあります。それらに遭遇する可能性ははるかに高くなります。最近、オンライン広告はさらに押し付けがましく、時には過度に煩わしくさえなっています。そのような広告が非常に不快である場合、それを回避する方法の 1 つは、IP 禁止を回避することです。」

ゲーム サーバーや興味深いフォーラムで不当に禁止された場合はどうすればよいでしょうか? 別のアカウントからログインを試みることはできますが、現在では IP による禁止が頻繁に行われています。それらはバイパスすることしかできません。本当のアドレスを変更または偽装することによって。アドレスを非表示にすることで、1 ユーザーあたりのダウンロード数に制限のあるファイル ホスティング サービスからファイルを巧みにダウンロードできます。」

IP を非表示にする必要がある場合の最も一般的な例がいくつかあります:

- オンライン決済用。人々はさまざまな商品をオンラインで購入しますが、購入した商品が公開されることを誰もが望んでいるわけではありません。

- ネットワーク上のユーザー アクションの追跡を除外するため。人々は、自分がアクセスしているサイトを誰にも知られたくない.

- IP を回避するには、特定のサイトへのアクセスとブロックを禁止します。IP アドレス スプーフィングは、法執行機関によるサイトのブロックの問題を解決し、世界中のどこからでもアクセスできるようにします。

- 安全のために。ブロガー、活動家、反腐敗運動家は、挑発的または露骨な投稿を投稿することがよくあります。彼らは自分の住所、名前、姓、またはその他の個人データ。

- 娯楽または投機目的で使用されます。IP 置換は悪ふざけによく使用されます。また、投票で賛成票を獲得したり、レビューを購入したり、統計を操作したりするための非常に強力なツールでもあります。

一般に、IP の変更には多くの便利な用途があります。また、アドレスを変更する方法も数多くあり、それぞれに独自の特徴とセキュリティ/匿名性のレベルがあります。これからそれらを検討します.

IPとは?

IP 禁止を回避するには、3 つのことを理解する必要があります。まず、IP アドレスとは何か、それはどこから来たのか、誰から隠される必要があるのか を正確に把握する必要があります。このアドレスはすぐに明らかになります。」

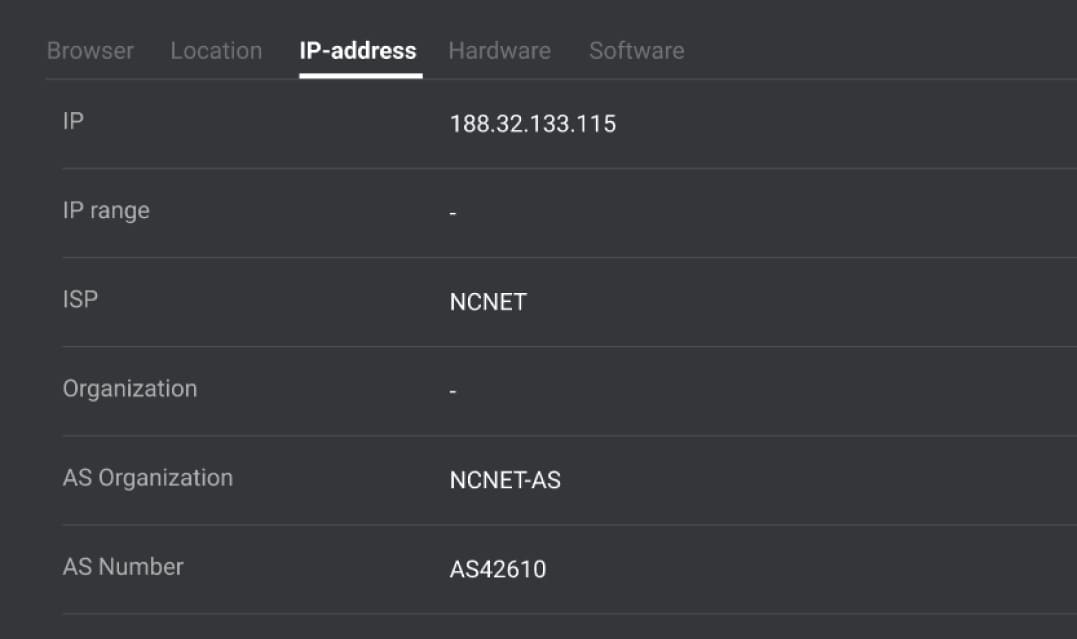

IP アドレスは、IP パケットを送受信できるネットワーク上のコンピューターの識別子であり、インターネット プロトコル (IP) のメッセージの一種です。他のホストがパケットを区別できるようにするためにのみ必要です。これらのアドレスは現在 2 つの形式 (IPv4 と IPv6) で存在しますが、本質は同じです. 表記の形式と制限 (範囲) のみが異なります. アドレスは使用されるメタデータの主なタイプです.インターネットを強化する OSI モデルの下位層で。」

すべてのマシンが IP アドレスを持っているわけではなく、仮想 (ローカルなど) の場合もあります。パブリック IP アドレスは、デバイスがインターネット サービス プロバイダー (ISP) によってインターネットに接続されるときに発行されます。 . この分野で活動している企業は, 自由に使えるアドレスをたくさん持っており, それらを少なくとも 1000 個のアドレスのブロックで購入しています. ネットワーク上のすべてのクライアントに一意のアドレスを与える必要があります. そうしないと, ネットワークを使用しません. 一部の企業は一部の ISP は、接続が再起動されるたびに新しい IP アドレスをクライアントに発行します (「動的 IP」)。その結果、インターネット アドレスは ISP のみが変更でき、このプロセスは通常は自動化されています。」

IP禁止を回避するには?

実際の IP アドレスを隠すための既知の技術を詳しく調べる前に、IP アドレスを調べて、コンピューターをネットワーク上にさらすもの、たとえば DNS のアドレスを調べる必要があります。サーバー.これを行うには、任意の匿名性チェック サービスにアクセスしてください.主なことは、Java、ActiveX、Flash、および Javascript でコンピューターをチェックすることです.

たとえば、Socks や VPN を使用して IP アドレスを変更するだけでは十分ではありません。多くのテクノロジで IP アドレスを識別することができますが、コンピュータで無効にするか、欺く必要があります。また、送信された HTTP ヘッダーを変更する必要はありません。インストールされているソフトウェアの定義とコンピューターの地理的位置を「ノックダウン」します。

1. プロキシ、SOCKS

プロキシ サーバーは、クライアントが他のネットワーク サービスに間接的な要求を行うことを可能にするコンピュータ ネットワーク上のサービスです。最初に、クライアントはプロキシ サーバーに接続し、別のサーバーにあるリソースを要求します。次に、プロキシ サーバーは次のネットワークに接続します。指定されたサーバーからリソースを受け取り、それをクライアントに転送します。」

プロキシ経由でアクセスできるサーバーとプロトコルは、このプロキシのタイプ、つまりアクセスに使用するプロトコルによって異なります。プロキシにはいくつかのタイプがあります: HTTP プロキシ、SOCKS4、SOCKS5 、およびいくつかの他の。」

HTTP プロキシが最も一般的で、インターネット上で見つけるのが最も簡単ですが、HTTP でしか機能しません (HTTPS プロキシもあります)。さらに、クライアントのアドレスをリクエスト ヘッダーに挿入し、匿名にしないでください。」

SOCKS プロトコルは、アプリケーション層とトランスポート層、つまり TCP/IP と UDP/IP のプロトコルをカプセル化するため、最も注目に値します。これらのプロトコルを介してのみ機能するためです。 Web では、SOCKS を介して、同じ SOCKS を含む任意のサーバーと連携して、SOCKS サーバーのチェーンを編成することができます. 同じ理由で、すべての SOCKS サーバーは匿名です – TCP で追加情報を送信することは不可能です.上位プロトコルの動作を中断することなく、/IP および UDP/IP レベルを調整します。」

アノニマイザーを強調表示することもできます。通常の検索エンジンのように見えますが、単語やフレーズの代わりに、表示したいサイトの URL を入力する必要があります。アノニマイザーはスクリプトで記述されたものです。たとえば、Perl、PHP、CGI スクリプトなどです。

HTTP プロキシとソケットを操作するためのいくつかの便利なプログラム:

SocksChain は、SOCKS チェーンまたは HTTP プロキシを介して作業できるようにするプログラムです (プロキシ サーバー、さらには無料のプロキシ サーバーがログを保持することを覚えておく必要があります。そして、適切な権利を持っている人は、地球のさまざまな場所で 10 の匿名プロキシ サーバーのチェーンを使用していても、いつどこに行って何をしたかを把握できます)。」

FreeCap は、SOCKS プロキシをネイティブにサポートしていないプログラムのために、SOCKS サーバーを介して接続を透過的にリダイレクトするためのプログラムです。

2. VPN (仮想プライベート ネットワーク)

VPN 接続は、通常のローカル ネットワークへの接続と大差ありません。アプリケーションはまったく違いを感じないため、構成を行わなくても、VPN 接続を使用してインターネットにアクセスします。リモート リソースにアクセスするために、特別な GRE (Generic Routing Encapsulation) パケットがコンピュータ上で作成され、暗号化された形式で VPN サーバーに送信されます. 次に、VPN サーバーはこのパケットを解読し、そのパケットが何であるかを調べます。本質は (HTTP ページをダウンロードするリクエスト、データを転送するだけのリクエストなど) であり、対応するアクションを独自に実行します (つまり、IP を公開します)。サーバーはそれをGREパケットに入れて暗号化し、この形式でクライアントに送り返します.

送信データの継続的な暗号化は、セキュリティを確保するための鍵です。PPTP トラフィックは、MPPE (Microsoft Point-to-Point Encryption、40、56、および 128 ビット キーをサポート) を使用して暗号化できます。マイクロソフトのプロトコル. 初期のバージョンは基本的にハッキングされていました. 新しいものでは, 重大なエラーが修正されました. しかし, 暗号化の分野で何かをしようとするマイクロソフトの試みは, 笑い声を引き起こすだけです.

OpenVPN は、インターネットで一般的に受け入れられている TCP/IP プロトコル スタックに基づいて編成された、VPN テクノロジの無料の実装です。これにより、PPTP をサポートしていないプロバイダーでも接続が機能することが保証されます (ほとんどの場合、 GPRS と EDGE を通過するすべての GRE パケットをカットするモバイル オペレーター). また、OpenVPN は、2 つのネットワーク セッションの同時確立を必要とする PPTP とは異なり、実際の IP アドレスを持っていない場合でも機能します.

OpenVPN には、VPN テクノロジよりも多くの利点があります:

証明書に基づく柔軟なクライアント認証方法をサポートします;

3.TOR

Tor (The Onion Router) は、第 2 世代のオニオン ルーター (いわゆる「オニオン (多層) ルーティング」) を無料で実装したものです。これは、ユーザーが匿名で接続できるようにするシステムであり、暗号化された形式でのユーザーデータの送信. 多くの場合、匿名の Web サーフィンと安全なデータ転送を提供する匿名ネットワークと見なされます. Tor を使用すると、ユーザーは Web サイトにアクセスしたり、資料を投稿したり、メッセージを送信したり、他のユーザーと作業したりするときに匿名を維持できます。 TCP プロトコルを使用するアプリケーション。トラフィックのセキュリティは、「オニオン ルーター」と呼ばれるサーバーの分散ネットワークを使用して確保されます

Tor ネットワーク ユーザーは自分のマシンで onion-proxy を実行します。このソフトウェアは Tor サーバーに接続し、Tor ネットワークを介して定期的に仮想チェーンを形成します。Tor ネットワークは、多層的な方法で暗号化を使用します (オニオンとの類推)。

システムに入る各パケットは、ランダムに選択された 3 つの異なるサーバー (ノード) を通過します。送信前に、パケットは 3 つのキーで順次暗号化されます。最初は 3 番目のノード用、次に 2 番目のノード用です。そして最後に、初めて。」

最初のノードがパケットを受信すると、暗号の「最上位」層を解読し (タマネギの皮をむくのと同じように)、次にどこに送信するかを見つけます。2 番目と 3 番目のサーバーは、同時に、オニオン プロキシ ソフトウェアは SOCKS インターフェイスを提供します. SOCKS インターフェイスで実行されるプログラムは、Tor ネットワーク上で動作するように構成できます。ネットワーク上で匿名サーフィンを提供します。」

Opera および Firefox Web ブラウザー用の特別な Tor アドオンがあります。

4. SSH トンネリング

SSH (セキュア シェル) は、コンピューターのリモート制御とファイル転送を可能にするネットワーク プロトコルです。アルゴリズムを使用して、送信される情報を暗号化します。

SSH トンネリングは、安価な VPN の代替品と見なすことができます。この実装の原則は次のとおりです。コンピューター上のすべてのネットワーク ソフトウェアは、指定されたポート (ローカルホスト) に転送され、そこでサービスがハングアップし、接続されます。 SSH経由でサーバーに接続し(ご存知のように、SSHプロトコル経由の接続は暗号化されています)、すべてのリクエストをトンネリングします;その後、すべてのトラフィック(暗号化されていない)をサーバーからプロキシ(トンネリングをサポート)またはソックスに転送できます。すべてのトラフィックを必要なアドレスに送信します。プロキシの存在は必要ありません。」

このシステムの利点:

- このスキームを構成するために、サーバー ソフトウェアをインストールする必要はありません (SSH アカウントとソックスはインターネット上で簡単に取得できるため);

- SSH 接続ではトラフィックが暗号化および圧縮されるため、インターネットでの作業速度がわずかに向上します。

- ソックス サーバーが別のホストにある場合、セキュリティと匿名性を高める追加のサーバー チェーンを取得します。

5. JAP

ドイツの機関の 1 つで、匿名性を維持するかなり巧妙な方法が開発されました。特別なプロキシ プログラム JAP がユーザーのシステムにインストールされ、接続に対するすべてのユーザー要求を受け入れ、暗号化します (128 ビットの AESキーの長さ)、特別な中間サーバー (いわゆるミックス) に安全に送信します。」

実際には、膨大な数のユーザーが同時にミックスを使用しており、システムはそれぞれのユーザーがサーバーと区別できないように構築されています。また、すべてのクライアントが同じであるため、それは不可能です。具体的に 1 人のユーザーを計算します。」

Mix は通常、主に大学で自発的にインストールされ、ログを保持しないことが公式に確認されています。さらに、Mix のチェーン (通常は 3 つの Mix) が通常使用されます。

6. P2P アノニマイザー

例として、Peek-A-Boot ネットワークを見てみましょう。Peek-A-Boot は、さまざまな国のボランティアが所有するコンピューターの分散ピアツーピア ネットワークです。ネットワークは、ユーザーができるように作成されました。地域の検閲によって課せられた制限を回避し、特定の州で禁止されているインターネット リソースへのアクセスを取得します。」

ネットワーク上の各ノードは、検閲バリアをバイパスして特定の IP アドレスからリクエストを送信し、情報を受信するためにマスクされています。

ユーザーは Peek-A-Booty が動作するアドホック ネットワークに接続されています。ランダムに選択された複数のコンピューターが Web サイトにアクセスし、要求を送信した人物にデータを転送します。

このネットワーク上のすべてのトラフィックは、電子商取引の標準 SSL を使用して暗号化されているため、無害なトランザクションのように見えます。

7.アンチ検出ブラウザ

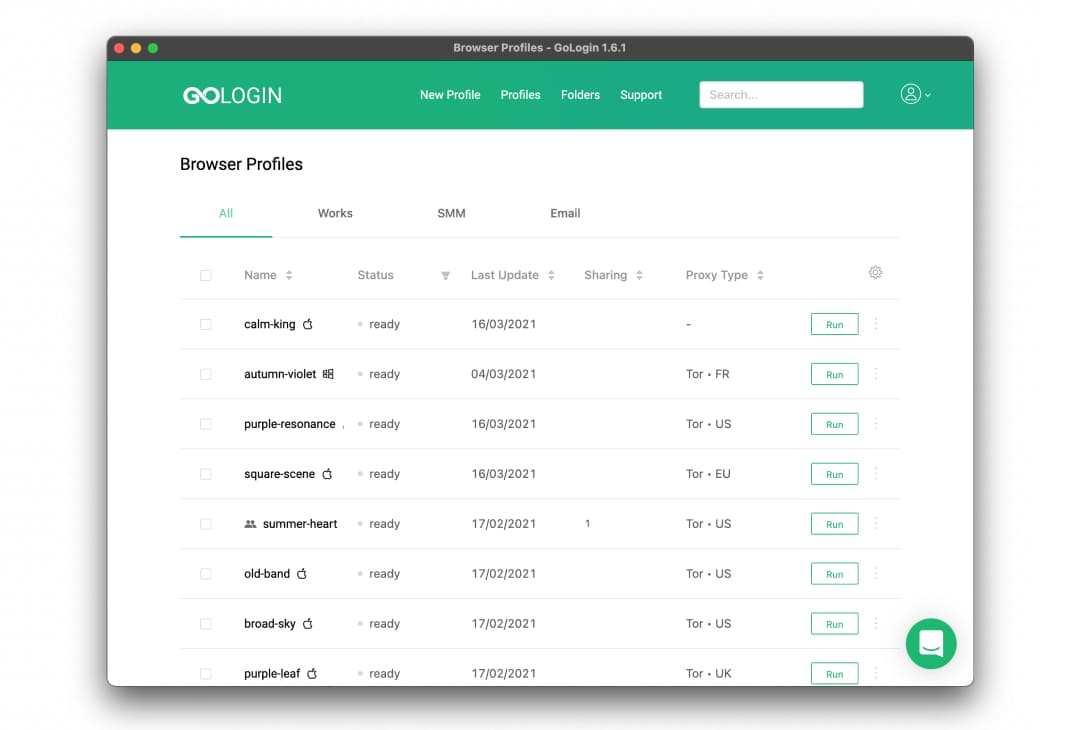

以前に書いたことに基づいて、IP だけを隠すだけでは不十分であると結論付けることができます。結局のところ、他の接続パラメーターによって追跡される可能性があります。この問題を解決するために、検出防止ブラウザーが作成されました。 .

このソフトウェアは、指紋 (IP を含む) をマスクするプログラムと、これらのパラメーターをインターネットに表示するブラウザーで構成されています。

検出防止ブラウザは通常、プロキシ統合を使用して IP を隠します。しかし、それらの利点は、残りの接続パラメータが新しい IP に調整されることです。これにより、IP 禁止をバイパスして、まったく異なるインターネット ID を作成できます。 . GoLogin は、IP 禁止を回避するのに役立つ優れた検出防止ブラウザーの例です

結論

私たちが検討したすべての方法のうち、完全に無料なのは TOR と P2P だけです。同時に、これらは非常に信頼性が高いですが、残念ながら、日常的に使用および構成するには便利ではありません。

平均的なセキュリティとセットアップの容易さの点では、OpenVPN がリードしていますが、価格は月額 15 ドルからです。パケットが 2 つの VPN サーバーを通過する DoubleVPN 技術が現在普及しています。

中間的な解決策は SSH トンネリングです。非常に安価なシェル アクセスだけで十分であり、接続自体は、たとえば Putty を介して構成されます。残念ながら、セットアップは簡単ではなく、手間もかかるし、使い勝手も悪いので、やはりオタク向けの選択肢です。」

IP 禁止をバイパスし、他のパラメーターをマスクする最も安全で最も匿名の方法は、検出防止ブラウザーです。これはおそらく、保証された匿名性の問題に対する最速かつ最も便利なソリューションですが、価格が最も高くなります.しかし、このソリューションは、IP禁止を本当に回避する必要がある人に適しています。」