Пользователи все чаще сталкиваются с ситуацией, когда они хотели бы сохранить свою анонимность, скрыть свой IP-адрес в Интернете и предотвратить доступ третьих лиц к их личным данным. Есть много способов скрыть IP-адрес: от простого и от бесплатного до дорогого, но гарантирующего пользователю 100% безопасность в сети. Сегодня мы познакомимся с довольно интересной темой, как обойти бан по IP?

Почему следует избегать отслеживания IP?

Почему следует избегать отслеживания IP? Для этого может быть много причин, и в первую очередь это вопрос безопасности и анонимности. Переходя на любой сайт, любую страницу, вы оставляете свои данные на каждом сервере: какой рабочий система, браузер, его версия и, самое главное, IP-адрес. Вы можете точно определить свою страну, город, район и даже точный адрес, владея им. Зная информационные технологии, злоумышленник может получить доступ к другому компьютеру и получить личную информацию пользователя, пароли и совершить много неприятных вещей.

Но есть и более безобидные вещи, которые заставляют вас сменить IP. Вероятность столкнуться с ними намного выше. В последнее время интернет-реклама стала еще более навязчивой, а иногда даже чрезмерно раздражающей. Более того, в некоторых В некоторых случаях она преследует одних и тех же пользователей на всех сайтах, куда они заходят. Если такая реклама крайне неприятна, то один из способов избежать ее — обойти запрет на IP.

А что делать, если вас несправедливо забанили на игровом сервере или интересном форуме? Можно попробовать авторизоваться с другого аккаунта, но сейчас баны по IP практикуются часто. Их можно только обойти изменяя или маскируя свой реальный адрес. Скрывая свой адрес, вы можете хитроумно загружать файлы с файловых хостингов с ограничением количества загрузок для одного пользователя.

Вот некоторые из самых популярных примеров, когда вам нужно скрыть свой IP:

- Для онлайн-платежей. Люди покупают различные товары в Интернете, и не все хотят, чтобы то, что они покупают, стало достоянием общественности.

- Чтобы исключить отслеживание действий пользователей в сети. Люди не хотят, чтобы кто-либо знал, какие сайты они посещают.

- Чтобы обойти запреты IP на посещение определенных сайтов и блокировку. Подмена IP-адресов решает эту проблему блокировки сайтов правоохранительными органами и возвращает к ним доступ из любой точки мира.

- В целях безопасности. Блогеры, активисты и борцы с коррупцией часто публикуют провокационные или разоблачающие сообщения. Им приходится скрывать свой IP, чтобы никто не мог узнать адрес их проживания, имя, фамилию или другие личные данные.

- В развлекательных или спекулятивных целях. Подмена IP-адреса часто используется для розыгрышей. Это также довольно мощный инструмент для получения голосов в опросах, покупки обзоров и манипулирования статистикой.

В общем, есть много полезных применений для изменения IP. Есть также много способов изменить свой адрес, и все они имеют свои особенности и уровень безопасности / анонимности. Теперь мы их изучим.

Что такое IP?

Чтобы обойти бан по IP, нужно разобраться в трех вещах. Во-первых, что такое IP-адрес, откуда он и от кого именно нужно скрыть. И только потом схема скрытия этот адрес станет незамедлительно понятным .

IP-адрес — это идентификатор компьютера в сети, который может отправлять и получать IP-пакеты, тип сообщения в Интернет-протоколе (IP). Он нужен только для того, чтобы другие узлы могли отличать пакеты от разные машины и отправляют на них ответы. Эти адреса теперь существуют в двух формах (IPv4 и IPv6), но имеют одинаковую сущность. Различаются только форма записи и ограничения (диапазон). Адрес является основным типом используемых метаданных. на нижних уровнях модели OSI, которая питает Интернет.

Не все машины имеют IP-адрес, и он может быть виртуальным (например, локальным). Общедоступный IP-адрес выдается устройству, когда оно подключается к Интернету поставщиком услуг Интернета (ISP). . Компании, работающие в этом секторе, имеют в своем распоряжении множество таких адресов, которые они покупают блоками по крайней мере по 1000 адресов. Каждому клиенту в сети необходимо дать уникальный адрес, иначе они не будут использовать сеть. Некоторые компании выпускают клиенту постоянно, некоторые интернет-провайдеры выдают клиенту новый IP-адрес каждый раз при перезапуске соединения (» динамический IP-адрес «). В результате ваш интернет-адрес может быть изменен только вашим интернет-провайдером, и этот процесс обычно автоматизировано .

Как обойти бан по IP?

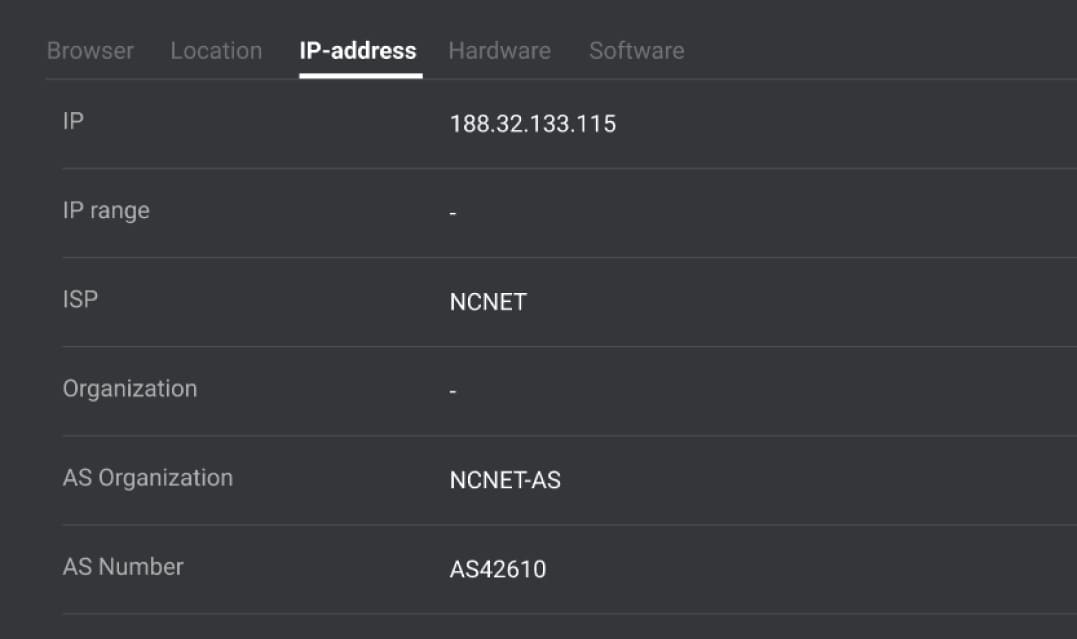

Прежде чем мы ближе познакомимся с известными технологиями сокрытия нашего реального IP-адреса, мы должны узнать наш IP-адрес и выяснить некоторые вещи, которые делают наш компьютер доступным в сети, например, адрес DNS. сервер. Для этого зайдите в любой сервис проверки анонимности. Главное, проверить свой компьютер с помощью Java, ActiveX, Flash, Javascript.

Сменить IP-адрес, например, с помощью Socks или VPN, недостаточно. Многие технологии позволяют идентифицировать его, что нужно либо отключить на своем компьютере, либо обмануть. Также его не будет Излишне изменять передаваемые HTTP-заголовки. Это ‘нарушит’ определение установленного программного обеспечения и географическое положение компьютера.

1. Прокси, SOCKS

Прокси-сервер — это служба в компьютерных сетях, которая позволяет клиентам делать косвенные запросы к другим сетевым службам. Сначала клиент подключается к прокси-серверу и запрашивает некоторые ресурсы, расположенные на другом сервере. Затем прокси-сервер подключается к указанный сервер, получает от него ресурс и передает его клиенту.

Какие серверы и какие протоколы мы можем получить через прокси, зависит от типа этого прокси, то есть протокола, по которому мы получаем к нему доступ. Существует несколько типов прокси: HTTP-прокси, SOCKS4, SOCKS5. , и некоторые другие .

HTTP-прокси являются наиболее распространенными, их легче всего найти в Интернете, но они работают только с HTTP (есть также HTTPS-прокси). Более того, они могут вставлять адрес клиента в заголовки запросов и не будь анонимным .

Протокол SOCKS наиболее примечателен, поскольку он инкапсулирует протоколы прикладного уровня и транспортного уровня, то есть TCP / IP и UDP / IP. Поскольку только через эти протоколы можно работать в сети через SOCKS можно работать с любыми серверами, в том числе с теми же SOCKS, и таким образом организовывать цепочки SOCKS-серверов. По той же причине все SOCKS-серверы анонимны — невозможно передать дополнительную информацию по TCP Уровни / IP и UDP / IP без нарушения работы вышестоящего протокола .

Вы также можете выделить анонимайзеры — они выглядят как обычная поисковая система, только вместо слов / фраз нужно вводить URL сайта, который вы хотели бы видеть в них. Анонимайзеры — это написанные скрипты , например, в сценариях Perl, PHP, CGI.

Пара полезных программ для работы с HTTP прокси и сокетами:

SocksChain — это программа, которая позволяет работать через SOCKS-цепочку или HTTP-прокси (нужно помнить, что любой прокси-сервер, а тем более бесплатный, ведет журнал. И человек, который имеет соответствующие права, всегда может выяснить, куда вы пошли и что вы сделали, даже если вы используете цепочки из 10 анонимных прокси-серверов в разных частях планеты).

FreeCap — это программа для прозрачного перенаправления соединений через сервер SOCKS для программ, не имеющих встроенной поддержки прокси-сервера SOCKS.

2. VPN (виртуальная частная сеть)

VPN-соединение мало чем отличается от подключения к обычной локальной сети: приложения вообще не почувствуют разницы, и, следовательно, без какой-либо настройки они будут использовать его для доступа в Интернет. Когда кто-то из них захочет для доступа к удаленному ресурсу на компьютере будет создан специальный пакет GRE (Generic Routing Encapsulation), который будет отправлен в зашифрованном виде на сервер VPN. Сервер VPN, в свою очередь, расшифрует этот пакет, выясняя, что его суть (запрос на загрузку какой-то HTTP-страницы, просто передачу данных и т. д.) и выполнение от своего имени (то есть раскрывает свой IP) соответствующее действие. Затем, получив ответ удаленного ресурса, VPN сервер поместит его в пакет GRE, зашифрует и отправит обратно клиенту в этой форме.

Непрерывное шифрование передаваемых данных является ключом к обеспечению безопасности. PPTP-трафик может быть зашифрован с помощью MPPE (Microsoft Point-to-Point Encryption, поддерживает 40-, 56- и 128-битные ключи). Это Протокол Microsoft.Первые версии были элементарно взломаны, в новых исправлены грубые ошибки, но попытки Microsoft что-то сделать в области криптографии вызывают только смех.Новые версии их протоколов не подвергаются тщательному анализу.

OpenVPN — это бесплатная реализация технологии VPN, организованная на основе общепринятого в Интернете стека протоколов TCP / IP. Это гарантирует, что соединение будет работать даже с поставщиками, не поддерживающими PPTP (чаще всего, операторы мобильной связи, которые отсекают все пакеты GRE, проходящие через GPRS и EDGE). Кроме того, OpenVPN работает даже тогда, когда у вас нет реального IP-адреса, в отличие от PPTP, который требует одновременного установления двух сетевых сессий.

OpenVPN имеет ряд преимуществ перед технологией VPN:

Поддерживает гибкие методы аутентификации клиентов на основе сертификатов;

3. ТЗ

Tor (Луковый маршрутизатор) — это бесплатная реализация лукового маршрутизатора второго поколения (так называемая «луковая (многоуровневая) маршрутизация» ). Это система, которая позволяет пользователям подключаться анонимно, обеспечивая передача пользовательских данных в зашифрованном виде. Ее часто рассматривают как анонимную сеть, обеспечивающую анонимный веб-серфинг и безопасную передачу данных. С Tor пользователи смогут оставаться анонимными при посещении веб-сайтов, публикации материалов, отправке сообщений и работе с другими приложений, использующих протокол TCP. Безопасность трафика обеспечивается за счет использования распределенной сети серверов, называемых ‘луковыми маршрутизаторам’.

Пользователи сети Tor запускают onion-proxy на своих машинах. Это программное обеспечение подключается к серверам Tor, периодически образуя виртуальную цепочку через сеть Tor, которая использует криптографию многоуровневым способом (аналогия с onion).

Каждый входящий в систему пакет проходит через три разных сервера (узла), которые выбираются случайным образом. Перед отправкой пакет последовательно шифруется тремя ключами: сначала для третьего узла, затем для второго, и, наконец, для первого .

Когда первый узел получает пакет, он расшифровывает ‘верхний’ слой шифра (аналогия с очищением луковицы) и выясняет, куда его отправить дальше. Второй и третий серверы делают В то же время программное обеспечение onion-proxy предоставляет интерфейс SOCKS.Программы, работающие в интерфейсе SOCKS, могут быть настроены для работы в сети Tor, которая, мультиплексируя трафик, направляет его через виртуальную цепочку Tor, что в конечном итоге позволяет вам для обеспечения анонимного просмотра в сети.

Существуют специальные надстройки Tor для браузеров Opera, Firefox.

4. SSH-туннелирование

SSH (Secure Shell) — это сетевой протокол, позволяющий управлять удаленным компьютером и передавать файлы. Использует алгоритмы для шифрования передаваемой информации.

SSH-туннелирование можно считать дешевой заменой VPN. Принцип этой реализации таков: все сетевое программное обеспечение на компьютере перенаправляется на указанный порт (ваш локальный хост), на котором висит служба, подключено через SSH на сервер (и, как мы знаем, соединение по протоколу SSH зашифровано) и туннелирование всех запросов; тогда весь ваш трафик (больше не зашифрованный) может быть перенаправлен с сервера на прокси (поддерживающий туннелирование) или socks, которые передавать весь трафик по нужным адресам. Наличие прокси не требуется.

В чем преимущества этой системы:

- Для организации этой схемы не нужно устанавливать серверное ПО (так как SSH-аккаунт и socks можно легко получить в Интернете);

- Поскольку при SSH-соединении трафик шифруется и сжимается, то мы получаем небольшое увеличение скорости работы в Интернете;

- Когда socks-сервер расположен на другом хосте, мы получаем дополнительную цепочку серверов, повышающих нашу безопасность и анонимность.

5. JAP

В одном из немецких заведений был разработан довольно хитрый способ сохранения анонимности. В системе пользователя установлена специальная прокси-программа JAP, которая принимает все пользовательские запросы на подключения, шифрует (AES с 128-битным длина ключа) и безопасно отправляет его на специальный промежуточный сервер (так называемый микс).

Дело в том, что миксом одновременно пользуется огромное количество пользователей, а система построена так, что каждый из них неотличим от сервера. А поскольку все клиенты одинаковые, то это невозможно. для расчета конкретно одного пользователя .

Обычно миксы устанавливаются добровольно, в основном в университетах, которые официально подтвердили, что не ведут логи. Кроме того, обычно используются цепочки миксов (обычно три микса.

6. Анонимайзеры P2P

Давайте в качестве примера рассмотрим сеть Peek-A-Boot. Peek-A-Boot — это распределенная одноранговая сеть компьютеров, принадлежащих добровольцам из разных стран. Сеть была создана для того, чтобы пользователи могли обходить ограничения, налагаемые местной цензурой, и получать доступ к интернет-ресурсам, запрещенным в конкретном штате.

Каждый узел в сети замаскирован для отправки запросов и получения информации с определенных IP-адресов, минуя цензурные барьеры.

Пользователь подключен к специальной сети, в которой работает Peek-A-Booty. Несколько случайно выбранных компьютеров получают доступ к веб-сайту и пересылают данные лицу, отправившему запрос.

Весь трафик в этой сети зашифрован с использованием стандартного SSL для электронной коммерции, поэтому транзакция выглядит как невинная.

7. Антиобнаружение браузеров

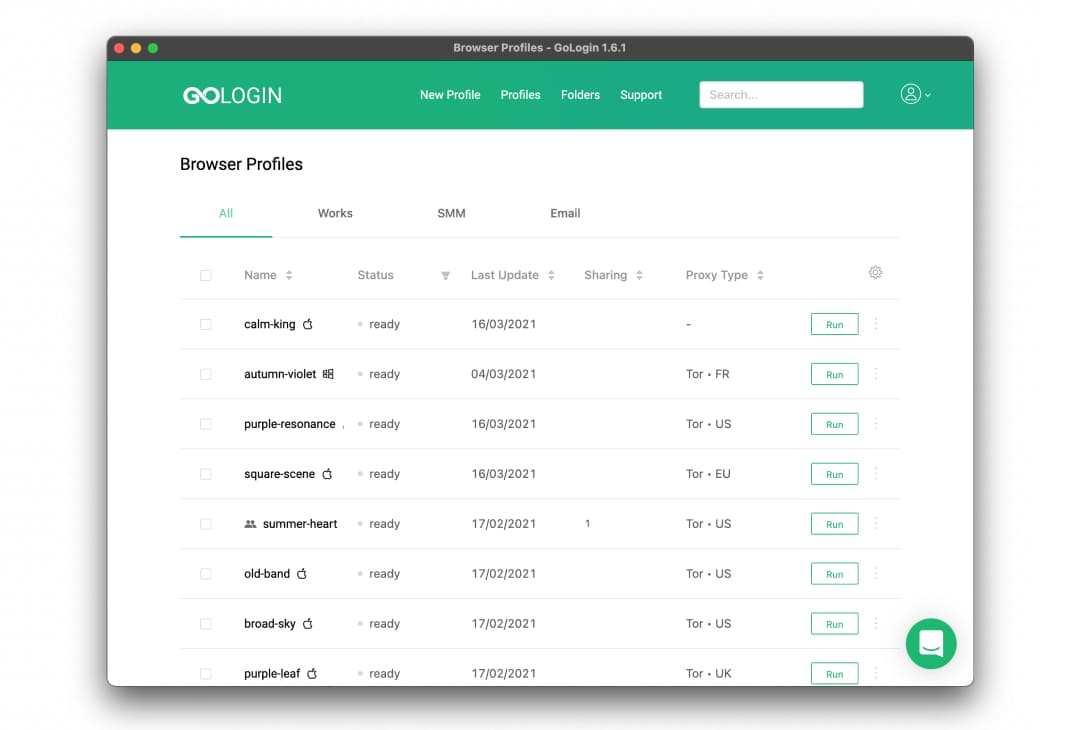

Исходя из того, что мы писали ранее, можно сделать вывод, что недостаточно скрыть только IP. Ведь вас можно отслеживать по другим параметрам подключения. Для решения этой проблемы созданы антидетектные браузеры .

Это программное обеспечение состоит из программы, которая маскирует ваш отпечаток пальца (включая IP-адрес), и браузера, который показывает эти параметры в Интернете.

Браузеры с защитой от обнаружения обычно скрывают IP с помощью интеграции с прокси. Но их преимущество в том, что остальные параметры подключения настраиваются на новый IP. Это позволяет обойти IP-запреты, создавая совершенно другую идентичность в Интернете. . GoLogin — это пример хорошего браузера для защиты от обнаружения, который поможет вам избежать бана IP

Заключение

Из всех рассмотренных нами методов полностью бесплатны только TOR и P2P. При этом они высоконадежны, но, к сожалению, неудобны в использовании и настройке ежедневно.

С точки зрения средней безопасности и простоты настройки OpenVPN лидирует, но цены начинаются от 15 долларов в месяц. Технология DoubleVPN, в которой пакеты проходят через два VPN-сервера, в настоящее время получает широкое распространение.

Промежуточным решением может быть SSH-туннелирование. Достаточно иметь только доступ к оболочке, что очень дешево, а само соединение настраивается, например, через Putty. К сожалению, настройка непростая и занимает много времени, удобство использования также оставляет желать лучшего, так что это вариант для компьютерных фанатов.

Самый безопасный и анонимный способ обойти блокировку IP-адресов и замаскировать другие параметры — это браузер с защитой от обнаружения. Это, пожалуй, самое быстрое и удобное решение проблемы гарантированной анонимности, но цена самая высокая. . Но это решение подходит для тех, кому действительно нужен обход IP-банов.