Los usuarios se enfrentan cada vez más a una situación en la que les gustaría mantener su anonimato, ocultar su dirección IP en Internet y evitar que terceros accedan a sus datos personales. Hay muchas formas de ocultar la dirección IP: desde una simple y gratis a caro, pero garantizando al usuario un 100% de seguridad en la red. Hoy nos familiarizaremos con un tema bastante interesante, ¿cómo sortear una prohibición de IP?

¿Por qué evitar el seguimiento de IP?

¿Por qué evitar el rastreo de IP? Puede haber muchas razones para esto, y en primer lugar, es una cuestión de seguridad y anonimato. Al ir a cualquier sitio, a cualquier página, dejas tus datos en cada servidor: qué se utiliza el sistema, el navegador, su versión y, lo más importante, la dirección IP. Puede determinar con precisión su país, ciudad, distrito e incluso la dirección exacta si lo posee. Todo estaría bien, pero utilizando la misma dirección IP y poseyendo conocimiento en tecnología de la información, un atacante puede acceder a otra computadora y obtener la información personal del usuario, contraseñas y hacer muchas cosas desagradables .

Pero también hay cosas más inofensivas que te obligan a cambiar tu IP. La probabilidad de encontrarlas es mucho mayor. Recientemente, la publicidad en línea se ha vuelto aún más intrusiva y, a veces, incluso demasiado molesta. Además, en algunos En algunos casos, persigue a los mismos usuarios en todos los sitios a los que van. Si dicha publicidad es extremadamente desagradable, una de las formas de escapar de ella es eludir la prohibición de la propiedad intelectual .

¿Y qué hacer si estás injustamente prohibido en el servidor del juego o en un foro interesante? Puedes intentar iniciar sesión desde una cuenta diferente, pero ahora las prohibiciones por IP se practican a menudo. Solo se pueden omitir cambiando o disfrazando su dirección real. Al ocultar su dirección, puede descargar archivos de forma inteligente desde los servicios de alojamiento de archivos con un límite en el número de descargas para un usuario .

Hay algunos de los ejemplos más populares cuando necesita ocultar su IP:

- Para pagos en línea. Las personas compran una variedad de productos en línea y no todos quieren que lo que compran se haga público.

- Para excluir el seguimiento de las acciones del usuario en la red. La gente no quiere que nadie sepa qué sitios están visitando

- Para evitar las prohibiciones de IP para visitar ciertos sitios y bloquearlos. La suplantación de direcciones IP resuelve este problema de bloqueo de sitios por parte de las fuerzas del orden y devuelve el acceso a ellos desde cualquier parte del mundo.

- Por seguridad. Los blogueros, activistas y luchadores contra la corrupción suelen publicar publicaciones provocativas o reveladoras. Deben ocultar su IP para que nadie pueda averiguar la dirección de su residencia, nombre, apellido o otros datos personales.

- Con fines de entretenimiento o especulativos. Las sustituciones de IP se utilizan a menudo para hacer bromas pesadas. También es una herramienta bastante poderosa para liquidar votos a favor en encuestas, comprar reseñas y manipular estadísticas

En general, hay muchos usos útiles para cambiar la IP. Y también hay muchas formas de cambiar tu dirección, y todas tienen sus propias características y nivel de seguridad / anonimato. Ahora las estudiaremos.

¿Qué es IP?

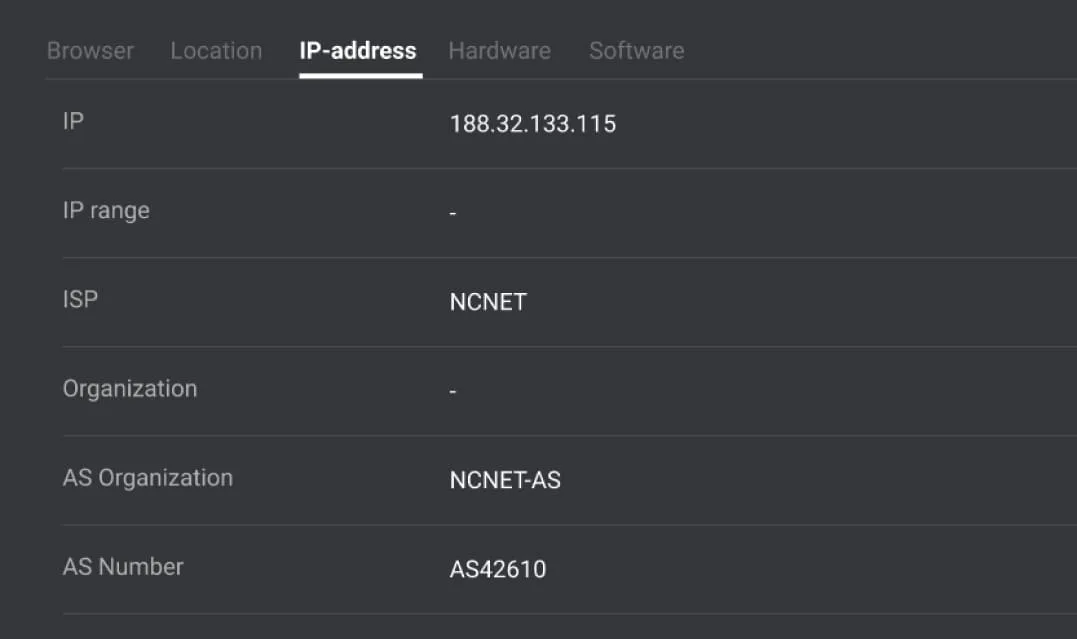

Para evitar una prohibición de IP, debe averiguar tres cosas. Primero, qué es la dirección IP, de dónde proviene y de quién debe ocultarse exactamente. Y solo entonces, el esquema de ocultación esta dirección se aclarará de inmediato .

Una dirección IP es un identificador de una computadora en una red que puede enviar y recibir paquetes IP, un tipo de mensaje en el Protocolo de Internet (IP). Solo es necesario para que otros hosts puedan distinguir paquetes de diferentes máquinas y les envían respuestas. Estas direcciones ahora existen en dos formas (IPv4 e IPv6), pero tienen la misma esencia. Solo difieren la forma de notación y las restricciones (rango). La dirección es el tipo principal de metadatos utilizados en las capas inferiores del modelo OSI que impulsa Internet .

No todas las máquinas tienen una dirección IP, y puede ser virtual (local, por ejemplo). Se emite una dirección IP pública al dispositivo cuando se conecta a Internet por un proveedor de servicios de Internet (ISP) . Las empresas que operan en este sector tienen muchas de estas direcciones a su disposición, que compran en bloques de al menos 1000 direcciones. Cada cliente en la red debe tener una dirección única, o no utilizarán la red. Algunas empresas emiten al cliente de forma permanente, algunos ISP emiten una nueva dirección IP al cliente cada vez que se reinicia la conexión («IP dinámica»). Como resultado, su dirección de Internet solo puede ser cambiada por su ISP, y este proceso es normalmente automatizado .

¿Cómo evitar la prohibición de IP?

Antes de analizar más de cerca las tecnologías conocidas para ocultar nuestra dirección IP real, debemos averiguar nuestra dirección IP y algunas cosas que exponen nuestra computadora en la red, por ejemplo, la dirección del DNS. servidor. Para ello, vaya a cualquier servicio de verificación de anonimato. Lo principal es verificar su computadora con Java, ActiveX, Flash y Javascript.

Cambiar su dirección IP, por ejemplo, usando Socks o VPN, no es suficiente. Muchas tecnologías le permiten identificarlo, lo cual debe deshabilitar en su computadora o engañar. Además, no será superfluo cambiar los encabezados HTTP transmitidos. Se «derribará » la definición del software instalado y la ubicación geográfica de la computadora.

1. Proxy, SOCKS

Un servidor proxy es un servicio en redes informáticas que permite a los clientes realizar solicitudes indirectas a otros servicios de red. Primero, el cliente se conecta al servidor proxy y solicita algunos recursos ubicados en otro servidor. Luego, el servidor proxy se conecta a el servidor especificado, recibe el recurso de él y lo transfiere al cliente .

A qué servidores y a qué protocolos podemos acceder a través de un proxy depende del tipo de este proxy, es decir, del protocolo por el que accedemos a él. Existen varios tipos de proxies: Proxies HTTP, SOCKS4, SOCKS5 , y algunos otros .

Los proxies HTTP son los más comunes, son más fáciles de encontrar en Internet, pero solo funcionan con HTTP (también hay proxies HTTPS). Además, pueden insertar la dirección del cliente en los encabezados de solicitud y no seas anónimo .

El protocolo SOCKS es más notable porque encapsula los protocolos de la capa de aplicación y la capa de transporte, es decir, TCP / IP y UDP / IP. Ya que es solo a través de estos protocolos que es posible trabajar en la Web, a través de SOCKS, es posible trabajar con cualquier servidor, incluidos los mismos SOCKS, y así organizar cadenas de servidores SOCKS. Por la misma razón, todos los servidores SOCKS son anónimos – es imposible transmitir información adicional en el TCP / Niveles de IP y UDP / IP sin interrumpir el funcionamiento del protocolo superior .

También puede resaltar los anonimizadores: se ven como un motor de búsqueda normal, solo que en lugar de palabras / frases, debe ingresar la URL del sitio que le gustaría ver en ellos. Los anonimizadores son scripts escritos , por ejemplo, en Perl, PHP, scripts CGI.

Un par de programas útiles para trabajar con proxies y sockets HTTP:

SocksChain es un programa que te permite trabajar a través de una cadena SOCKS o un proxy HTTP (debes recordar que cualquier servidor proxy, y más aún uno gratuito, mantiene un registro. Y una persona que tiene los derechos adecuados siempre puede averiguar adónde fue y qué hizo, incluso si usa cadenas de 10 servidores proxy anónimos en diferentes partes del planeta .

FreeCap es un programa para redirigir de forma transparente las conexiones a través de un servidor SOCKS para programas que no tienen soporte de proxy SOCKS nativo.

2. VPN (red privada virtual)

Una conexión VPN no es muy diferente de conectarse a una red local normal: las aplicaciones no sentirán la diferencia en absoluto y, por lo tanto, sin ninguna configuración, la usarán para acceder a Internet. Cuando una de ellas quiera Para acceder a un recurso remoto, se creará un paquete GRE (Generic Routing Encapsulation) especial en la computadora, que se enviará en forma cifrada al servidor VPN. El servidor VPN, a su vez, descifrará este paquete, averigüe cuál es su esencia es (una solicitud para descargar alguna página HTTP, solo transferir datos, etc.), y ejecutar en su propio nombre (es decir, expondrá su IP) la acción correspondiente. Luego, habiendo recibido una respuesta de recurso remoto, la VPN el servidor lo pondrá en un paquete GRE, lo encriptará y lo enviará de vuelta al cliente en esta forma.

El cifrado continuo de los datos transmitidos es clave para garantizar la seguridad. El tráfico PPTP se puede cifrar mediante MPPE (cifrado punto a punto de Microsoft, compatible con claves de 40, 56 y 128 bits). Protocolo de Microsoft. Las primeras versiones fueron pirateadas de forma elemental; en las nuevas, se corrigieron errores graves, pero los intentos de Microsoft de hacer algo en el campo de la criptografía no causan más que risas. Las nuevas versiones de sus protocolos no reciben mucho análisis.

OpenVPN es una implementación gratuita de la tecnología VPN, organizada según la pila de protocolos TCP / IP generalmente aceptada en Internet. Esto asegura que la conexión funcionará incluso con proveedores que no admiten PPTP (la mayoría de las veces, operadores móviles que cortan todos los paquetes GRE que pasan por GPRS y EDGE). Además, OpenVPN funciona incluso cuando no se tiene una dirección IP real, a diferencia de PPTP, que requiere el establecimiento simultáneo de dos sesiones de red.

OpenVPN tiene una serie de ventajas sobre la tecnología VPN:

Admite métodos de autenticación de clientes flexibles basados en certificados;

3. TOR

Tor (The Onion Router) es una implementación gratuita del enrutador cebolla de segunda generación (el llamado » enrutamiento cebolla (multicapa) «). Es un sistema que permite a los usuarios conectarse de forma anónima, asegurando la transmisión de datos del usuario en forma encriptada. A menudo se ve como una red anónima que proporciona navegación web anónima y transferencia segura de datos. Con Tor, los usuarios podrán permanecer en el anonimato cuando visiten sitios web, publiquen materiales, envíen mensajes y trabajen con otros aplicaciones que utilizan el protocolo TCP. La seguridad del tráfico se garantiza mediante el uso de una red distribuida de servidores denominados «enrutadores de cebolla. »

Los usuarios de la red Tor ejecutan onion-proxy en su máquina. Este software se conecta a los servidores Tor, formando periódicamente una cadena virtual a través de la red Tor, que utiliza criptografía de forma multicapa (analogía con la cebolla).

Cada paquete que ingresa al sistema pasa por tres servidores (nodos) diferentes, que se seleccionan aleatoriamente. Antes de enviar, el paquete se encripta secuencialmente con tres claves: primero para el tercer nodo, luego para el segundo, y, finalmente, para el primero .

Cuando el primer nodo recibe el paquete, descifra la capa » superior «del cifrado (analogía con pelar una cebolla) y descubre dónde enviarlo a continuación. El segundo y tercer servidor hacen el Al mismo tiempo, el software onion-proxy proporciona una interfaz SOCKS. Los programas que se ejecutan en la interfaz SOCKS se pueden configurar para que funcionen en la red Tor, que, al multiplexar el tráfico, lo enruta a través de la cadena virtual Tor, lo que finalmente le permite para proporcionar navegación anónima en la red .

Hay complementos especiales de Tor para los navegadores web Opera, Firefox.

4. Túneles SSH

SSH (Secure Shell) es un protocolo de red que permite el control remoto por computadora y la transferencia de archivos. Utiliza algoritmos para cifrar la información transmitida.

La tunelización SSH puede considerarse un reemplazo barato de VPN. El principio de esta implementación es el siguiente: todo el software de red en la computadora se reenvía al puerto designado (su host local), en el que se cuelga el servicio, conectado a través de SSH al servidor (y como sabemos, la conexión a través del protocolo SSH está encriptada) y tunelizando todas las solicitudes; luego todo su tráfico (ya no encriptado) se puede reenviar desde el servidor a un proxy (compatible con tunelización) o calcetines, que transmitir todo el tráfico a las direcciones requeridas. No se requiere la presencia de un proxy .

Cuáles son las ventajas de este sistema:

- Para organizar este esquema, no es necesario instalar el software del servidor (ya que la cuenta SSH y los calcetines se pueden obtener fácilmente en Internet);

- Debido a que con una conexión SSH, el tráfico está encriptado y comprimido, obtenemos un pequeño aumento en la velocidad de trabajo en Internet;

- Cuando el servidor de socks está ubicado en un host diferente, obtenemos una cadena adicional de servidores que aumentan nuestra seguridad y anonimato.

5. JAP

En una de las instituciones alemanas, se desarrolló una forma bastante inteligente de mantener el anonimato. Se instala un programa proxy especial JAP en el sistema del usuario, que acepta todas las solicitudes de conexión del usuario, encripta (AES con 128 bits longitud de la clave) y lo envía de forma segura a un servidor intermedio especial (el llamado mix) .

El hecho es que una gran cantidad de usuarios usan simultáneamente la combinación, y el sistema está construido para que cada uno de ellos sea indistinguible del servidor. Y dado que todos los clientes son iguales, entonces no es posible para calcular específicamente un usuario .

Las mezclas se suelen instalar de forma voluntaria, principalmente en universidades, lo que confirma oficialmente que no llevan logs. Además, se suelen utilizar cadenas de mezclas (normalmente tres mezclas).

6. Anonimizadores P2P

Veamos la red Peek-A-Boot como ejemplo. Peek-A-Boot es una red distribuida entre pares de computadoras propiedad de voluntarios de diferentes países. La red se creó para que los usuarios pudieran evitar las restricciones impuestas por la censura local y obtener acceso a los recursos de Internet prohibidos en un estado en particular .

Cada nodo de la red está enmascarado para enviar solicitudes y recibir información de direcciones IP específicas sin pasar por las barreras de la censura.

El usuario está conectado a la red ad hoc donde opera Peek-A-Booty. Varias computadoras seleccionadas al azar acceden al sitio web y envían los datos a la persona que envió la solicitud.

Todo el tráfico en esta red está encriptado usando el estándar de comercio electrónico SSL, por lo que parece una transacción inocente.

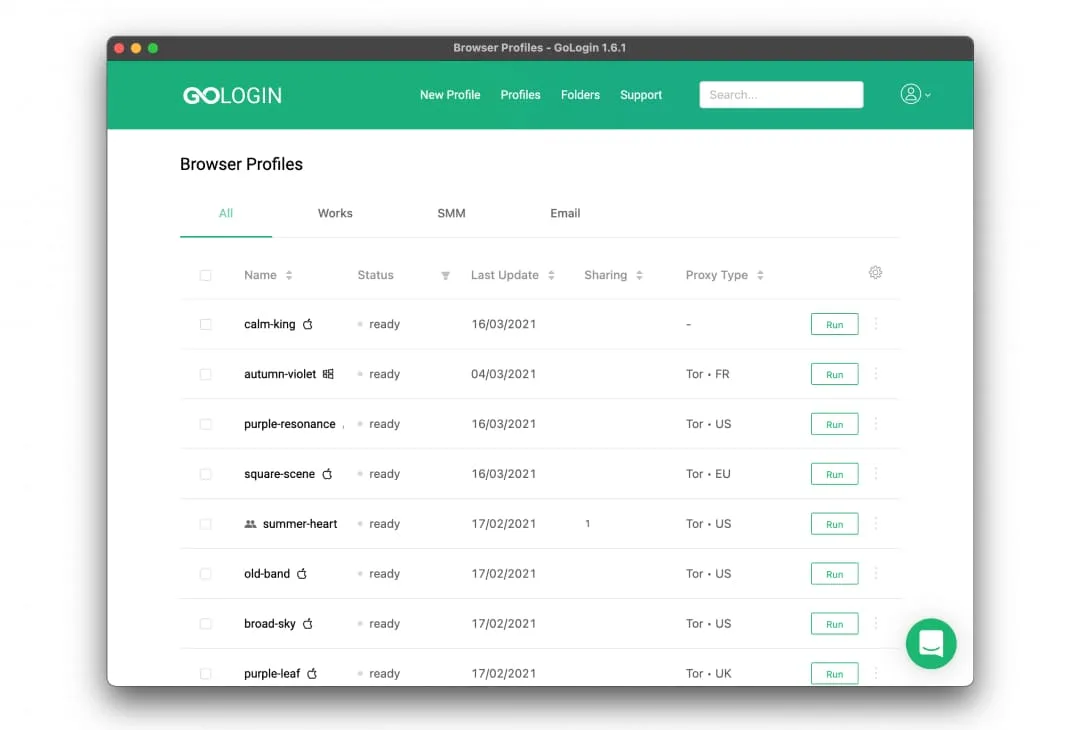

7. Antidetección de navegadores

Basándonos en lo que escribimos anteriormente, podemos concluir que no es suficiente ocultar solo la IP. Después de todo, puedes ser rastreado por otros parámetros de conexión. Para resolver este problema, se han creado navegadores anti-detección .

Este software consta de un programa que enmascara su huella digital (incluida la IP) y un navegador que muestra estos parámetros en Internet.

Los navegadores anti-detección suelen ocultar la IP mediante la integración de proxy. Pero su ventaja es que el resto de los parámetros de conexión se ajustan a la nueva IP. Te permite eludir las prohibiciones de IP, creando una identidad de Internet completamente diferente . GoLogin es un ejemplo de un buen navegador anti-detección que te ayudará a evitar la prohibición de IP

Conclusión

De todos los métodos que hemos considerado, solo TOR y P2P son completamente gratuitos. Al mismo tiempo, son altamente confiables, pero, desafortunadamente, no son convenientes de usar y configurar a diario.

En términos de seguridad promedio y facilidad de configuración, OpenVPN lidera el camino, pero los precios comienzan en $ 15 por mes. La tecnología DoubleVPN, en la que los paquetes pasan a través de dos servidores VPN, ahora se está generalizando.

Una solución intermedia puede ser la tunelización SSH. Basta con tener solo acceso al shell, que es muy económico, y la conexión en sí se configura, por ejemplo, a través de Putty. Desafortunadamente, la configuración no es fácil y requiere mucho tiempo, la usabilidad también es pobre, por lo que sigue siendo una opción para los geeks .

La forma más segura y anónima de eludir la prohibición de IP y enmascarar otros parámetros es el navegador anti-detección. Es quizás la solución más rápida y conveniente para el problema del anonimato garantizado, pero el precio es el más alto . Pero esta solución es adecuada para aquellos que realmente necesitan eludir las prohibiciones de IP.