Si une entreprise conserve des informations comptables, une base de clients, des profils d’employés ou des secrets d’entreprise, ces données doivent être protégées. Et une personne ordinaire ne voudra pas que d’autres personnes reçoivent ses données personnelles. C’est pourquoi la sécurité de l’information est importante. Dans cet article, nous vous dirons de quoi il s’agit et quel type de données il protège.

- Pourquoi la sécurité de l’information ?

- Qu’est-ce que la sécurité de l’information protège ?

- Principaux types d’informations confidentielles

- Types d’informations

- Principaux types d’informations confidentielles

- En bref sur la sécurité de l’information

- TOP 5 des menaces de sécurité de l’information

- Malware

- Phishing

- Ransomware

- Menaces internes

- 1Vulnérabilité Cloud

- Conclusion

Pourquoi la sécurité de l’information ?

La sécurité des informations est constituée de diverses mesures visant à protéger les informations contre les personnes non autorisées. À l’ère prénumérique, les gens fermaient des documents importants dans des coffres-forts, engageaient des agents de sécurité et cryptaient leurs messages sur papier pour protéger les données.

Aujourd’hui, l’information numérique est plus souvent protégée. Pourtant, les mesures sont sensiblement les mêmes : les spécialistes de la sécurité de l’information créent des espaces protégés (« coffre-fort ») virtuels, installent des logiciels de sécurité comme l’antivirus (« embaucher des agents de sécurité ») et utiliser des méthodes cryptographiques pour crypter les informations numériques.

Cependant, les informations numériques doivent également être protégées non seulement virtuellement mais aussi physiquement. L’antivirus n’aidera pas si un étranger vole le serveur lui-même avec des données importantes. Par conséquent, ils sont placés dans des locaux surveillés.

Qu’est-ce que la sécurité de l’information protège ?

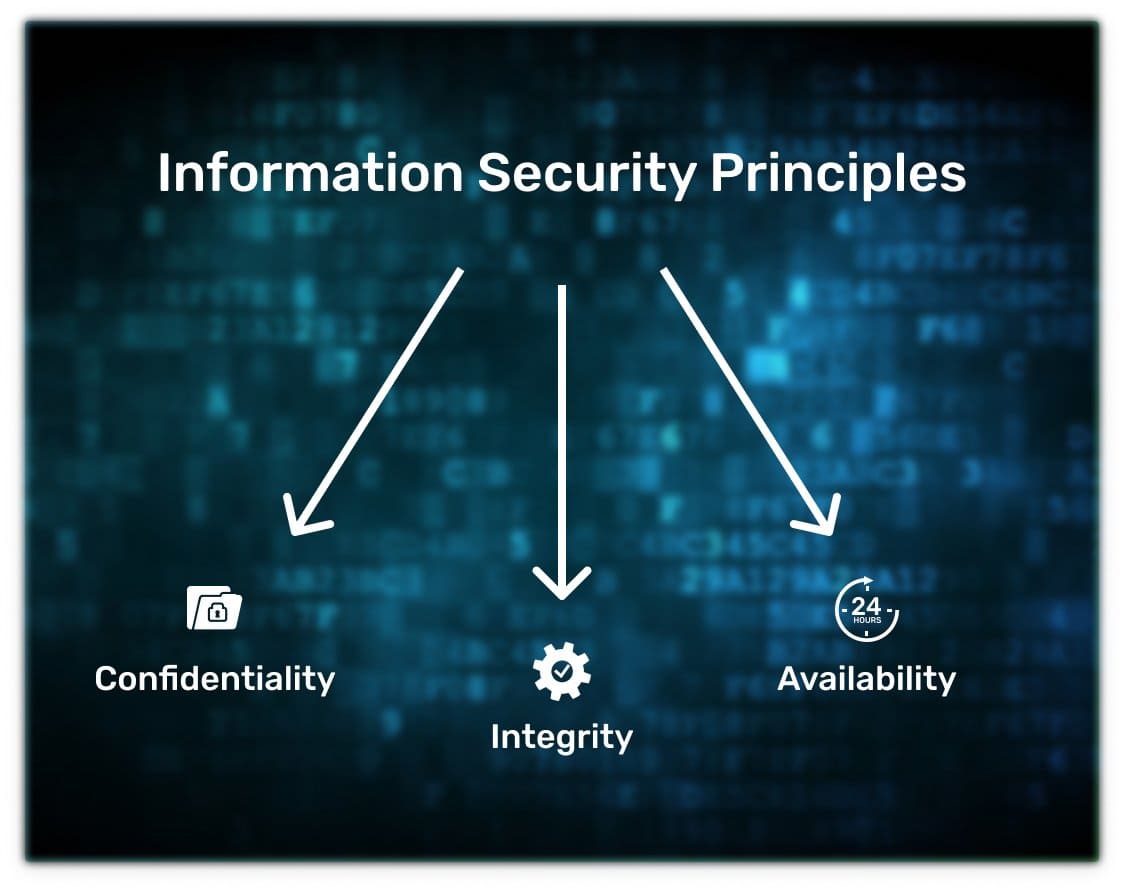

Il est responsable de trois choses : la confidentialité, l’intégrité et la disponibilité de l’information. Dans le concept de sécurité de l’information, on les appelle principes de sécurité de l’information :

- La confidentialité signifie que seuls ceux qui ont le droit de le faire ont accès à l’information. Par exemple, vous seul connaissez votre mot de passe de messagerie et vous seul pouvez lire vos e-mails. Si quelqu’un découvre le mot de passe ou obtient l’accès d’une autre manière à la boîte aux lettres, la confidentialité sera violée.

- L’intégrité signifie que les informations sont conservées dans leur intégralité et ne sont pas modifiées à l’insu du propriétaire. Par exemple, votre e-mail contient des lettres. Si un attaquant en supprime ou modifie le texte de certains e-mails, cela violera l’intégrité .

- Disponibilité signifie que quiconque a le droit d’accéder à l’information peut l’obtenir. Par exemple, vous pouvez vous connecter à votre messagerie à tout moment. Si des pirates attaquent les serveurs, la messagerie sera indisponible, ce qui compromettra la disponibilité .

Principaux types d’informations confidentielles

Il est responsable de trois choses : la confidentialité, l’intégrité et la disponibilité de l’information. Dans le concept de sécurité de l’information, on les appelle principes de sécurité de l’information :

Types d’informations

Les informations peuvent être publiques et confidentielles. Tout le monde a accès au public, alors que seuls les individus peuvent accéder au confidentiel.

Il peut sembler qu’il n’y a pas besoin de protéger les informations publiques. Mais seul le principe de confidentialité ne s’applique pas aux informations accessibles au public – elles doivent rester intégrales et accessibles. Par conséquent, la cybersécurité de l’information traite également des informations accessibles au public. informations.

Par exemple, pensons à une boutique en ligne. Fiches produits, articles de blog, contacts vendeurs – toutes ces informations cruciales sont accessibles au public et tout le monde peut les consulter. Mais la boutique en ligne doit toujours être protégée, donc que personne ne perturbe son travail (par exemple, ne pas modifier des informations importantes dans les fiches produits ou « abandonner » son site).

La tâche principale de la sécurité de l’information dans l’informatique et pas seulement la protection des informations confidentielles. Si quelqu’un y accède, cela entraînera des conséquences désagréables :

- Vol d’argent

- Perte de bénéfices de l’entreprise

- Violation des droits de l’homme constitutionnels

- Autres problèmes

Si tout est clair avec les informations accessibles au public, cela vaut la peine de parler des informations confidentielles séparément car il en existe plusieurs variétés.

Principaux types d’informations confidentielles

Informations personnelles. Informations sur une personne spécifique : nom complet, données de passeport, numéro de téléphone, caractéristiques physiologiques, état civil et autres données. Toute personne qui travaille avec des données personnelles est tenue de les protéger et de ne pas les transférer à des tiers . Les informations sur les clients et les employés se réfèrent aux données personnelles.

Secret commercial. Informations internes sur le travail de l’entreprise : technologies, méthodes de gestion, clientèle. Si ces données sont connues de l’extérieur, l’entreprise peut perdre des bénéfices. L’entreprise décide elle-même ce qui est considéré comme un secret commercial et ce qui est exposé au public. De plus, toutes les informations ne peuvent pas être un secret commercial – par exemple, les fondateurs de l’entité juridique ou les conditions de travail ne peuvent pas être cachés.

Secret professionnel.Il comprend les secrets médicaux, notariaux, d’avocats et d’autres types de secrets liés aux activités professionnelles. Plusieurs lois y sont liées à la fois

Secret officiel.Informations connues des services individuels, par exemple le bureau des impôts ou de l’état civil. Les agences gouvernementales stockent généralement ces données. Elles sont chargées de les protéger et ne les fournissent que sur demande.

Secret d’état.Secret d’état.

Si votre entreprise stocke des données personnelles, des secrets commerciaux ou professionnels, alors ces données doivent être spécialement protégées. Il est nécessaire d’en restreindre l’accès aux personnes non autorisées :

- définir les niveaux d’accès et les mots de passe ;

- installer le logiciel de sécurité ;

- configurer le cryptage.

En bref sur la sécurité de l’information

- La sécurité de l’information est chargée de protéger les données et d’assurer leur confidentialité, leur intégrité et leur disponibilité.

- La confidentialité signifie que seuls ceux qui en ont le droit ont accès aux données.

- L’intégrité signifie que les données sont stockées sans modification et restent valides.

- Disponibilité signifie que la personne qui a le droit d’accéder à l’information peut l’obtenir.

- La sécurité de l’information protège à la fois les données confidentielles et publiques. Elle garantit l’intégrité et la disponibilité pour le public. Bien que confidentielle, elle fournit également le niveau de secret requis.

- Les informations confidentielles comprennent les données personnelles, les secrets commerciaux, professionnels, officiels et d’État.

TOP 5 des menaces de sécurité de l’information

La connaissance des menaces potentielles et des vulnérabilités de sécurité que ces menaces exploitent généralement est essentielle pour sélectionner les contrôles de sécurité les plus appropriés.

« menace » est compris comme une opportunité potentielle de violer la sécurité de l’information d’une manière ou d’une autre. Une tentative de mise en œuvre d’une menace est appelée une « attaque », et celui qui met en œuvre cette tentative est appelé « attaquant. » Le plus souvent, la menace est une conséquence de vulnérabilités dans la protection des systèmes d’information. Considérons les menaces les plus courantes auxquelles les systèmes d’information modernes sont exposés.

Malware

Les logiciels malveillants sont des logiciels malveillants spécialement conçus pour endommager le système. Les logiciels malveillants sont utilisés pour classer les programmes malveillants dans un groupe de programmes beaucoup plus dangereux que les virus isolés. Les logiciels malveillants sont classés en fonction de la manière dont ils sont lancés, comment ça marche, et sa distribution.

La stratégie d’action d’un logiciel malveillant diffère d’un virus en ce qu’il provoque un comportement système non standard et peut rester inaperçu pendant longtemps. Un tel programme peut être créé pour endommager intentionnellement le système et créer un environnement adapté au reproduction d’autres virus informatiques ou chevaux de Troie qui volent des informations sur l’ordinateur.

Pour se lancer, Malware se déguise en s’attachant à du contenu intéressant tel que des images, des vidéos, des GIF animés, et se cache souvent dans des vidéos et des photos pour adultes.

Les logiciels malveillants ne peuvent pas pénétrer dans l’ordinateur sans l’aide de l’utilisateur. Pour infiltrer le système, les logiciels malveillants doivent utiliser tous les moyens pour tromper ses victimes et les faire exécuter sur leur PC.

La recommandation principale, qui garantit un travail plus ou moins sécurisé, inclut une analyse antivirus obligatoire de chaque nouveau fichier ou pièce jointe à un e-mail avant de l’ouvrir ou de le lancer.

Phishing

Le phishing est l’un des types de fraude en ligne les plus courants, où le but est d’obtenir des données d’identification. Les actions des fraudeurs peuvent entraîner des conséquences plus ou moins graves : d’une bannière innocente sur un ordinateur personnel à la perte de contenu de l’entreprise sans possibilité de le restaurer. Le but principal du phishing est de voler quelque chose de valeur, de l’utiliser, de compromettre ou de faire échouer les affaires de quelqu’un. Ce que les hameçonneurs ciblent généralement :

- données personnelles, y compris passeport ;

- toutes sortes de logins et mots de passe ;

- codes d’accès;

- données de saisie des comptes personnels ;

- coordonnées des cartes bancaires ou des comptes ;

- correspondance personnelle ;

- informations de service ;

- base de données;

- informations qui sont un secret commercial, etc.

Tout d’abord, les experts conseillent aux utilisateurs du service d’apprendre à reconnaître eux-mêmes le phishing. Vérifiez d’abord l’authenticité des messages du service. Dans le même temps, toute lettre ne contenant aucune information personnelle spécifique doit éveiller les soupçons.

En outre, nous vous recommandons de saisir vous-même l’URL d’une organisation dans la barre d’adresse au lieu d’utiliser des liens hypertexte. Un lien peut également vous être envoyé par un ami ou une connaissance dont le compte a été piraté. Si une lettre ou un lien vous a rendu suspect, il vaut mieux ne pas le suivre.

Ransomware

Le ransomware est créé par des programmeurs hautement professionnels. Un tel programme peut pénétrer dans l’appareil de la victime via un fichier joint dans un e-mail ou via un navigateur si vous visitez un site infecté par ce type de malware. Il peut également pénétrer l’appareil de l’utilisateur depuis le réseau local. Comment reconnaître un ransomware ?

L’infection par le ransomware peut être vue à l’œil nu, car dans la plupart des cas, l’appareil est complètement verrouillé et vous ne pouvez tout simplement pas l’utiliser. Et comment le supprimer ?

Utilisez l’outil de suppression de ransomware de votre solution antivirus, qui devrait détecter et supprimer tout type de ransomware de votre appareil. Protégez-vous ensuite contre les ransomwares :

- Assurez-vous que tous les logiciels, y compris le système d’exploitation, le navigateur et les autres plugins et barres d’outils, sont à jour.

- Assurez-vous également d’installer les dernières mises à jour pour vos solutions antivirus et pare-feu.

- L’utilisation d’une solution antivirus moderne avec une protection intégrée contre tous les types de virus est le moyen le plus efficace de prévenir, détecter et supprimer les ransomwares de votre ordinateur.

Menaces internes

La plupart des incidents de sécurité de l’information sont liés à l’impact de menaces internes. Les fuites et vols d’informations, secrets commerciaux, et données personnelles des clients, les dommages au système d’information sont associés, en règle générale, aux actions des employés de cette organisation. Dans la classification des menaces internes, il existe deux grands groupes : les menaces commises pour des raisons égoïstes ou malveillantes, et les menaces commises par négligence ou par incompétence technique.

Ainsi, les délits des employés qui peuvent nuire à la sécurité de la propriété intellectuelle et commerciale de l’organisation (ils sont appelés « initiés ») peuvent être divisés en catégories d’initié malveillant et d’initié non intentionnel. l’initié peut être :

- salariés qui gardent rancune envers l’employeur (« offensé »);

- salariés cherchant à gagner un complément d’argent aux frais de l’entreprise qui les emploie ;

- initiés injectés et recrutés.

Une grande partie de tous les incidents de sécurité de l’information sont le résultat d’actions non intentionnelles des employés. De telles fuites d’informations sont susceptibles de se produire : des erreurs de saisie de données lors de l’utilisation de réseaux locaux ou d’Internet à la perte d’un espace de stockage. support (ordinateur portable, clé USB, disque optique), d’envoyer des données sur des canaux de communication non sécurisés en téléchargeant involontairement des virus à partir de sites Web de divertissement.

La défense contre les menaces internes nécessite une approche intégrée. Elle se traduit par l’élaboration de politiques appropriées de sécurité de l’information, l’embauche d’employés responsables de la sécurité de l’information, le contrôle des flux de documents, le contrôle et le suivi des utilisateurs, la mise en place de mécanismes d’authentification avancés.

Vulnérabilité Cloud

Les classes de menaces suivantes doivent être distinguées lors de l’utilisation du cloud computing :

- Attaques de clients. Ce type d’attaque a été pratiqué dans l’environnement Web, mais il est également pertinent pour le cloud, car les clients se connectent au cloud, généralement à l’aide d’un navigateur. Il comprend des attaques telles que Cross- Script de site (XSS), détournement de sessions Web, vol de mots de passe, « l’homme du milieu » et autres.

- Menaces de virtualisation. Étant donné que la plate-forme pour les composants du cloud a traditionnellement été des environnements virtualisés, les attaques sur le système de virtualisation menacent également l’ensemble du cloud. Ce type de menace est unique au cloud computing.

- Attaques d’hyperviseurs. L’élément critique d’un système virtuel est l’hyperviseur, qui permet le partage des ressources informatiques physiques entre les machines virtuelles. Interférer avec le fonctionnement de l’hyperviseur peut conduire au fait qu’une machine virtuelle peut accéder à la mémoire et ressources, intercepter son trafic réseau, retirer ses ressources physiques et même déplacer complètement la machine virtuelle du serveur.

Jusqu’à présent, toutes les menaces énumérées ci-dessus sont purement hypothétiques puisqu’il n’y a pratiquement aucune information sur les attaques réelles de ce type. Simultanément, lorsque la virtualisation et le cloud deviennent suffisamment populaires, tous ces types d’attaques peuvent être bien réels Par conséquent, ils doivent être pris en compte au stade de la conception des systèmes cloud et en même temps du développement de solutions techniques dans le domaine de la sécurité dans le cloud.

Also read: TOP 5 des meilleures façons de cacher votre identité en ligne

Conclusion

Les mesures de sécurité de l’information dans l’entreprise et la vie privée doivent être développées et mises en œuvre en permanence.

La solution à ce problème doit être abordée de manière globale et avec des spécialistes tiers et des programmes spéciaux (comme les navigateurs anti-détection). Seule cette approche empêchera les fuites de données et ne traitera pas ses conséquences. Nous espérons que maintenant vous savez « pourquoi la sécurité de l’information est-elle importante ?