La quantité d’informations numériques dans le monde double tous les deux ans. Le nombre de recherches sur « comment cacher son identité » augmente également chaque année. Il s’agit pour la plupart des données personnelles des utilisateurs . Nous utilisons des smartphones, des ordinateurs, des tablettes, des appareils IoT – ils collectent tous des informations d’utilisation. Nous payons des achats dans des banques en ligne, réservons des billets et communiquons avec des amis en ligne. Nos enfants font leurs devoirs en ligne. Sur Internet, nous travaillons, communiquons , et même chercher l’âme sœur. L’espace Internet évolue à un rythme effréné et les problèmes de confidentialité des données s’aggravent.

- Comment cacher votre identité ?

- Mode navigation privée

- Qu’est-ce que le mode incognito permet de masquer

- Quelles informations le mode navigation privée ne masquera-t-il pas ?

- Comment lancer une fenêtre en mode navigation privée

- Navigateur Tor

- Courriel temporaire

- Systèmes de paiement anonymes

- Comment payer anonymement ?

- VPN

- Proxy

- Antidetect browser GoLogin

Comment cacher votre identité ?

L’information, c’est de l’argent. C’est la principale raison pour laquelle vos données sont en danger. Les annonceurs recherchent l’historique de recherche de votre navigateur – ils peuvent grandement bénéficier de cette information. Disons que vous entrez « appartement à louer » ou « acheter un appartement » dans la barre de recherche. Après avoir vu votre historique de recherche, l’annonceur saura que vous envisagez de déménager bientôt. C’est une excuse pour vous montrer des publicités pour des taxis cargo, des meubles, des magasins de matériaux de construction et des compagnies d’assurance .

C’est parfaitement légal. Cependant, les fraudeurs peuvent aussi gagner de l’argent sur vos données. Les données de carte de crédit sont ouvertement échangées sur le dark web. C’est donc un grand succès pour un cybercriminel d’accéder au système de réservation d’une compagnie aérienne ou la clientèle d’une boutique en ligne. Les attaquants peuvent utiliser toutes les informations que vous publiez sur le Web, c’est pourquoi il est essentiel de protéger vos données personnelles. Voyons pourquoi la confidentialité en ligne est si importante et comment vous pouvez protéger vos données.

Mode navigation privée

L’un des moyens de protéger vos données personnelles en ligne est d’utiliser le mode incognito. Presque tous les navigateurs modernes ont un mode incognito. Mais tout le monde ne comprend pas à quel point il protège la confidentialité en ligne. Regardons de plus près ce qu’est le mode incognito peut et ne peut pas se cacher.

Beaucoup de gens se soucient de la confidentialité en ligne : personne ne veut que les informations personnelles tombent entre de mauvaises mains. Il existe plusieurs moyens de protection, et l’un d’eux est le mode « incognito ». Apple a introduit cela pour la première fois fonctionnalité dans le navigateur Safari en 2005. Depuis lors, entre 2008 et 2010, d’autres navigateurs populaires ont pris l’initiative, notamment Google Chrome, Internet Explorer (maintenant Edge), Mozilla Firefox et Opera.

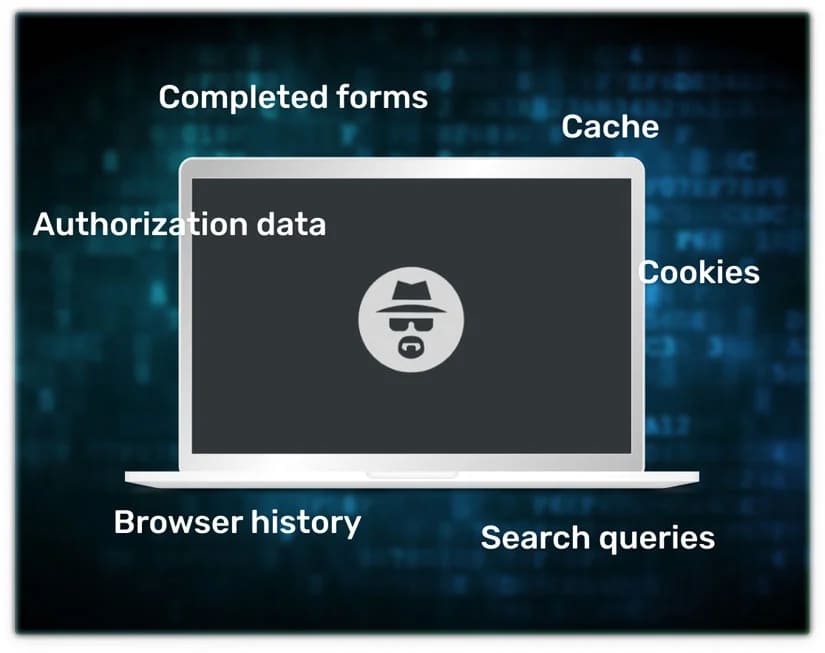

Qu’est-ce que le mode incognito permet de masquer

Pour ne pas révéler d’informations importantes sur Internet, vous devez clairement comprendre ce qu’exactement un navigateur fonctionnant en « incognito » peut cacher. Le mode incognito ne stocke pas ces données.

Quelles informations le mode navigation privée ne masquera-t-il pas ?

Ce mode vous aide à masquer les informations uniquement des collègues et de la famille (des utilisateurs locaux). Cependant, vos points de vue peuvent être vus par les FAI, les propriétaires de Wi-Fi, les sites Web et les administrateurs de réseau local. C’est un bon outil pour cacher votre identité dans la vraie vie. Mais est-ce l’anonymat ? Nous en doutons. Firefox et Google Chrome avertissent immédiatement à ce sujet.

Même si vous utilisez le mode navigation privée, les fournisseurs verront toutes vos visites. Ils vous fournissent une adresse IP et peuvent la relier au propriétaire de l’ordinateur.

Au travail, vos promenades sur Internet peuvent être suivies par les administrateurs système locaux. Souvent, les entreprises suivent spécifiquement les visites sur des sites spécifiques (réseaux sociaux, messageries instantanées, etc.) afin que les employés ne perdent pas de temps . N’oubliez pas que le mode navigation privée est inutile ici. Un logiciel spécial vous permet de savoir quel employé rapidement, quand, pendant combien de temps et quelle ressource.

Les propriétaires de sites reçoivent également des informations sur les visites : adresse IP et certaines autres informations, telles que la version du navigateur, le type d’appareil utilisé, etc. Avec un fort désir, les sites Web peuvent toujours suivre votre identité sur Instagram , Youtube, Gmail, Facebook, Amazon, etc. Les sites utilisent ces informations pour afficher des publicités contextuelles pertinentes. Ils peuvent également identifier l’utilisateur grâce à l’empreinte numérique qu’il a laissée – des informations sur les adresses IP, les navigateurs utilisés, les appareils et les pages visitées.

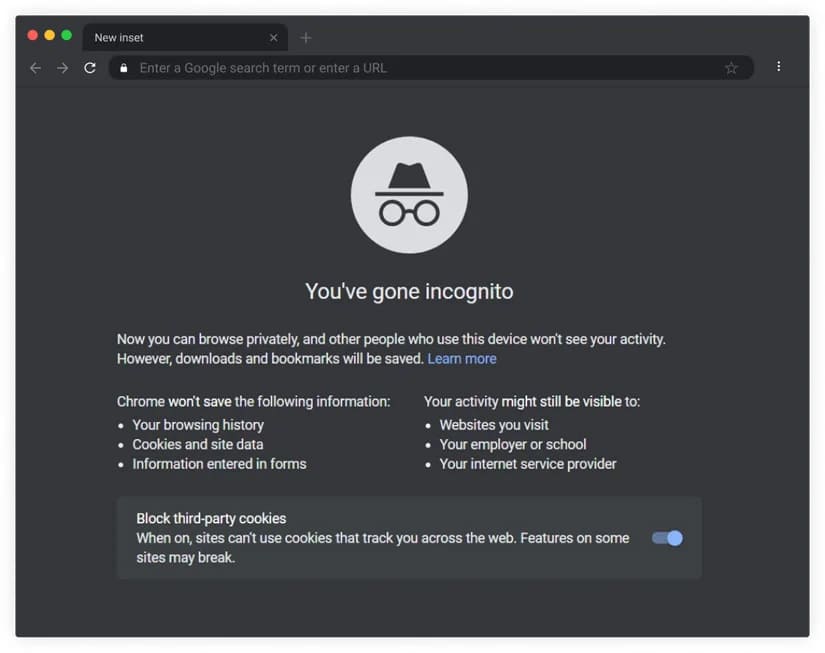

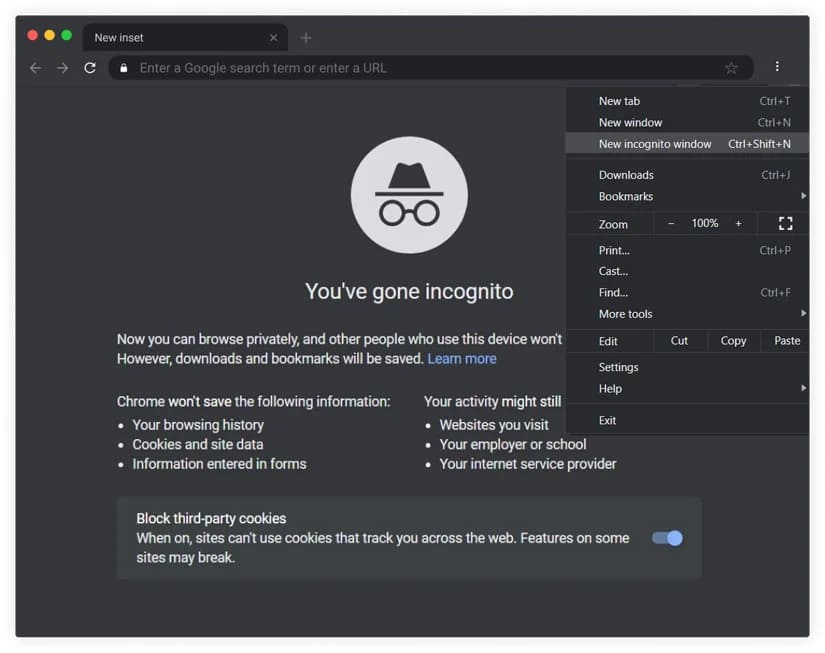

Comment lancer une fenêtre en mode navigation privée

Le mode navigation privée se lance en quelques clics. Prenons l’exemple des navigateurs les plus populaires. Si vous utilisez Google Chrome, cliquez sur l’icône à trois points dans le coin supérieur droit et sélectionnez la ligne » Nouvelle fenêtre incognito ».

Une autre façon consiste à appuyer sur la combinaison de touches Ctrl + Shift + N. Vous pouvez également utiliser cette combinaison dans Opera et Yandex Browser. Dans Mozilla Firefox, vous devez appuyer sur Ctrl + Shift + P.

Mais rappelez-vous que le mode incognito ne vous aidera pas à couvrir complètement vos traces. Cette fonctionnalité est plus appropriée pour masquer les recherches et l’historique de votre famille ou de votre petite équipe de travail. Le mode incognito n’est pas capable de masquer complètement les informations sur ce que vous faisiez sur l’ordinateur.

Navigateur Tor

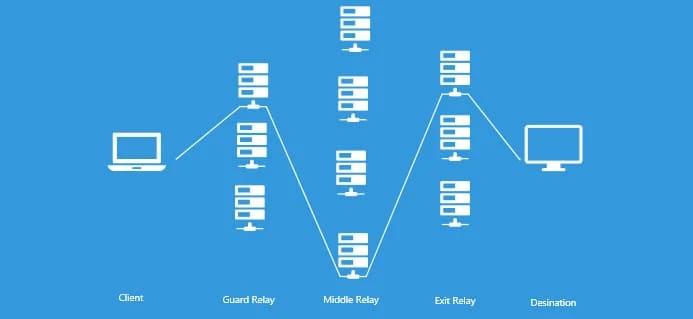

Vous voulez savoir comment cacher votre identité en ligne ? Tor est une technologie qui vous permet de cacher l’identité d’une personne sur Internet avec un certain succès. Tor était à l’origine un projet militaire américain, puis il a été ouvert aux sponsors et est maintenant appelé le projet Tor. L’idée principale de ce réseau est de fournir l’anonymat et la sécurité dans un réseau où la plupart des participants ne se font pas confiance. L’essence de ce réseau est que les données passent par plusieurs ordinateurs, sont cryptées, leur adresse IP change, et vous obtenez un canal de transmission de données sécurisé.

Le principe de Tor est le même que dans les films sur les hackers : il se connecte à tour de rôle au site ou au service dont vous avez besoin via plusieurs serveurs. Généralement, trois nœuds participent à la chaîne : guard, middle et exit Avant qu’une requête ou des données ne parviennent au réseau, un programme spécial sur l’ordinateur de l’utilisateur la crypte afin que chaque serveur ne puisse décrypter que sa partie.

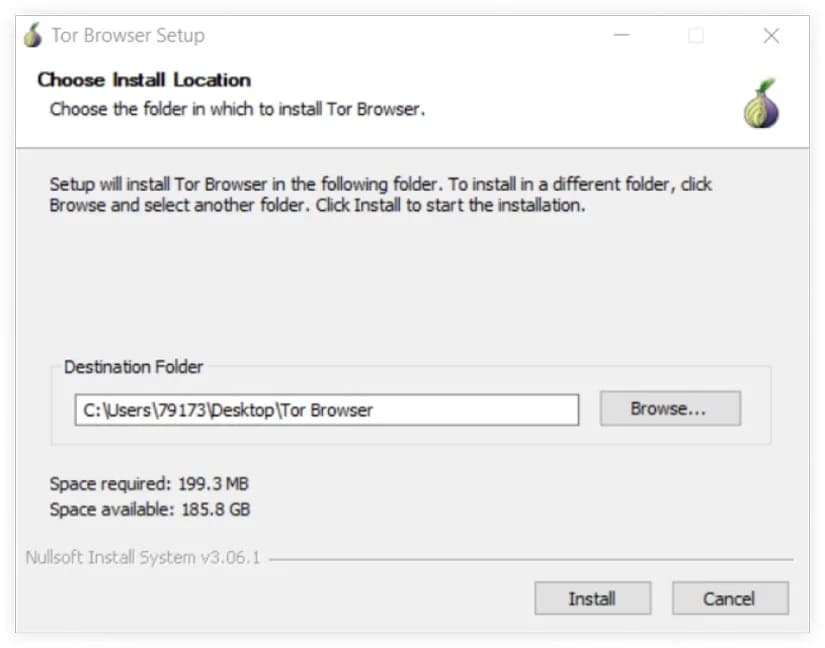

Habituellement, pour surfer sur Internet en toute sécurité, les gens utilisent Tor Browser, le navigateur officiel des créateurs de ce réseau. Il contient déjà tous les paramètres nécessaires pour se connecter au réseau. Au départ, il fallait avoir des compétences pour se connecter au réseau Tor. Mais avec le temps, cette procédure est devenue plus confortable. Désormais, tout le monde peut télécharger le navigateur sur son ordinateur et le lancer en deux clics.

Cependant, nous vous recommandons de le télécharger depuis le site officiel ou des sources fiables car de nombreux cybercriminels ajoutent des virus et des chevaux de Troie à l’archive. C’est aussi une bonne idée de vérifier le fichier après le téléchargement.

Pour installer le navigateur, ouvrez le fichier téléchargé, sélectionnez une langue et cliquez sur installer.

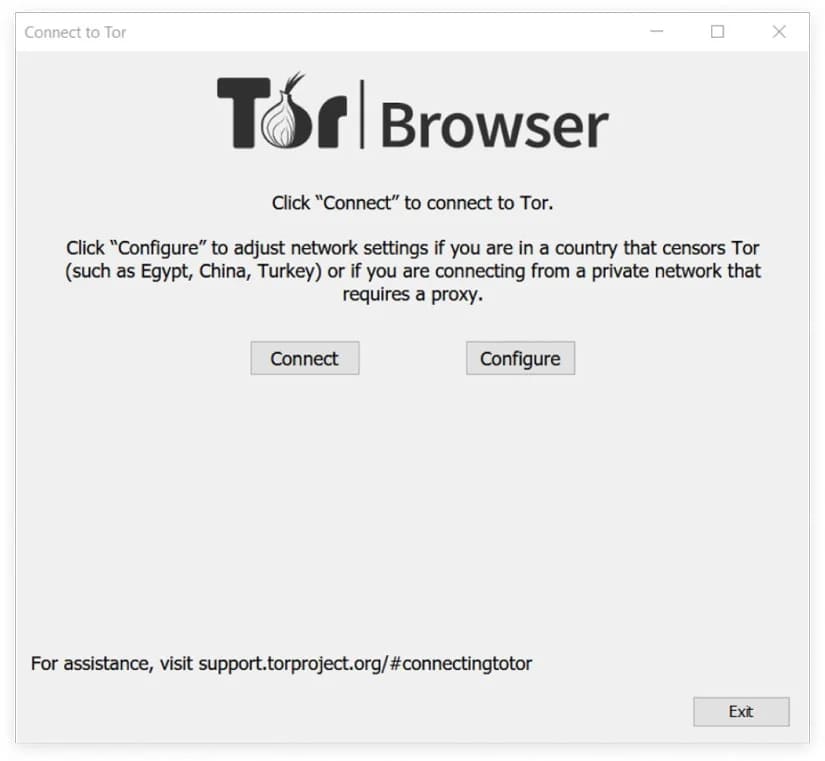

Ce n’est généralement pas un problème. Mais une fois lancé, vous devrez vous connecter au réseau Tor d’un simple clic. Bienvenue sur le réseau onion!

Cependant, le navigateur Tor a ses propres inconvénients assez sérieux. Vérifiez-les avant d’utiliser :

- Toutes vos données ne sont pas en sécurité. Si vous utilisez des plugins et des add-ons, n’oubliez pas qu’ils envoient vos données aux développeurs. Vous ne pourrez pas conserver votre anonymat.

- Plus votre connexion a de nœuds, plus la vitesse de chargement de la page est lente, donc votre navigation sera beaucoup plus lente que d’habitude.

- Tor n’est toujours pas complètement anonyme. Le problème principal est les nœuds de sortie Tor. Grâce à eux, d’autres peuvent surveiller tous les protocoles de communication non cryptés comme SMTP, FTP, HTTP. Cela inclut les cookies, les identifiants et les mots de passe, fichiers téléchargés et téléchargés.

Courriel temporaire

Avez-vous déjà pensé au fait qu’en envoyant un e-mail, vous révéliez votre identité ? Et c’est le cas ! Le fait est que votre véritable adresse IP est stockée sur des serveurs de messagerie. Par conséquent, si un gouvernement ou une autre autorité compétente fait une demande, Google et d’autres sociétés émettront votre véritable adresse IP. N’oubliez pas non plus les fuites de données qui se produisent de temps en temps. Et avec ces données, d’autres personnes peuvent trouver votre emplacement réel et peut-être votre véritable identité !

Par conséquent, nous vous recommandons d’utiliser le courrier temporaire. Le courrier électronique temporaire est un service qui vous permet d’utiliser le courrier électronique temporaire pendant une période déterminée. Habituellement, les gens reçoivent un ou deux e-mails de confirmation d’inscription et quittent le site, ainsi que leur le courrier est supprimé. Mais vous pouvez trouver des services qui fournissent des adresses pendant plusieurs jours.

Il n’est pas difficile d’obtenir un tel service. Il faut le trouver sur le site et générer un nouveau mail. Pour supprimer toutes les données le concernant, fermez l’onglet !

Systèmes de paiement anonymes

Certaines personnes utilisant le commerce électronique ne veulent pas que quiconque recherche et en apprenne plus à leur sujet. Ils recherchent des opportunités de tenir une comptabilité de manière anonyme. Pourtant, presque tous les systèmes de paiement populaires exigent désormais une vérification et travaillent ouvertement avec la loi les organismes d’application.

Il existe de nombreux systèmes de paiement anonymes. Si vous souhaitez gérer vos comptes électroniques en toute anonymat, il est préférable d’utiliser des crypto-monnaies. Ils n’ont pas de centres de données. Par conséquent, personne ne pourra suivre votre transaction financière.

Comment payer anonymement ?

- La crypto-monnaie la plus populaire est Bitcoin, et vous devez créer votre portefeuille crypto. C’est comme votre carte de débit.

- Après avoir créé votre portefeuille, achetez de la crypto-monnaie sur l’un des échanges célèbres. La popularité montre le plus souvent la confiance des autres utilisateurs dans le système.

- Après avoir acheté une crypto-monnaie, vous pouvez rapidement la transférer et payer des services. Chaque année, de plus en plus d’entreprises acceptent le paiement en bitcoins.

Nous ne recommanderons pas de services spécifiques dans cet article. Utilisez les plus populaires.

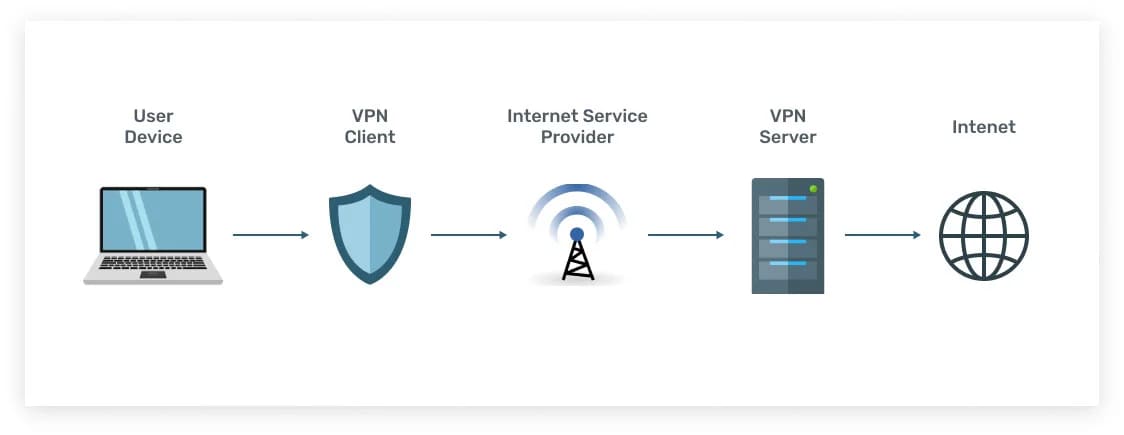

VPN

VPN est un service qui vous permet de protéger les données privées lors de l’utilisation d’Internet. La connexion à un tel réseau s’effectue via votre connexion Internet habituelle. Cela signifie que vous devez disposer d’une connexion Internet fonctionnelle pour vous connecter à un VPN. La principale La différence entre le VPN et la connexion standard est le cryptage. Toutes les données transmises via un VPN sont cryptées, un autre moyen facile de devenir anonyme et de cacher votre identité. Malheureusement, pas à 100%.

Si vous travaillez sur un ordinateur et que vous souhaitez visiter un site bloqué à l’aide d’un navigateur, vous pouvez soit installer un programme spécial sur votre PC (client VPN) soit ajouter une extension de navigateur. Mais il y a plusieurs importants inconvénients de cette technologie : (VPN client) or add a browser extension. But there are several important disadvantages in this technology:

- Faible débit Internet. Un cryptage supplémentaire prend du temps. De plus, le trafic parcourt souvent une plus grande distance, ce qui est associé à l’éloignement de l’emplacement du serveur VPN.

- Une libération soudaine et périodique de trafic vers le réseau public. Vous ne remarquerez souvent pas les connexions déconnectées et les fuites de données, et les connexions VPN peuvent ne pas être restaurées automatiquement, ce qui est gênant.

- En pratique, les requêtes DNS sont souvent traitées par les serveurs DNS du réseau public (pas celui virtuel et sécurisé). En cas de mauvaise réponse, vous pouvez obtenir une fausse adresse du domaine demandé. Donc, les utilisateurs peu méfiants peuvent être redirigés, par exemple, vers les sites de banques en ligne frauduleuses. De plus, à l’aide de serveurs DNS, vous pouvez déterminer la géolocalisation approximative et le fournisseur d’accès Internet de l’utilisateur. DNS servers (not the virtual, secure one). In case of their incorrect answer, you can get a fake address of the requested domain. So, unsuspecting users can be redirected, for example, to the sites of fraudulent online banks. Also, using DNS servers, you can determine the approximate geolocation and Internet provider of the user.

- Divers aspects juridiques sont également présents. Premièrement, il existe des différences dans la législation des différents États. Les clients VPN et les serveurs VPN sont souvent situés dans d’autres pays. De plus, le trafic peut transiter par un pays tiers en transit. Ainsi, il est possible de sauvegarder une copie des données transmises pour un décryptage ultérieur.

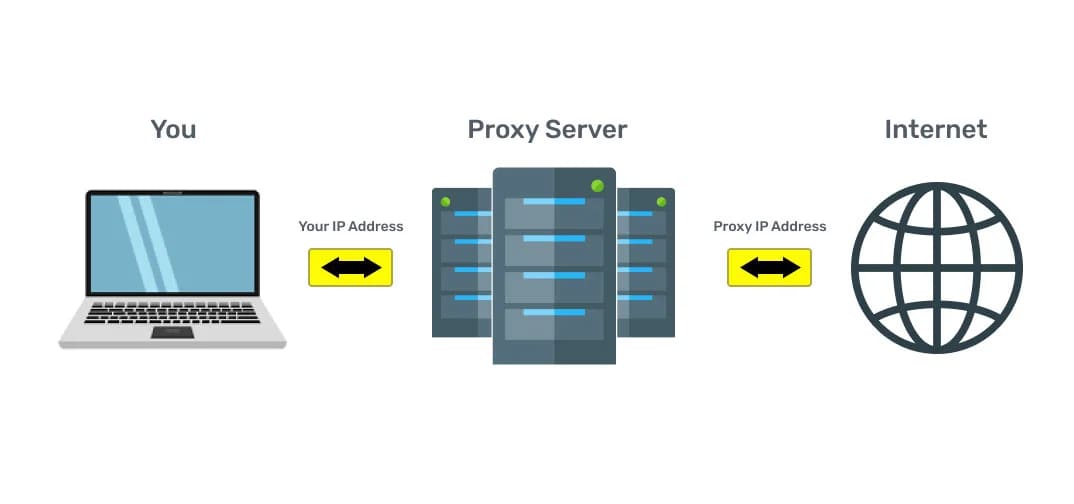

Proxy

Un serveur proxy est souvent appelé intermédiaire car il remplit exactement cette fonction et fait office de celui-ci entre l’utilisateur et le serveur final. Dans ce cas, la présence d’un maire intermédiaire, dans certains cas, ne connaît pas le Cette méthode vous permet d’envoyer indirectement des requêtes à d’autres serveurs et de recevoir des réponses de leur part. called an intermediary because it performs exactly this function and acts as it between the user and the final server. In this case, the presence of an intermediary mayor, in some cases, does not know the party. This method allows you to indirectly send requests to other servers and receive responses from them.

Un proxy Web vous permet de naviguer sur le Web de manière anonyme car les données passent par plusieurs serveurs situés dans différentes parties du monde. Il est donc beaucoup plus difficile pour un attaquant de retracer votre IP.

Un serveur proxy sécurisé agit comme un tunnel entre votre ordinateur et les sites Web que vous visitez. Tant que vous utilisez une connexion proxy, vous bénéficiez des avantages suivants : anonymat, confidentialité et liberté presque totale.

La connexion via un serveur proxy vous permet uniquement de masquer votre adresse IP. Mais pas de crypter le trafic Internet transmis, afin que le FAI puisse toujours voir ce que vous faites sur Internet.

Les serveurs proxy ne conviennent que lorsque vous devez masquer votre localisation. Par exemple, adaptez-vous à un pays pour lequel il existe de grosses remises dans certaines boutiques en ligne. Les sites suivent plus de 100 paramètres qui peuvent révéler votre identité. Si vous avez besoin de plus d’anonymat et de protection des données, il est préférable d’utiliser le GoLogin antidétection navigateur

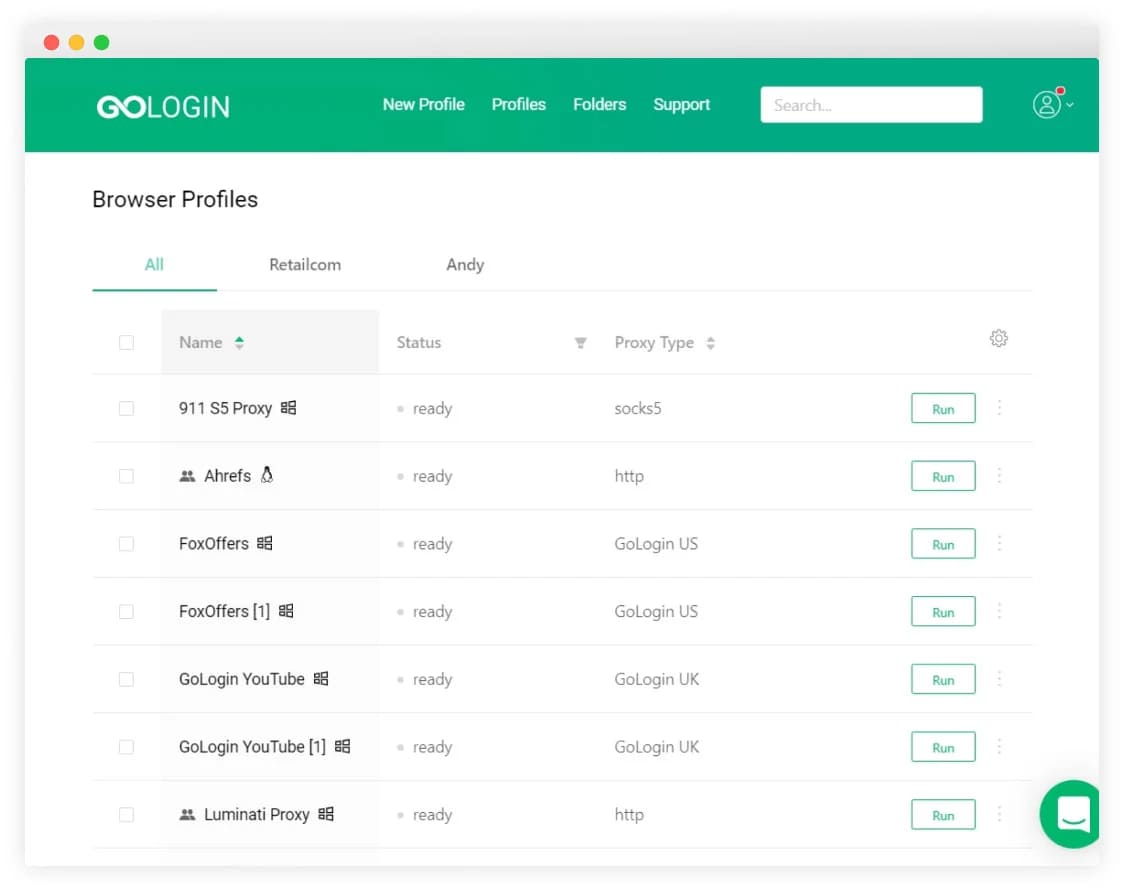

Antidetect browser GoLogin

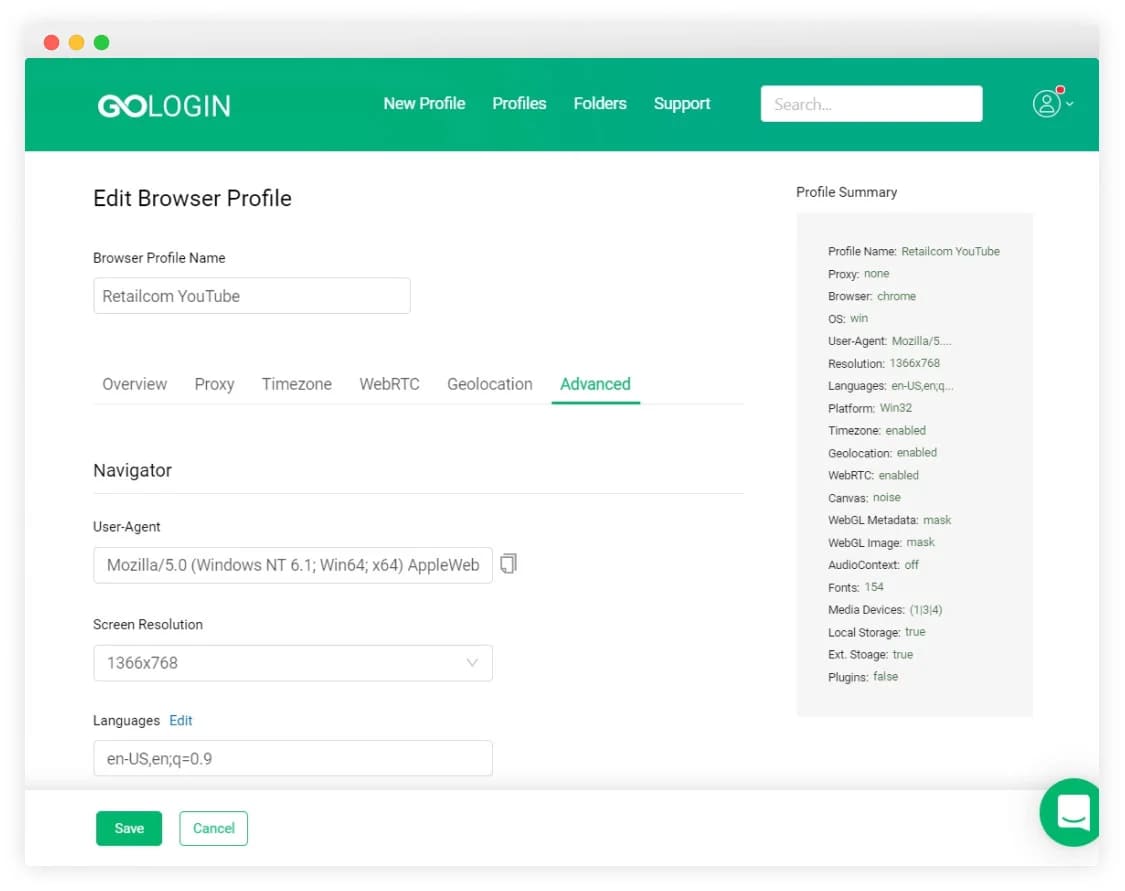

antidétection navigateur sont des programmes qui remplacent les empreintes digitales du navigateur, fonctionnent uniquement sur Internet et vous permettent de travailler simultanément avec plusieurs comptes publicitaires ou sociaux. Grâce à antidétection navigateur comme GoLogin, vous pouvez remplacer tous vos paramètres de connexion. Attribuez les paramètres que les sites doivent voir et masquez ceux que vous souhaitez garder privés.

- Résolution d’écran

- Fuseau horaire

- Profondeur de couleur

- Classe CPU

- Plateforme

- Polices installées

- Plugins

- Adblock est-il activé ou non

- Rapport de pixels

- L’utilisateur utilise-t-il le Canvas Blocker

antidétection navigateur les utilisateurs aiment la commodité car il est aussi pratique que votre navigateur habituel car il est développé sur la base de Chromium. La vitesse de travail est aussi élevée que sans utiliser d’outils d’anonymat. GoLogin fournit des proxys gratuits pour ceux qui n’ont besoin que l’anonymat. Pour les utilisateurs multi-comptes, il est préférable de travailler avec leurs proxys ou d’acheter auprès de fournisseurs. Si le proxy est de bonne qualité, vous pouvez vous garantir un anonymat à 100%. Une période d’essai gratuite est également disponible, afin que vous puissiez être convaincu de l’efficacité de cet outil et choisissez le forfait qui correspond à vos besoins. Il existe à la fois un forfait gratuit avec un profil à utiliser et avec plus de 1000 profils. Tout le monde gagnera son anonymat avec GoLogin.