Si una empresa guarda información contable, base de clientes, perfiles de empleados o secretos corporativos, estos datos deben estar protegidos. Y una persona común no querrá que otras personas reciban sus datos personales. Por eso la seguridad de la información es importante. En este artículo te diremos qué es y qué tipo de datos protege

- ¿Por qué seguridad de la información?

- ¿Qué hace Information Security Guard?

- Principales tipos de información confidencial

- Tipos de información

- Principales tipos de información confidencial

- Brevemente sobre la seguridad de la información

- Las 5 principales amenazas a la seguridad de la información

- Software malicioso

- Phishing

- Ransomware

- Amenazas internas

- 1Vulnerabilidad en la nube

- Conclusión

¿Por qué seguridad de la información?

La seguridad de la información son varias medidas para proteger la información de personas no autorizadas. En la era pre-digital, las personas guardaban documentos importantes en cajas fuertes, contrataban guardias de seguridad y codificaban sus mensajes en papel para proteger los datos.

Hoy en día, la información digital está protegida con más frecuencia. Aún así, las medidas son esencialmente las mismas: los especialistas en seguridad de la información crean espacios protegidos (» cajas fuertes «virtuales), instalan software de seguridad como antivirus (» contratan guardias de seguridad «) y utilizar métodos criptográficos para cifrar la información digital.

Sin embargo, la información digital también debe protegerse no solo virtualmente sino también físicamente. El antivirus no ayudará si un extraño roba el servidor con datos importantes. Por lo tanto, se colocan en instalaciones vigiladas.

¿Qué hace Information Security Guard?

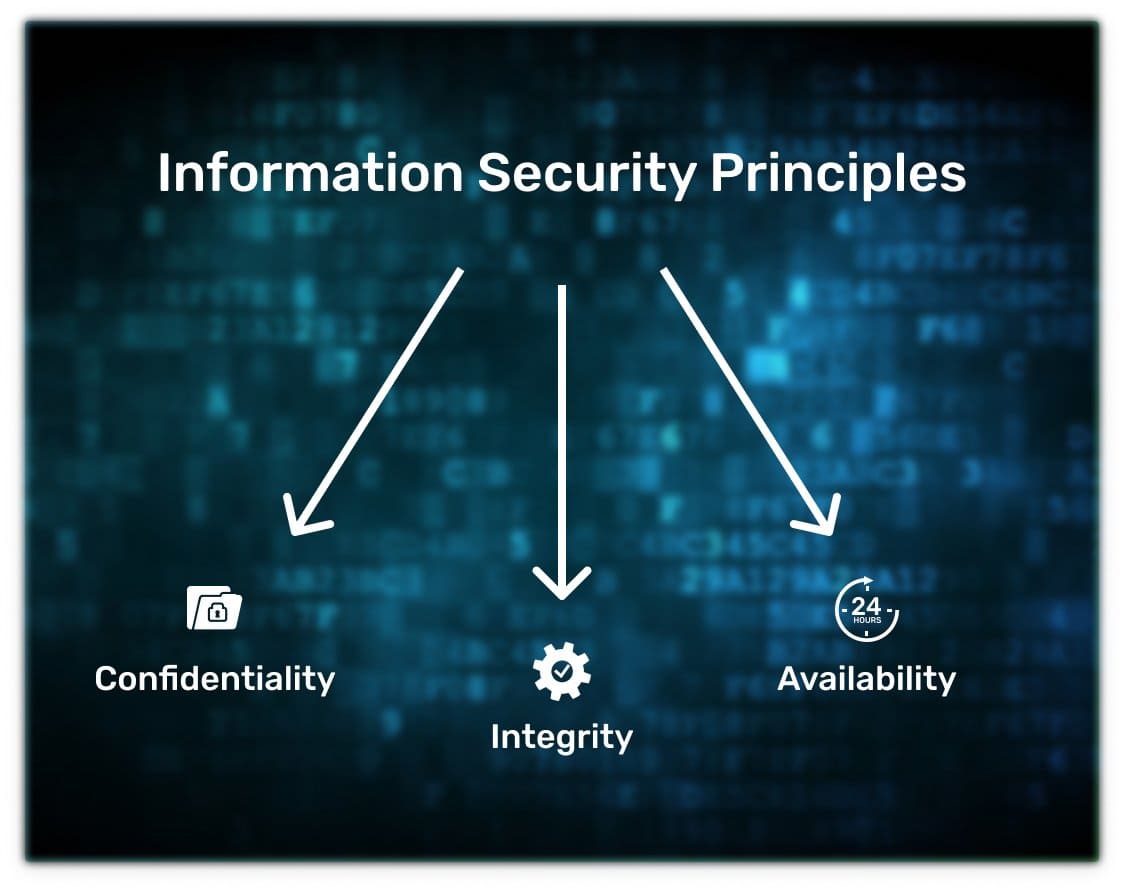

Es responsable de tres cosas: confidencialidad, integridad y disponibilidad de la información. En el concepto de seguridad de la información, se denominan principios de seguridad de la información:

- Confidencialidad significa que solo aquellos que tienen derecho a hacerlo tienen acceso a la información. Por ejemplo, solo usted conoce su contraseña de correo electrónico y solo usted puede leer sus correos electrónicos. Si alguien descubre la contraseña o obtiene acceso al buzón, se vulnerará la confidencialidad.

- Integridad significa que la información se conserva en su totalidad y no se modifica sin el conocimiento del propietario. Por ejemplo, su correo electrónico contiene letras. Si un atacante elimina algunas o cambia el texto de correos electrónicos individuales, esto violará la integridad .

- Disponibilidad significa que cualquier persona que tenga derecho a acceder a la información puede obtenerla. Por ejemplo, puede iniciar sesión en su correo electrónico en cualquier momento. Si los piratas informáticos atacan los servidores, el correo no estará disponible y esto comprometerá la disponibilidad .

Principales tipos de información confidencial

Es responsable de tres cosas: confidencialidad, integridad y disponibilidad de la información. En el concepto de seguridad de la información, se denominan principios de seguridad de la información:

Tipos de información

La información puede ser pública y confidencial. Cualquiera tiene acceso al público, mientras que solo las personas pueden acceder a la confidencial.

Puede parecer que no hay necesidad de proteger la información pública. Pero solo el principio de confidencialidad no se aplica a la información disponible públicamente – debe permanecer integral y accesible. Por lo tanto, la ciberseguridad de la información también se ocupa de la información disponible públicamente información.

Por ejemplo, pensemos en una tienda en línea. Tarjetas de productos, artículos de blogs, contactos de vendedores: toda esta información crucial está disponible públicamente y cualquiera puede verla. Pero la tienda en línea aún debe estar protegida, por lo que que nadie interrumpa su trabajo (por ejemplo, no cambie información importante en las tarjetas de producto o «elimine » su sitio).

La principal tarea de la seguridad de la información en TI y no solo es la protección de la información confidencial. Si alguien obtiene acceso a ella, tendrá consecuencias desagradables:

- Robo de dinero

- Lucro cesante de la empresa

- Violación de los derechos humanos constitucionales

- Otros problemas

> Si todo está claro con la información disponible públicamente, vale la pena hablar de la información confidencial por separado ya que tiene varias variedades.

Principales tipos de información confidencial

Información personal.Información sobre una persona en concreto: nombre completo, datos de pasaporte, número de teléfono, características fisiológicas, estado civil y otros datos. Todo aquel que trabaje con datos personales está obligado a protegerlos y no cederlos a terceros. . La información sobre clientes y empleados se refiere a datos personales.

Secreto comercial.Información interna sobre el trabajo de la empresa: tecnologías, métodos de gestión, base de clientes. Si estos datos son conocidos por personas externas, la empresa puede perder beneficios. La empresa misma decide qué se considera secreto comercial y qué se expone al público. Además, no toda la información puede ser un secreto comercial, por ejemplo, los fundadores de la persona jurídica o las condiciones de trabajo no se pueden ocultar.

Secreto profesionalIncluye secretos médicos, notariales, de abogados y de otro tipo relacionados con las actividades profesionales. Varias leyes están relacionadas con él a la vez

Secreto oficial.Información que es conocida por los servicios individuales, por ejemplo, la oficina de impuestos o de registro. Las agencias gubernamentales generalmente almacenan estos datos. Son responsables de protegerlos y solo los brindan cuando se solicitan.

Secreto de EstadoSecreto de Estado

Si su empresa almacena datos personales, secretos comerciales o profesionales, entonces estos datos deben protegerse especialmente. Es necesario restringir el acceso a ellos a personas no autorizadas:

- establecer niveles de acceso y contraseñas;

- instalar software de seguridad;

- configurar cifrado

Brevemente sobre la seguridad de la información

- La seguridad de la información es responsable de proteger los datos y garantizar su confidencialidad, integridad y disponibilidad

- Confidencialidad significa que solo aquellos que tienen derecho a hacerlo tienen acceso a los datos

- Integridad significa que los datos se almacenan sin cambios y siguen siendo válidos

- Disponibilidad significa que la persona que tiene derecho a acceder a la información puede obtenerla

- La seguridad de la información protege tanto los datos públicos como los confidenciales. Garantiza la integridad y disponibilidad para el público. Si bien es confidencial, también proporciona el nivel de secreto requerido

- La información confidencial incluye datos personales, secretos comerciales, profesionales, oficiales y estatales

Las 5 principales amenazas a la seguridad de la información

El conocimiento de las amenazas potenciales y las vulnerabilidades de seguridad que estas amenazas suelen explotar es esencial para seleccionar los controles de seguridad más adecuados.

» Amenaza «se entiende como una oportunidad potencial para violar la seguridad de la información de una forma u otra. Un intento de implementar una amenaza se denomina » ataque «, y el que implementa este intento se denomina «atacante «. La mayoría de las veces, la amenaza es consecuencia de vulnerabilidades en la protección de los sistemas de información. Consideremos las amenazas más comunes a las que están expuestos los sistemas de información modernos.

Software malicioso

El malware es software malicioso que está especialmente diseñado para dañar el sistema. El malware se utiliza para clasificar los programas maliciosos en un grupo de programas que son mucho más peligrosos que los virus individuales. El malware se clasifica según cómo se inicia, cómo funciona, y su distribución.

La estrategia de acción del malware se diferencia de un virus en que provoca un comportamiento del sistema no estándar y puede pasar desapercibido durante mucho tiempo. Un programa de este tipo puede crearse para dañar intencionadamente el sistema y crear un entorno adecuado para el reproducción de otros virus informáticos o troyanos que roban información de la computadora.

Para iniciarse, el malware se disfraza adjuntando contenido interesante como imágenes, videos, GIF animados y, a menudo, se oculta en videos e imágenes para adultos.

El malware no puede ingresar a la computadora sin la ayuda del usuario. Para infiltrarse en el sistema, el malware tiene que usar cualquier medio para engañar a sus víctimas para que lo ejecuten en su PC.

La recomendación principal, que garantiza un trabajo más o menos seguro, incluye el escaneo antivirus obligatorio de cada nuevo archivo o adjunto a un correo electrónico antes de abrirlo o ejecutarlo.

Phishing

El phishing es uno de los tipos más comunes de fraude en línea, cuyo objetivo es obtener datos de identificación. Las acciones de los estafadores pueden tener consecuencias de diversa gravedad: desde un banner inocente en una computadora personal hasta la pérdida de contenido de la empresa sin la posibilidad de restaurarlo. El objetivo principal del phishing es robar algo valioso, usarlo, comprometer o arruinar el negocio de alguien. Lo que los phishers suelen atacar:

- datos personales, incluido el pasaporte;

- todo tipo de inicios de sesión y contraseñas;

- códigos de acceso;

- datos para ingresar cuentas personales;

- detalles de tarjetas bancarias o cuentas;

- correspondencia personal;

- información de servicio;

- base de datos;

- información que es un secreto comercial, etc.

En primer lugar, los expertos aconsejan a los usuarios del servicio que aprendan a reconocer el phishing por sí mismos. Primero, verifique la autenticidad de los mensajes del servicio. Al mismo tiempo, cualquier carta que no contenga ninguna información personal específica debe Causar sospechas.

Además, le recomendamos que ingrese la URL de una organización usted mismo en la barra de direcciones en lugar de usar hipervínculos. Un amigo o conocido cuya cuenta haya sido pirateada también puede enviarle un vínculo. Si una carta o enlace te ha hecho sospechar, es mejor no seguirlo.

Ransomware

El ransomware es creado por programadores altamente profesionales. Dicho programa puede penetrar en el dispositivo de la víctima a través de un archivo adjunto en un mensaje de correo electrónico. mail o mediante un navegador si visita un sitio infectado con este tipo de malware. También puede penetrar en el dispositivo del usuario desde la red local. ¿Cómo reconocer el ransomware?

La infección de ransomware se puede ver a simple vista, ya que en la mayoría de los casos el dispositivo está completamente bloqueado y simplemente no se puede usar. ¿Y cómo eliminarlo?

Utilice la herramienta de eliminación de ransomware de su solución antivirus, que debería detectar y eliminar cualquier tipo de ransomware de su dispositivo. Luego, protéjase del ransomware:

- Asegúrese de que todo el software, incluido el sistema operativo, el navegador y otros complementos y barras de herramientas, esté actualizado

- Asegúrese también de instalar las últimas actualizaciones para sus soluciones de antivirus y firewall.

- Usar una solución antivirus moderna con protección incorporada contra todo tipo de virus es la forma más efectiva de prevenir, detectar y eliminar ransomware de su computadora.

Amenazas internas

La mayoría de los incidentes de seguridad de la información están relacionados con el impacto de las amenazas internas. Las fugas y robos de información, secretos comerciales y datos personales de los clientes, el daño al sistema de información están asociados, por regla general, con las acciones de los empleados de esta organización. En la clasificación de amenazas internas, hay dos grandes grupos: amenazas cometidas por motivos egoístas u otros motivos maliciosos, y amenazas cometidas por negligencia o incompetencia técnica.

Por lo tanto, los delitos de los empleados que pueden dañar la seguridad de la propiedad intelectual y comercial de la organización (se les llama » insiders «) se pueden dividir en las categorías de insiders malintencionado y insider no intencional. información privilegiada puede ser:

- empleados que guardan rencor contra la empresa empleadora (» ofendido «);

- empleados que buscan ganar dinero extra a expensas de la empresa que los emplea;

- internos inyectados y reclutados

Una gran proporción de todos los incidentes de seguridad de la información son el resultado de acciones involuntarias de los empleados. Existen muchas oportunidades para tales fugas de información: desde errores de entrada de datos al trabajar con redes locales o Internet hasta la pérdida de un almacenamiento medio (computadora portátil, unidad USB, disco óptico), desde el envío de datos a través de canales de comunicación inseguros y la descarga involuntaria de virus de sitios web de entretenimiento.

La defensa contra las amenazas internas requiere un enfoque integrado. Se expresa en el desarrollo de políticas adecuadas de seguridad de la información, la contratación de empleados responsables de la seguridad de la información, el control del flujo de documentos, el control y seguimiento de los usuarios, la introducción de mecanismos de autenticación avanzados.

Vulnerabilidad en la nube

Deben distinguirse las siguientes clases de amenazas cuando se utiliza la computación en la nube:

- Ataques de clientes. Este tipo de ataque se ha practicado en el entorno web, pero también es relevante para la nube, ya que los clientes se conectan a la nube, generalmente mediante un navegador. Incluye ataques como Cross- Site Scripting (XSS), secuestro de sesiones web, robo de contraseñas, ‘man in the middle’ y otros.

- Amenazas de virtualización. Dado que la plataforma para componentes de nube ha sido tradicionalmente entornos virtualizados, los ataques al sistema de virtualización también amenazan a toda la nube. Este tipo de amenaza es exclusivo de la computación en nube.

- Ataques de hipervisor. El elemento crítico de un sistema virtual es el hipervisor, que permite compartir recursos informáticos físicos entre máquinas virtuales. Interferir con el funcionamiento del hipervisor puede llevar al hecho de que una máquina virtual puede acceder a la memoria y recursos, interceptar su tráfico de red, quitar sus recursos físicos e incluso desplazar por completo la máquina virtual del servidor.

Hasta ahora, todas las amenazas enumeradas anteriormente son puramente hipotéticas ya que prácticamente no hay información sobre ataques reales de este tipo. Simultáneamente, cuando la virtualización y la nube se vuelven lo suficientemente populares, todos estos tipos de ataques pueden ser bastante reales . Por lo tanto, deben tenerse en cuenta en la etapa de diseño de sistemas en la nube y al mismo tiempo en el desarrollo de soluciones técnicas en el campo de la seguridad en la nube.

Leer también:Las 5 mejores formas de ocultar su identidad en línea

Conclusión

Las medidas de seguridad de la información en la empresa y la vida privada deben desarrollarse e implementarse continuamente

La solución a este problema debe abordarse de manera integral y con especialistas externos y programas especiales (como navegadores anti-detección). Solo este enfoque evitará la filtración de datos y no abordará sus consecuencias. Esperamos que ahora sabes «¿por qué es importante la seguridad de la información?».