La cantidad de información digital en el mundo se duplica cada dos años. La cantidad de búsquedas de » cómo ocultar su identidad «también aumenta cada año. En su mayor parte, se trata de datos personales de los usuarios . Usamos teléfonos inteligentes, computadoras, tabletas, dispositivos de IoT; todos recopilan información de uso. Pagamos las compras en los bancos en línea, reservamos boletos y nos comunicamos con amigos en línea. Nuestros hijos hacen sus deberes en línea. En Internet, trabajamos, nos comunicamos , e incluso buscar un alma gemela. El espacio de Internet está cambiando a un ritmo vertiginoso y los problemas de privacidad de los datos están empeorando.

¿Cómo ocultar tu identidad?

La información es dinero. Es la razón principal por la que sus datos están en riesgo. Los anunciantes están buscando en el historial de búsqueda de su navegador; pueden beneficiarse significativamente de esta información. Supongamos que ingresa » apartamento en alquiler «o «comprar un apartamento » en la barra de búsqueda. Después de ver su historial de búsqueda, el anunciante sabrá que planea mudarse pronto. Es una excusa para mostrarle anuncios de taxis de carga, muebles, tiendas de materiales de construcción y compañías de seguros. .

Es perfectamente legal. Sin embargo, los estafadores también pueden ganar dinero con sus datos. Los datos de tarjetas de crédito se comercializan abiertamente en la web oscura. Por lo tanto, es un gran éxito para un ciberdelincuente acceder al sistema de reservas de una aerolínea o la base de clientes de una tienda en línea. Los atacantes pueden usar cualquier información que publique en la web, por lo que es esencial mantener seguros sus datos personales. Veamos por qué la privacidad en línea es tan importante y cómo puede proteger sus datos.

Modo incógnito

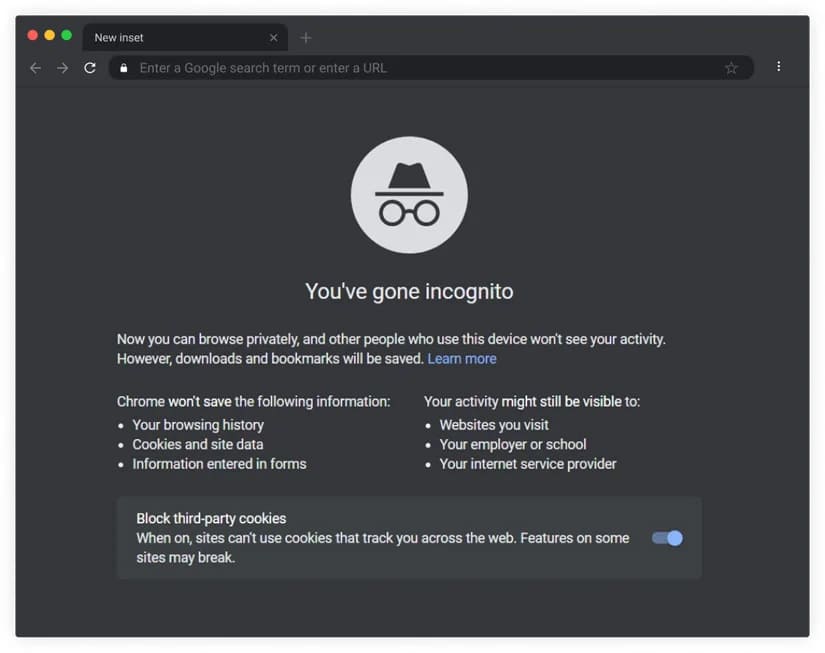

Una de las formas de proteger sus datos personales en línea es usar el modo de incógnito. Casi todos los navegadores modernos tienen un modo de incógnito. Pero no todos entienden cuánto protege la privacidad en línea. Veamos más de cerca qué modo de incógnito puede y no puede esconderse.

Mucha gente se preocupa por la privacidad en línea: nadie quiere que la información personal caiga en las manos equivocadas. Hay varias formas de protección, y una de ellas es el modo » incógnito «. Apple introdujo por primera vez este en el navegador Safari en 2005. Desde entonces, entre 2008 y 2010, otros navegadores populares han tomado la iniciativa, incluidos Google Chrome, Internet Explorer (ahora Edge), Mozilla Firefox y Opera.

Qué modo incógnito te permite ocultar

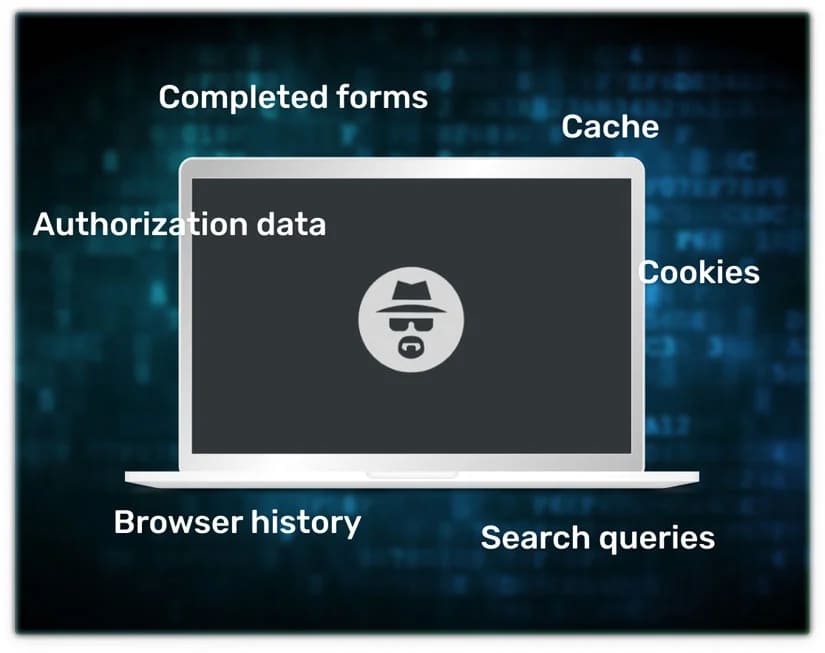

Para no revelar información importante en Internet, debe comprender claramente qué puede ocultar exactamente un navegador que funciona en » incógnito «. El modo incógnito no almacena estos datos.

¿Qué información no ocultará el modo incógnito?

Este modo te ayuda a ocultar información solo a tus compañeros y familiares (de los usuarios locales). Sin embargo, tus ISP, propietarios de Wi-Fi, sitios web y administradores de redes locales pueden ver tus vistas. Es una buena herramienta para ocultar tu identidad en la vida real. ¿Pero es anonimato? Lo dudamos. Firefox y Google Chrome advierten sobre esto inmediatamente.

Incluso si usa el modo incógnito, los proveedores verán todas sus visitas. Le proporcionan una dirección IP y pueden relacionarla con el propietario de la computadora.

En el trabajo, los administradores del sistema local pueden realizar un seguimiento de sus paseos por Internet. A menudo, las empresas realizan un seguimiento específico de las visitas a sitios específicos (redes sociales, mensajería instantánea, etc.) para que los empleados no pierdan el tiempo . Recuerde, el modo de incógnito es inútil aquí. Un software especial le permite rastrear qué empleado rápidamente, cuándo, por cuánto tiempo y qué recurso.

Los propietarios del sitio también reciben información sobre las visitas: dirección IP y otra información, como la versión del navegador, el tipo de dispositivo utilizado y similares. Con un fuerte deseo, los sitios web aún pueden rastrear su identidad en Instagram , Youtube, Gmail, Facebook, Amazon, etc. Los sitios utilizan esta información para mostrar anuncios contextuales relevantes. También pueden identificar al usuario debido a la huella digital que dejó: información sobre direcciones IP, navegadores utilizados, dispositivos y páginas visitadas .

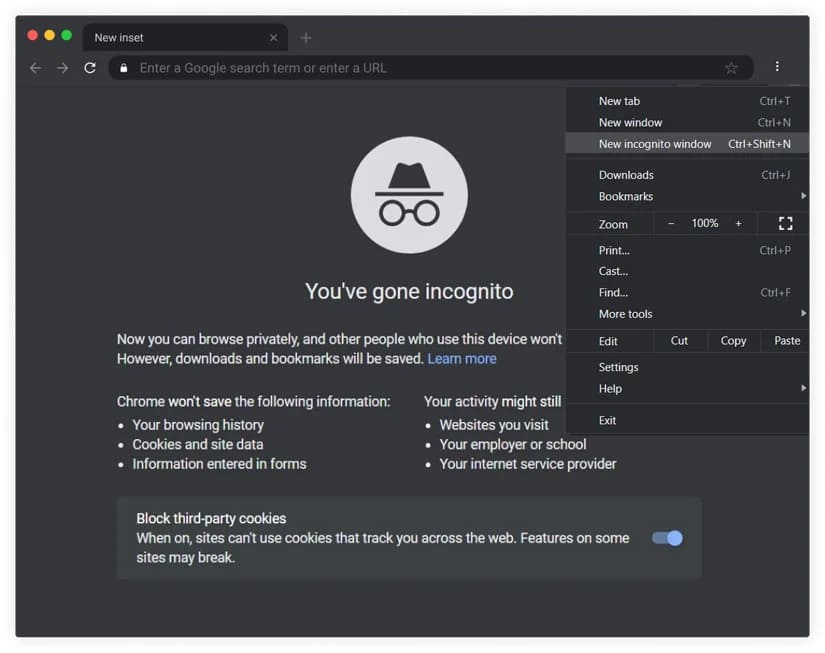

Cómo abrir una ventana en modo incógnito

El modo incógnito se inicia con unos pocos clics. Veamos el ejemplo de los navegadores más populares. Si usa Google Chrome, haga clic en el ícono con tres puntos en la esquina superior derecha y seleccione la línea » Nueva ventana de incognito».

Una forma alternativa es presionar la combinación de teclas Ctrl + Shift + N. Además, puede usar esta combinación en Opera y Yandex Browser. En Mozilla Firefox, debe presionar Ctrl + Shift + P.

Pero recuerda que el modo incógnito no te ayudará a tapar completamente tus huellas. Esta función es más adecuada para ocultar búsquedas e historial de tu familia o equipo de trabajo pequeño. El modo incógnito no es capaz de ocultar completamente la información sobre qué que estabas haciendo en la computadora.

Navegador Tor

¿Quieres saber cómo ocultar tu identidad en línea? Tor es una tecnología que te permite ocultar la identidad de una persona en Internet con cierto éxito. Tor era originalmente un proyecto militar de EE. UU., luego se abrió a patrocinadores y es ahora llamado Proyecto Tor. La idea principal de esta red es proporcionar anonimato y seguridad en una red donde la mayoría de los participantes no confían entre sí. La esencia de esta red es que los datos pasan a través de varias computadoras, están encriptados, su dirección IP cambia y obtienes un canal de transmisión de datos seguro.

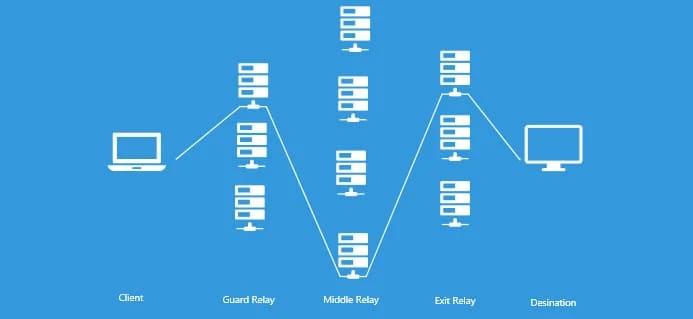

El principio de Tor es el mismo que en las películas sobre piratas informáticos: se turnan para conectarse al sitio o servicio que necesitas a través de varios servidores. Por lo general, tres nodos participan en la cadena: guard, middle y exit retransmisión. Antes de que una solicitud o datos lleguen a la red, un programa especial en la computadora del usuario lo encripta para que cada servidor solo pueda desencriptar su parte.

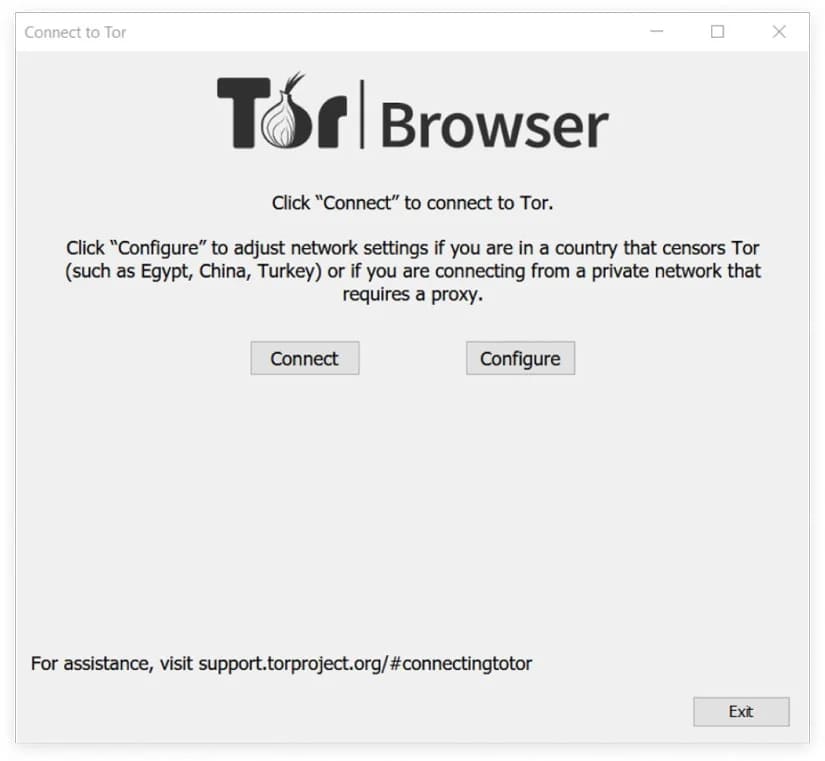

Por lo general, para navegar por Internet de forma segura, la gente usa Tor Browser, el navegador oficial de los creadores de esta red. Ya contiene todas las configuraciones necesarias para conectarse a la red. Inicialmente, tenía que tener información técnica habilidades para conectarse a la red Tor. Pero con el tiempo, este procedimiento se ha vuelto más cómodo. Ahora, todos pueden descargar el navegador en su computadora e iniciarlo con dos clics.

Sin embargo, recomendamos descargarlo desde sitio web oficial o fuentes confiables porque muchos ciberdelincuentes agregan virus y troyanos al archivo. También es una buena idea verificar el archivo después de descargarlo.

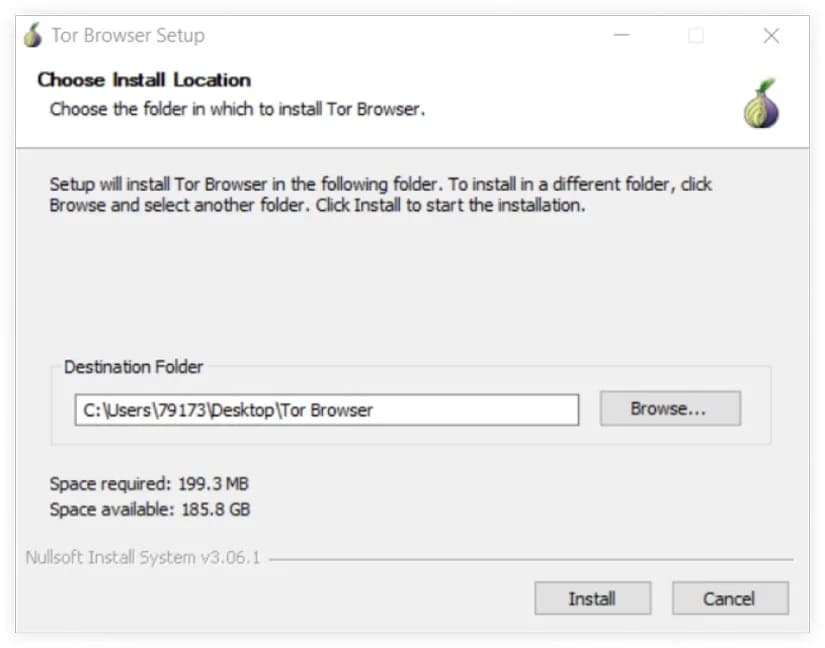

Para instalar el navegador, abra el archivo descargado, seleccione un idioma y haga clic en instalar

Normalmente no es un problema. Pero una vez lanzado, tendrás que conectarte a la red Tor con un solo clic. ¡Bienvenido a la red onion!

Sin embargo, el navegador Tor tiene sus propios inconvenientes bastante serios. Compruébalos antes de usar:

- No todos tus datos están seguros. Si usas complementos y complementos, recuerda que envían tus datos a los desarrolladores. No podrás mantener tu anonimato

- Cuantos más nodos tenga tu conexión, más lenta será la velocidad de carga de la página, por lo que tu navegación será mucho más lenta de lo habitual.

- Tor todavía no es completamente anónimo. El problema principal son los nodos de salida de Tor. Debido a ellos, otros pueden monitorear cualquier protocolo de comunicación no cifrado como SMTP, FTP, HTTP. Incluye cookies, inicios de sesión y contraseñas, archivos cargados y descargados.

Correo temporal

¿Alguna vez ha pensado en el hecho de que al enviar un correo electrónico, revela su identidad? ¡Y lo es! El punto es que su dirección IP real se almacena en servidores de correo. Por lo tanto, si un gobierno u otra autoridad competente realiza una solicitud, Google y otras empresas emitirán su dirección IP real. Además, no se olvide de las filtraciones de datos que ocurren de vez en cuando. ¡Y con estos datos, otras personas pueden encontrar su ubicación real y posiblemente su identidad real!

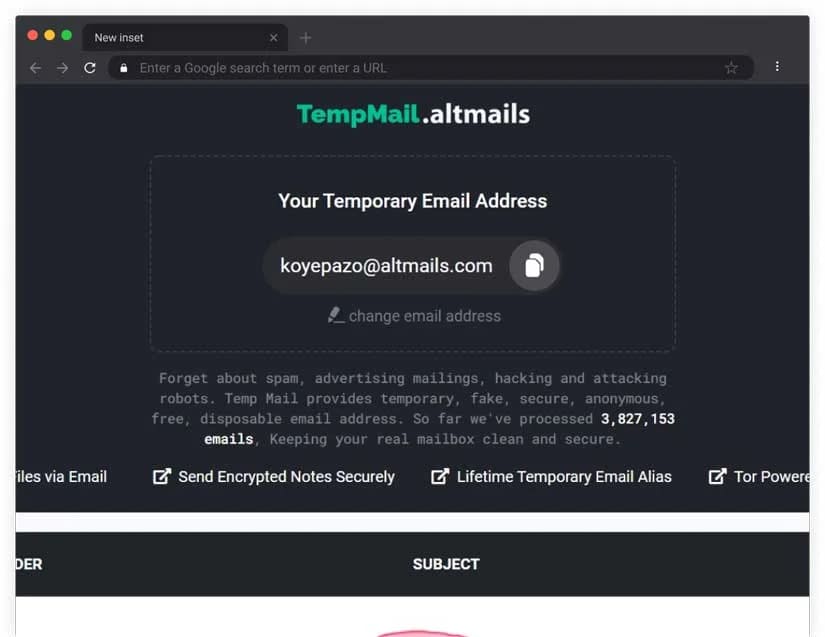

Por lo tanto, recomendamos usar correo temporal. El correo electrónico temporal es un servicio que le permite usar correo electrónico temporal durante un período específico. Por lo general, las personas reciben uno o dos correos electrónicos de confirmación de registro y abandonan el sitio, y su el correo se borra. Pero puede encontrar servicios que proporcionen direcciones durante varios días.

No es difícil obtener un servicio de este tipo. Necesita encontrarlo en el sitio web y generar un nuevo correo. Para eliminar todos los datos sobre él, ¡cierre la pestaña!

Sistemas de pago anónimos

Algunas personas que utilizan el comercio electrónico no quieren que nadie busque y aprenda más sobre ellas. Están buscando oportunidades para llevar a cabo la contabilidad de forma anónima. Aún así, casi todos los sistemas de pago populares ahora requieren verificación y trabajan abiertamente con la ley. organismos encargados de hacer cumplir la ley.

Hay muchos sistemas de pago anónimos. Si desea administrar sus cuentas electrónicas con total anonimato, es mejor usar criptomonedas. No tienen centros de datos. Por lo tanto, nadie podrá rastrear su transacción financiera.

¿Cómo pagar de forma anónima?

- La criptomoneda más popular es Bitcoin, y necesitas crear tu billetera criptográfica. Es como tu tarjeta de débito.

- Después de crear su billetera, compre criptomonedas en uno de los intercambios famosos. La popularidad muestra la confianza de otros usuarios en el sistema

- Después de comprar una criptomoneda, puede transferirla rápidamente y pagar los servicios. Cada año, más y más empresas aceptan pagos en bitcoins.

No recomendaremos servicios específicos en este artículo. Utilice los más populares.

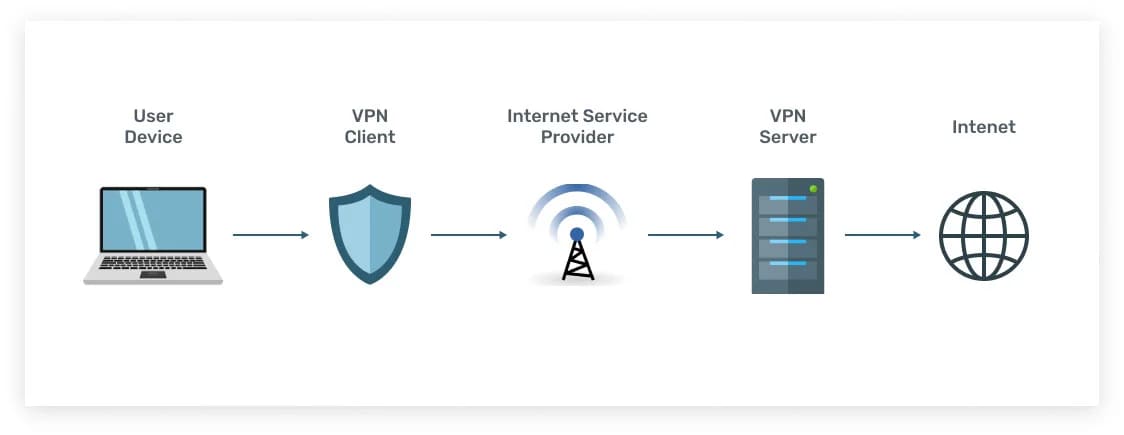

VPN

VPN es un servicio que le permite proteger datos privados cuando usa Internet. La conexión a dicha red se realiza a través de su conexión a Internet habitual. Significa que debe tener una conexión a Internet que funcione para conectarse a una VPN. La diferencia entre la VPN y la conexión estándar es el cifrado. Todos los datos transmitidos a través de una VPN están cifrados, otra forma fácil de volverse anónimo y ocultar su identidad. Desafortunadamente, no al 100%.

Si trabaja en una computadora y desea visitar un sitio bloqueado usando un navegador, puede instalar un programa especial en su PC (cliente VPN) o agregar una extensión de navegador. Pero hay varios desventajas de esta tecnología: (VPN client) or add a browser extension. But there are several important disadvantages in this technology:

- Baja velocidad de Internet. El cifrado adicional lleva tiempo. Además, el tráfico suele viajar una distancia mayor, lo que se asocia con la lejanía de la ubicación del servidor VPN

- Una liberación repentina y periódica de tráfico a la red pública. A menudo, es posible que no note conexiones desconectadas ni fugas de datos, y es posible que las conexiones VPN no se restablezcan automáticamente, lo cual es inconveniente.

- En la práctica, las consultas DNS suelen ser procesadas por los servidores DNS de la red pública (no el virtual y seguro). En caso de que la respuesta sea incorrecta, puede obtener una dirección falsa del dominio solicitado. Por lo tanto, Los usuarios desprevenidos pueden ser redirigidos, por ejemplo, a los sitios de bancos en línea fraudulentos. Además, utilizando servidores DNS, puede determinar la geolocalización aproximada y el proveedor de Internet del usuario. DNS servers (not the virtual, secure one). In case of their incorrect answer, you can get a fake address of the requested domain. So, unsuspecting users can be redirected, for example, to the sites of fraudulent online banks. Also, using DNS servers, you can determine the approximate geolocation and Internet provider of the user.

- También están presentes varios aspectos legales. Primero, hay diferencias en la legislación de los diferentes estados. Los clientes VPN y los servidores VPN suelen estar ubicados en otros países. Además, el tráfico puede pasar por un tercer país en tránsito. Por lo tanto, es posible guardar una copia de los datos transmitidos para su posterior descifrado.

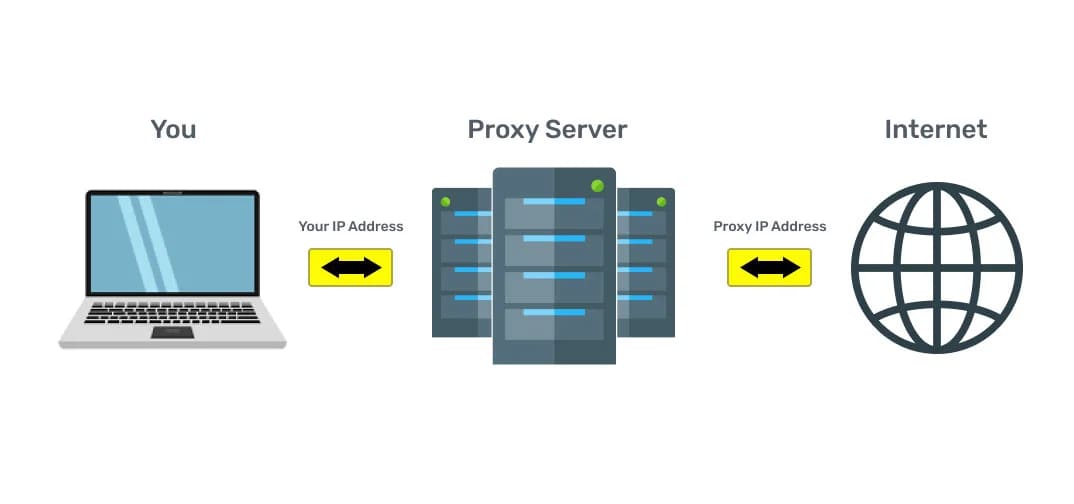

Proxy

A un servidor proxy se le suele llamar intermediario porque realiza exactamente esta función y actúa como tal entre el usuario y el servidor final. En este caso, la presencia de un alcalde intermediario, en algunos casos, no conoce el party. Este método le permite enviar solicitudes indirectamente a otros servidores y recibir respuestas de ellos. called an intermediary because it performs exactly this function and acts as it between the user and the final server. In this case, the presence of an intermediary mayor, in some cases, does not know the party. This method allows you to indirectly send requests to other servers and receive responses from them.

Un proxy web le permite navegar en la web de forma anónima a medida que los datos pasan a través de varios servidores ubicados en diferentes partes del mundo. Hace que sea mucho más difícil para un atacante rastrear su IP.

Un servidor proxy seguro actúa como un túnel entre su computadora y los sitios web que visita. Siempre que utilice una conexión proxy, obtendrá los siguientes beneficios: anonimato, privacidad y casi total libertad.

La conexión a través de un servidor proxy solo le permite ocultar su dirección IP. Pero no encriptar el tráfico de Internet transmitido, para que el ISP pueda ver lo que está haciendo en Internet.

Los servidores proxy solo son adecuados cuando necesita enmascarar su ubicación. Por ejemplo, adaptarse a un país para el que hay grandes descuentos en algunas tiendas en línea. Los sitios rastrean más de 100 parámetros que pueden revelar su identidad. Si necesita más anonimato y protección de datos, es mejor usar GoLogin navegador antidetección

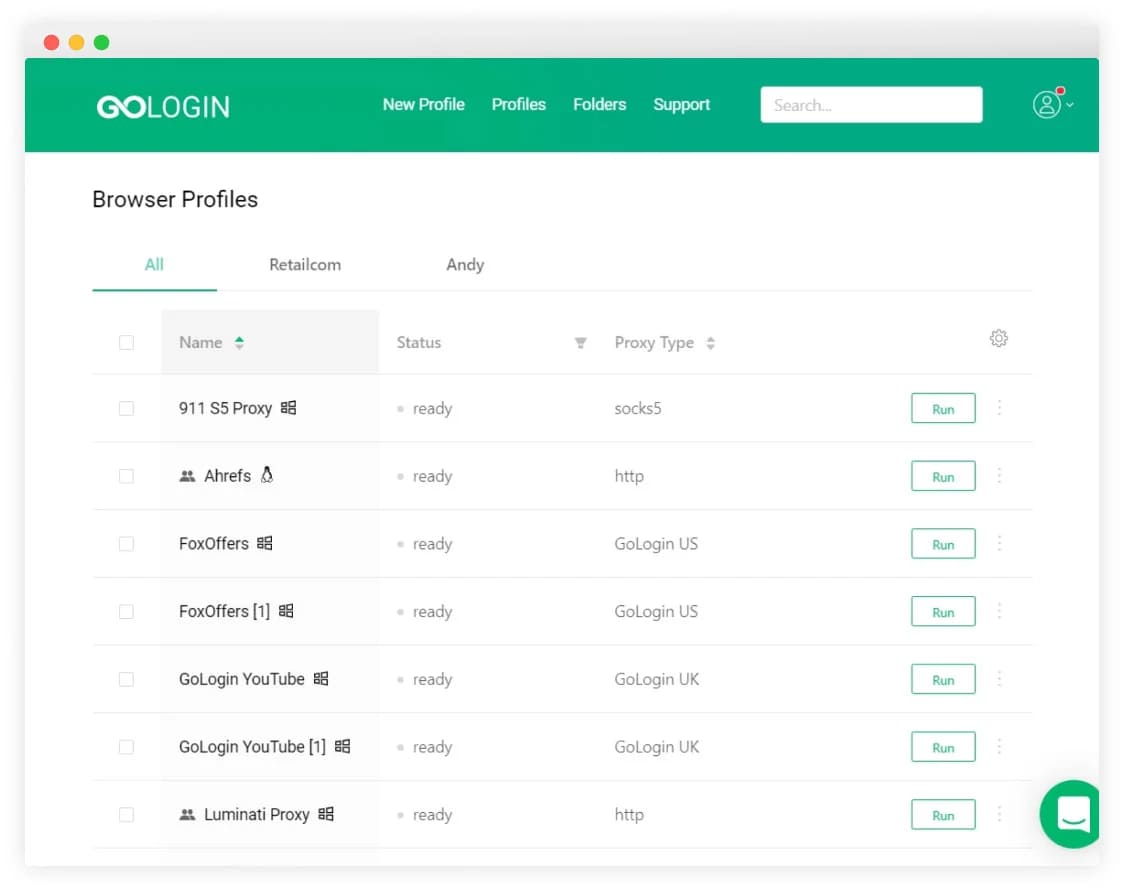

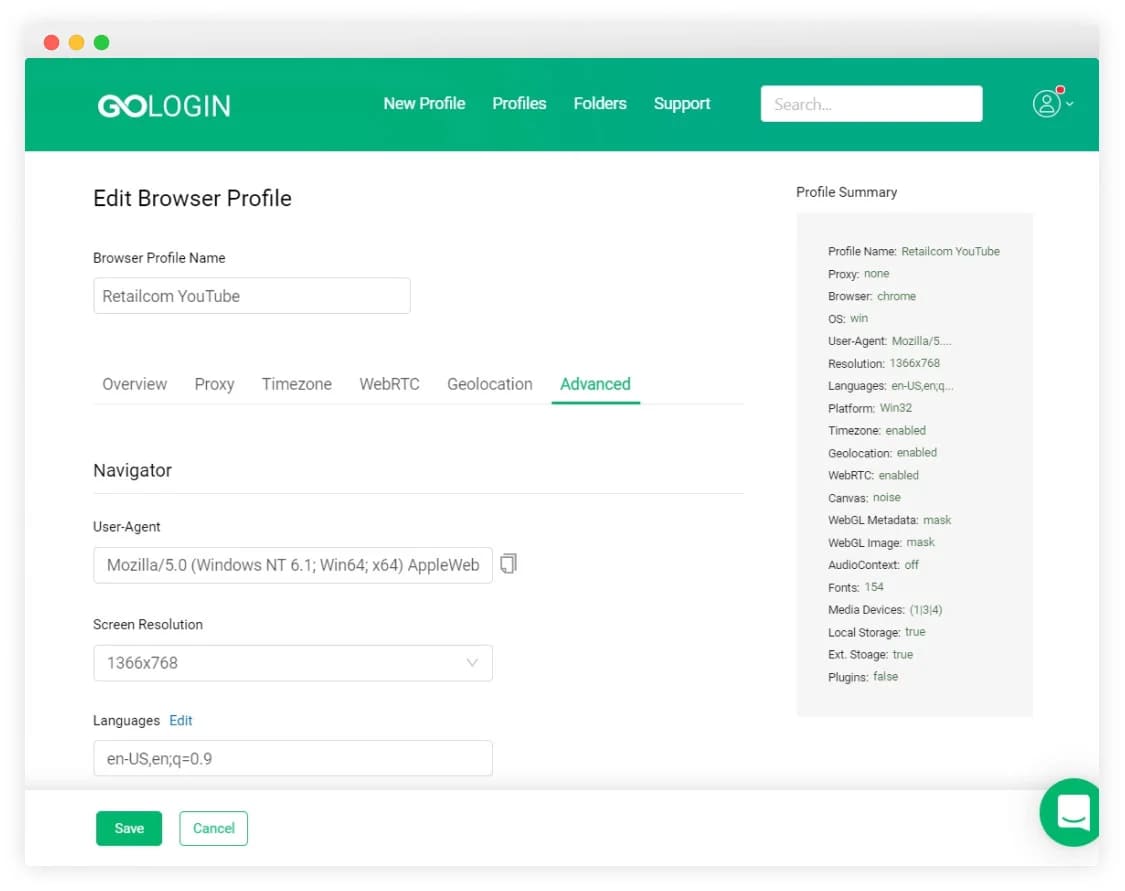

Antidetect browser GoLogin

navegador antidetección son programas que reemplazan las huellas dactilares del navegador, funcionan de manera única en Internet y le permiten trabajar simultáneamente con múltiples cuentas publicitarias o sociales. Gracias a navegador antidetección como GoLogin, puede reemplazar todos sus parámetros de conexión. Asigne los parámetros que los sitios deben ver y oculte los que desea mantener privados.

- Resolución de pantalla

- Zona horaria

- Profundidad del color

- Clase de CPU

- Plataforma

- Fuentes instaladas

- Complementos

- ¿Adblock está configurado o no?

- Proporción de píxeles

- ¿El usuario usa el Bloqueador de lienzo?

navegador antidetección a los usuarios les gusta la conveniencia porque es tan conveniente como su navegador habitual porque está desarrollado en base a Chromium. La velocidad de trabajo es tan alta como sin usar herramientas de anonimato. GoLogin proporciona proxies gratuitos para aquellos que solo necesitan anonimato. Para los usuarios de múltiples cuentas, es mejor trabajar con sus proxies o comprarlos a proveedores. Si el proxy es de buena calidad, entonces puede garantizarse el 100% de anonimato. También hay un período de prueba gratuito disponible, por lo que puede convencido de la efectividad de esta herramienta y elija el plan que se adapte a sus necesidades. Existe tanto un plan gratuito con un perfil para usar como con más de 1000 perfiles. Todos obtendrán su anonimato junto con GoLogin.