Les utilisateurs sont de plus en plus confrontés à une situation où ils souhaitent conserver leur anonymat, masquer leur adresse IP sur Internet et empêcher des tiers d’accéder à leurs données personnelles. Il existe de nombreuses manières de masquer l’adresse IP : de la simple et gratuit à cher, mais garantissant à l’utilisateur une sécurité à 100% sur le réseau. Aujourd’hui, nous allons nous familiariser avec un sujet plutôt intéressant, comment contourner une interdiction d’IP ?

Pourquoi éviter le suivi IP ?

Pourquoi éviter le pistage IP ? Il peut y avoir de nombreuses raisons à cela, et tout d’abord, c’est une question de sécurité et d’anonymat. En allant sur n’importe quel site, n’importe quelle page, vous laissez vos données sur chaque serveur : quel fonctionnement le système, le navigateur, sa version et, surtout, l’adresse IP sont utilisés. Vous pouvez déterminer avec précision votre pays, votre ville, votre district et même l’adresse exacte en le possédant. Tout irait bien, mais en utilisant la même adresse IP et en possédant connaissances en technologies de l’information, un attaquant peut accéder à un autre ordinateur et obtenir les informations personnelles de l’utilisateur, ses mots de passe et faire beaucoup de choses désagréables.

Mais il y a aussi des choses plus anodines qui vous obligent à changer votre IP. La probabilité de les rencontrer est beaucoup plus grande. Récemment, la publicité en ligne est devenue encore plus intrusive et parfois même trop ennuyeuse. De plus, dans certains cas, il poursuit les mêmes utilisateurs sur tous les sites où ils se rendent. Si une telle publicité est extrêmement désagréable, alors l’un des moyens d’y échapper est de contourner une interdiction d’IP.

Et que faire si vous êtes injustement banni sur le serveur du jeu ou sur un forum intéressant ? Vous pouvez essayer de vous connecter depuis un autre compte, mais désormais les bannissements par IP sont souvent pratiqués. Ils ne peuvent être que contournés en changeant ou en masquant votre véritable adresse. En masquant votre adresse, vous pouvez intelligemment télécharger des fichiers à partir de services d’hébergement de fichiers avec une limite du nombre de téléchargements pour un utilisateur.

Il existe certains des exemples les plus populaires lorsque vous devez masquer votre IP :

- Pour les paiements en ligne. Les gens achètent une variété de produits en ligne, et tout le monde ne veut pas que ce qu’ils achètent soit rendu public.

- Pour exclure le suivi des actions des utilisateurs sur le réseau. Les gens ne veulent pas que quiconque sache quels sites ils visitent.

- Pour contourner une interdiction IP de visiter certains sites et de bloquer. L’usurpation d’adresse IP résout ce problème de blocage de sites par les forces de l’ordre et leur rend l’accès depuis n’importe où dans le monde.

- Pour des raisons de sécurité. Les blogueurs, militants et combattants anti-corruption publient souvent des messages provocateurs ou révélateurs. Ils doivent cacher leur IP afin que personne ne puisse connaître l’adresse de leur résidence, nom, prénom ou d’autres données personnelles.

- À des fins de divertissement ou de spéculation. Les substitutions d’adresses IP sont souvent utilisées pour des blagues. C’est également un outil assez puissant pour remonter les votes dans les sondages, acheter des avis et manipuler les statistiques.

En général, il existe de nombreuses utilisations utiles pour changer d’IP. Et il existe également de nombreuses façons de changer votre adresse, et elles ont toutes leurs propres caractéristiques et leur propre niveau de sécurité/anonymat. Nous allons maintenant les étudier.

Qu’est-ce que l’IP ?

Pour contourner une interdiction d’IP, vous devez comprendre trois choses. Premièrement, qu’est-ce qu’une adresse IP, d’où vient-elle et de qui exactement doit-elle être cachée. Et ensuite seulement le schéma de masquage cette adresse deviendra immédiatement claire.

Une adresse IP est un identifiant pour un ordinateur sur un réseau qui peut envoyer et recevoir des paquets IP, un type de message dans Internet Protocol (IP). Elle est uniquement nécessaire pour que les autres hôtes puissent distinguer les paquets des différentes machines et leur renvoient des réponses. Ces adresses existent désormais sous deux formes (IPv4 et IPv6), mais elles ont la même essence. Seules la forme de notation et les restrictions (plage) diffèrent. L’adresse est le principal type de métadonnées utilisées aux couches inférieures du modèle OSI qui alimente Internet.

Toutes les machines n’ont pas d’adresse IP, et elle peut être virtuelle (locale, par exemple). Une adresse IP publique est délivrée à l’appareil lorsqu’il se connecte à Internet par un fournisseur d’accès Internet (FAI) Les entreprises opérant dans ce secteur ont à leur disposition de nombreuses adresses de ce type, qu’elles achètent par blocs d’au moins 1000 adresses. Chaque client sur le réseau doit recevoir une adresse unique, sinon il n’utilisera pas le réseau. Certaines entreprises émettent au client de façon permanente, certains FAI délivrent une nouvelle adresse IP au client à chaque redémarrage de la connexion (« IP dynamique »). Par conséquent, votre adresse Internet ne peut être modifiée que par votre FAI, et ce processus est généralement automatisé.

Comment contourner le bannissement IP ?

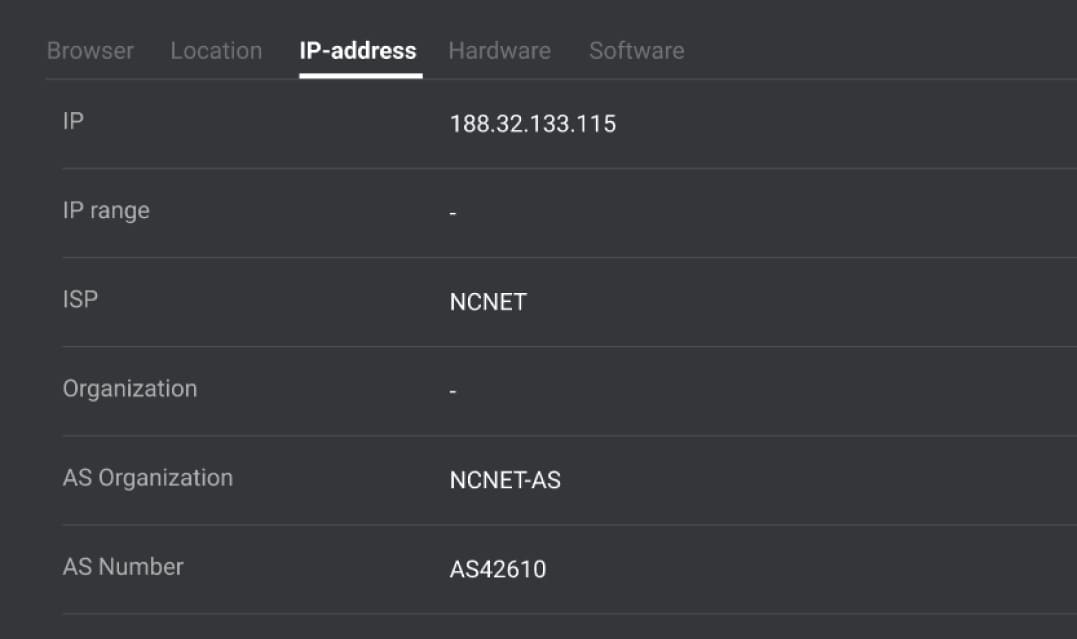

Avant d’examiner de plus près les technologies connues pour cacher notre véritable adresse IP, nous devrions découvrir notre adresse IP et découvrir certaines choses qui exposent notre ordinateur sur le réseau, par exemple, l’adresse du DNS serveur. Pour ce faire, rendez-vous sur n’importe quel service de contrôle d’anonymat. L’essentiel est de vérifier votre ordinateur avec Java, ActiveX, Flash et Javascript.

Changer votre adresse IP, par exemple à l’aide de Socks ou VPN, ne suffit pas. De nombreuses technologies permettent de l’identifier, qu’il faut soit désactiver sur votre ordinateur soit tromper. De plus, ce ne sera pas superflu de modifier les en-têtes HTTP transmis. Cela « détruira » la définition du logiciel installé et la localisation géographique de l’ordinateur.

1. Proxy, SOCKS

Un serveur proxy est un service sur les réseaux informatiques qui permet aux clients de faire des requêtes indirectes à d’autres services réseau. Tout d’abord, le client se connecte au serveur proxy et demande des ressources situées sur un autre serveur. Ensuite, le serveur proxy se connecte à le serveur spécifié, en reçoit la ressource et la transfère au client.

Les serveurs et les protocoles auxquels nous pouvons accéder via un proxy dépendent du type de ce proxy, c’est-à-dire du protocole par lequel nous y accédons. Il existe plusieurs types de proxys : proxys HTTP, SOCKS4, SOCKS5 , et quelques autres.

Les proxys HTTP sont les plus courants, ils sont les plus faciles à trouver sur Internet, mais ils ne fonctionnent qu’avec HTTP (il existe aussi des proxys HTTPS). De plus, ils peuvent insérer l’adresse du client dans les en-têtes de requête et ne soyez pas anonyme.

Le protocole SOCKS est le plus remarquable car il encapsule les protocoles de la couche application et de la couche transport, c’est-à-dire TCP/IP et UDP/IP. Puisque ce n’est qu’à travers ces protocoles qu’il est possible de travailler sur le Web, grâce à SOCKS, il est possible de travailler avec n’importe quel serveur, y compris le même SOCKS, et ainsi d’organiser des chaînes de serveurs SOCKS. Pour la même raison, tous les serveurs SOCKS sont anonymes – il est impossible de transmettre des informations supplémentaires au TCP /IP et UDP/IP sans perturber le fonctionnement du protocole supérieur.

Vous pouvez également mettre en évidence les anonymiseurs – ils ressemblent à un moteur de recherche classique, mais au lieu de mots/phrases, vous devez entrer l’URL du site que vous souhaitez voir en eux. Les anonymiseurs sont des scripts écrits , par exemple, dans les scripts Perl, PHP, CGI.

Quelques programmes utiles pour travailler avec les proxys et sockets HTTP :

SocksChain est un programme qui permet de travailler via une chaîne SOCKS ou un proxy HTTP (il faut se rappeler que tout serveur proxy, et a fortiori gratuit, tient un journal. Et une personne qui a les droits appropriés peut toujours savoir où vous êtes allé et ce que vous avez fait, même si vous utilisez des chaînes de 10 serveurs proxy anonymes dans différentes parties de la planète).

FreeCap est un programme pour rediriger de manière transparente les connexions via un serveur SOCKS pour les programmes qui ne prennent pas en charge le proxy SOCKS natif.

2. VPN (Réseau Privé Virtuel)

Une connexion VPN n’est pas très différente de la connexion à un réseau local classique : les applications ne sentiront pas du tout la différence, et donc, sans aucune configuration, elles l’utiliseront pour accéder à Internet. Quand l’une d’entre elles le voudra pour accéder à une ressource distante, un paquet spécial GRE (Generic Routing Encapsulation) sera créé sur l’ordinateur, qui sera envoyé sous forme cryptée au serveur VPN. Le serveur VPN, à son tour, décryptera ce paquet, déterminera quel est son l’essence est (une demande de télécharger une page HTTP, de transférer simplement des données, etc.) le serveur le placera dans un paquet GRE, le chiffrera et le renverra au client sous cette forme.

Le cryptage continu des données transmises est essentiel pour assurer la sécurité. Le trafic PPTP peut être crypté à l’aide de MPPE (Microsoft Point-to-Point Encryption, prend en charge les clés 40, 56 et 128 bits). C’est un Protocole Microsoft. Les premières versions ont été piratées de manière élémentaire ; dans les nouvelles, de grosses erreurs ont été corrigées, mais les tentatives de Microsoft de faire quelque chose dans le domaine de la cryptographie ne font que rire. Les nouvelles versions de leurs protocoles ne reçoivent pas d’analyses très piratées.

OpenVPN est une implémentation gratuite de la technologie VPN, organisée sur la base de la pile de protocoles TCP/IP généralement acceptée sur Internet. Cela garantit que la connexion fonctionnera même avec des fournisseurs qui ne prennent pas en charge PPTP (le plus souvent, opérateurs de téléphonie mobile qui coupent tous les paquets GRE passant par GPRS et EDGE). De plus, OpenVPN fonctionne même lorsque vous n’avez pas de véritable adresse IP, contrairement à PPTP, qui nécessite l’établissement simultané de deux sessions réseau.

OpenVPN présente un certain nombre d’avantages par rapport à la technologie VPN :

Prend en charge les méthodes d’authentification client flexibles basées sur des certificats ;

3. TOR

Tor (The Onion Router) est une implémentation gratuite du routeur onion de deuxième génération (le soi-disant « routage onion (multilayer) »). C’est un système qui permet aux utilisateurs de se connecter de manière anonyme, garantissant la transmission des données utilisateur sous forme cryptée. Il est souvent considéré comme un réseau anonyme permettant une navigation anonyme sur le Web et un transfert de données sécurisé. Avec Tor, les utilisateurs pourront rester anonymes lorsqu’ils visitent des sites Web, publient des documents, envoient des messages et travaillent avec d’autres applications utilisant le protocole TCP. La sécurité du trafic est assurée par l’utilisation d’un réseau distribué de serveurs appelés « onion routers. »

Les utilisateurs du réseau Tor exécutent onion-proxy sur leur machine. Ce logiciel se connecte aux serveurs Tor, formant périodiquement une chaîne virtuelle à travers le réseau Tor, qui utilise la cryptographie de manière multicouche (analogie avec onion).

Chaque paquet qui entre dans le système passe par trois serveurs différents (nœuds), qui sont sélectionnés aléatoirement. Avant d’être envoyé, le paquet est crypté séquentiellement avec trois clés : d’abord pour le troisième nœud, puis pour le second, et, enfin, pour le premier.

Lorsque le premier nœud reçoit le paquet, il décrypte la couche « supérieure » du chiffrement (analogie avec éplucher un oignon) et trouve où l’envoyer ensuite. Les deuxième et troisième serveurs font le Dans le même temps, le logiciel onion-proxy fournit une interface SOCKS. Les programmes exécutés sur l’interface SOCKS peuvent être configurés pour fonctionner sur le réseau Tor, qui, en multiplexant le trafic, l’achemine à travers la chaîne virtuelle Tor, ce qui vous permet en fin de compte pour permettre une navigation anonyme sur le réseau.

Il existe des modles complémentaires Tor spéciaux pour les navigateurs Web Opera, Firefox.

4. Tunneling SSH

SSH (Secure Shell) est un protocole réseau qui permet le contrôle d’ordinateur à distance et le transfert de fichiers. Utilise des algorithmes pour crypter les informations transmises.

Le tunneling SSH peut être considéré comme un remplacement VPN bon marché. Le principe de cette implémentation est le suivant : tous les logiciels réseau de l’ordinateur sont transférés vers le port désigné (votre hôte local), sur lequel le service se bloque, connecté via SSH au serveur (et comme nous le savons, la connexion via le protocole SSH est cryptée) et tunneling toutes les demandes ; alors tout votre trafic (plus crypté) peut être transféré du serveur vers un proxy (prenant en charge le tunneling) ou des chaussettes, qui transmettre tout le trafic aux adresses requises. La présence d’un proxy n’est pas requise.

Quels sont les avantages de ce système :

- Pour organiser ce schéma, vous n’avez pas besoin d’installer de logiciel serveur (puisque le compte SSH et les chaussettes peuvent être facilement obtenus sur Internet);

- Parce qu’avec une connexion SSH, le trafic est crypté et compressé, alors on obtient une petite augmentation de la vitesse de travail sur Internet ;

- Lorsque le serveur de chaussettes est situé sur un hôte différent, nous obtenons une chaîne de serveurs supplémentaire qui augmente notre sécurité et notre anonymat.

5. JAP

Dans l’une des institutions allemandes, un moyen assez astucieux de maintenir l’anonymat a été développé. Un programme proxy spécial JAP est installé dans le système de l’utilisateur, qui accepte toutes les demandes de connexion des utilisateurs, crypte (AES avec un longueur de la clé) et l’envoie en toute sécurité à un serveur intermédiaire spécial (le soi-disant mix).

Le fait est qu’un grand nombre d’utilisateurs utilisent simultanément le mix, et le système est construit de manière à ce que chacun d’eux soit indiscernable du serveur. Et comme tous les clients sont les mêmes, alors ce n’est pas possible pour calculer spécifiquement un utilisateur.

Les mix sont généralement installés volontairement, principalement dans les universités, qui ont officiellement confirmé qu’elles ne tiennent pas de logs. Par ailleurs, des chaînes de mix sont généralement utilisées (généralement trois mix).

6. Anonymiseurs P2P

Regardons le réseau Peek-A-Boot comme exemple. Peek-A-Boot est un réseau peer-to-peer distribué d’ordinateurs appartenant à des volontaires de différents pays. Le réseau a été créé pour que les utilisateurs puissent contourner les restrictions imposées par la censure locale et accéder aux ressources Internet interdites dans un état particulier.

Chaque nœud du réseau est masqué pour envoyer des requêtes et recevoir des informations d’adresses IP spécifiques en contournant les barrières de la censure.

L’utilisateur est connecté au réseau ad hoc où Peek-A-Booty opère. Plusieurs ordinateurs sélectionnés au hasard accèdent au site Web et transmettent les données à la personne qui a envoyé la demande.

Tout le trafic sur ce réseau est crypté à l’aide de la norme de commerce électronique SSL, cela ressemble donc à une transaction innocente.

7. Anti-détecter les navigateurs

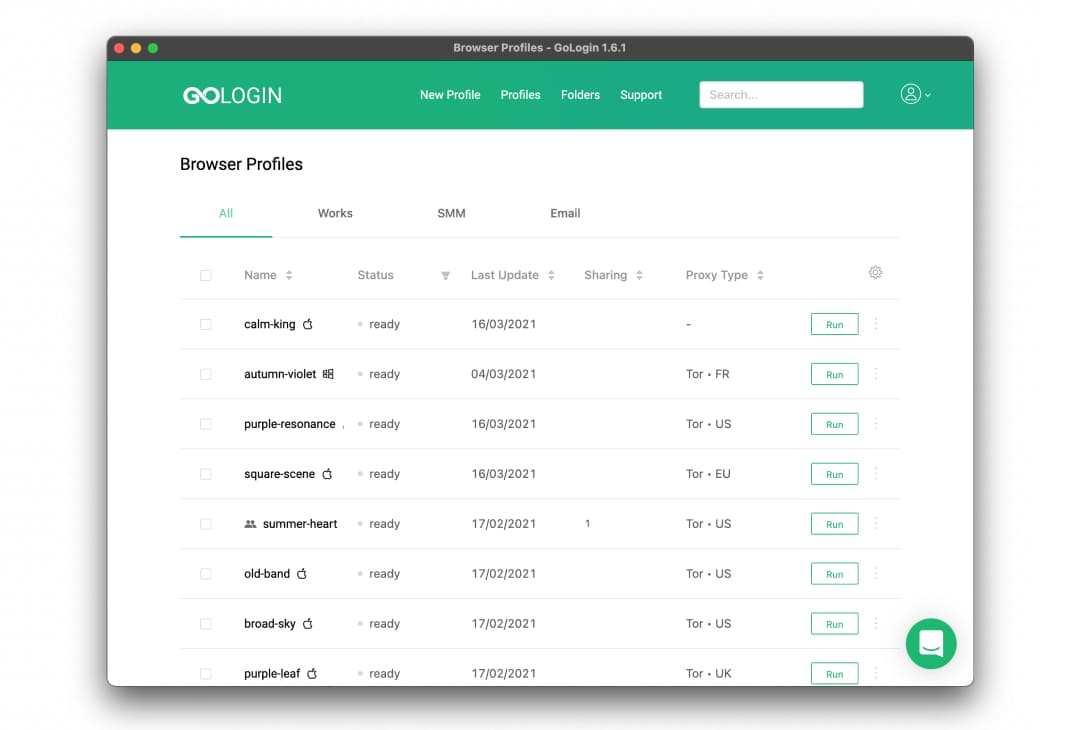

D’après ce que nous avons écrit plus tôt, nous pouvons conclure qu’il ne suffit pas de masquer uniquement l’IP. Après tout, vous pouvez être suivi par d’autres paramètres de connexion. Pour résoudre ce problème, des navigateurs anti-détection ont été créés .

Ce logiciel se compose d’un programme qui masque votre empreinte digitale (y compris IP) et d’un navigateur qui montre ces paramètres à Internet.

Les navigateurs anti-détection masquent généralement l’IP en utilisant l’intégration de proxy. Mais leur avantage est que le reste des paramètres de connexion est ajusté à la nouvelle IP. Cela vous permet de contourner les interdictions d’IP, créant une identité Internet complètement différente . GoLogin est un exemple de bon navigateur anti-détection qui vous aidera à éviter l’interdiction d’IP

Conclusion

De toutes les méthodes que nous avons envisagées, seules TOR et P2P sont totalement gratuites. Simultanément, elles sont très fiables, mais, malheureusement, ne sont pas pratiques à utiliser et à configurer quotidiennement.

En termes de sécurité moyenne et de facilité d’installation, OpenVPN est en tête, mais les prix commencent à 15 $ par mois. La technologie DoubleVPN, dans laquelle les paquets transitent par deux serveurs VPN, se généralise maintenant.

Une solution intermédiaire peut être le tunneling SSH. Il suffit d’avoir uniquement un accès shell, ce qui est très bon marché, et la connexion elle-même est configurée, par exemple, via Putty. Malheureusement, la configuration n’est pas facile et prend du temps, la convivialité est également médiocre, c’est donc toujours une option pour les geeks.

Le moyen le plus sûr et le plus anonyme de contourner l’interdiction d’IP et de masquer d’autres paramètres est le navigateur anti-détection. C’est peut-être la solution la plus rapide et la plus pratique au problème de l’anonymat garanti, mais le prix est le plus élevé . Mais cette solution convient à ceux qui ont vraiment besoin de contourner les interdictions d’IP.