Die Menge an digitalen Informationen auf der Welt verdoppelt sich alle zwei Jahre. Auch die Zahl der Suchanfragen nach „Wie man seine Identität verbirgt“ nimmt jedes Jahr zu. Dies sind zum größten Teil die personenbezogenen Daten der Nutzer . Wir verwenden Smartphones, Computer, Tablets, IoT-Geräte – sie alle sammeln Nutzungsinformationen. Wir bezahlen Einkäufe bei Online-Banken, buchen Tickets und kommunizieren online mit Freunden. Unsere Kinder machen ihre Hausaufgaben online. Im Internet arbeiten wir, kommunizieren wir , und suchen Sie sogar nach einem Seelenverwandten. Der Internetraum verändert sich in rasender Geschwindigkeit und die Datenschutzprobleme werden schlimmer.

- Wie kann man seine Identität verbergen?

- Inkognito-Modus

- Welchen Inkognito-Modus können Sie ausblenden

- Welche Informationen werden im Inkognito-Modus nicht verborgen?

- So starten Sie ein Fenster im Inkognito-Modus

- Tor-Browser

- Temp-Mail

- Anonyme Zahlungssysteme

- Wie kann ich anonym bezahlen?

- VPN

- Proxy

- Antidetect-Browser GoLogin

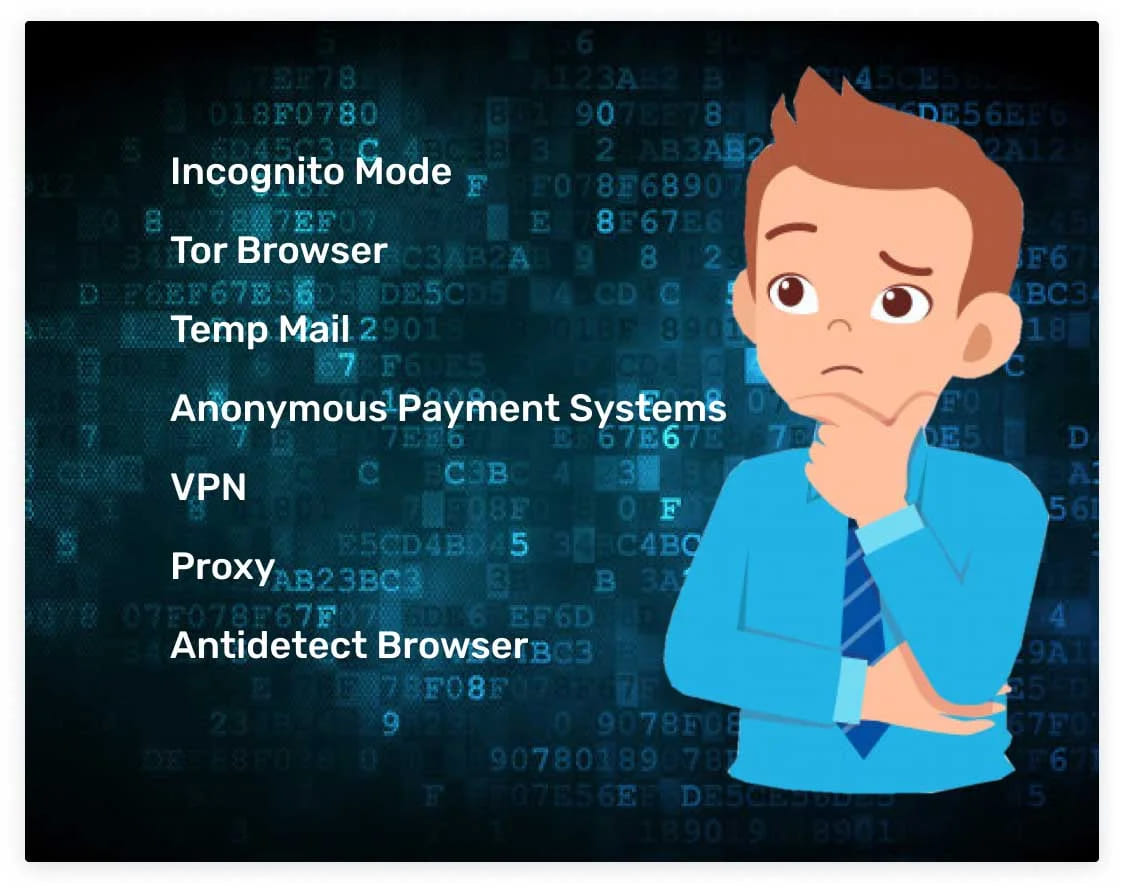

Wie kann man seine Identität verbergen?

Informationen sind Geld. Dies ist der Hauptgrund, warum Ihre Daten gefährdet sind. Werbetreibende durchsuchen Ihren Browser-Suchverlauf – sie können erheblich von diesen Informationen profitieren. Nehmen wir an, Sie geben „Wohnung zur Miete“ oder ein. „Wohnung kaufen“ in der Suchleiste. Nachdem der Inserent Ihren Suchverlauf gesehen hat, weiß der Inserent, dass Sie bald umziehen möchten. Dies ist eine Ausrede, um Ihnen Anzeigen für Frachttaxis, Möbel, Baustoffgeschäfte und Versicherungsunternehmen anzuzeigen .

Es ist vollkommen legal. Betrüger können jedoch auch mit Ihren Daten Geld verdienen. Kreditkartendaten werden offen im Dark Web gehandelt. Es ist also ein großer Erfolg für einen Cyberkriminellen, auf das Buchungssystem einer Fluggesellschaft zuzugreifen oder den Kundenstamm eines Online-Shops. Angreifer können alle Informationen verwenden, die Sie im Internet veröffentlichen. Aus diesem Grund ist es wichtig, Ihre persönlichen Daten zu schützen. Sehen wir uns an, warum Online-Datenschutz so wichtig ist und wie Sie Ihre Daten schützen können.

Inkognito-Modus

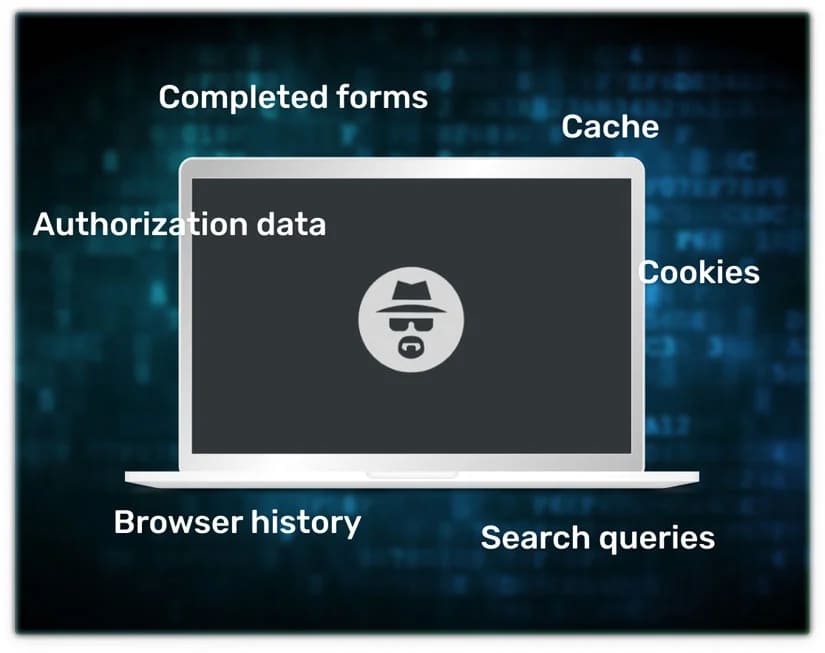

Eine Möglichkeit, Ihre persönlichen Daten online zu schützen, besteht darin, den Inkognito-Modus zu verwenden. Fast alle modernen Browser verfügen über einen Inkognito-Modus. Aber nicht jeder versteht, wie sehr er die Online-Privatsphäre schützt. Schauen wir uns genauer an, was der Inkognito-Modus ist kann und kann sich nicht verstecken.

Vielen Menschen ist der Online-Datenschutz wichtig: Niemand möchte, dass personenbezogene Daten in die falschen Hände geraten. Es gibt mehrere Möglichkeiten des Schutzes, und einer davon ist der „Inkognito“-Modus. Apple hat diesen zuerst eingeführt Funktion im Safari-Browser im Jahr 2005. Seitdem, zwischen 2008 und 2010, haben andere gängige Browser die Initiative ergriffen, darunter Google Chrome, Internet Explorer (jetzt Edge), Mozilla Firefox und Opera.

Welchen Inkognito-Modus können Sie ausblenden

Um wichtige Informationen im Internet nicht preiszugeben, sollten Sie genau wissen, was ein Browser, der im „inkognito“-Modus arbeitet, verbergen kann. Der Inkognito-Modus speichert diese Daten nicht.

Welche Informationen werden im Inkognito-Modus nicht verborgen?

Dieser Modus hilft Ihnen, Informationen nur vor Kollegen und Familie (vor lokalen Benutzern) zu verbergen. Ihre Ansichten können jedoch von ISPs, Wi-Fi-Besitzern, Websites und lokalen Netzwerkadministratoren eingesehen werden. Es ist ein gutes Werkzeug, um Ihre Identität im wirklichen Leben verbergen. Aber ist es Anonymität? Wir bezweifeln das. Firefox und Google Chrome warnen sofort davor.

Auch wenn Sie den Inkognito-Modus verwenden, sehen die Anbieter alle Ihre Besuche. Sie geben Ihnen eine IP-Adresse und können diese dem Besitzer des Computers zuordnen.

Bei der Arbeit können Ihre Spaziergänge im Internet von lokalen Systemadministratoren verfolgt werden. Oft verfolgen Unternehmen gezielt Besuche auf bestimmten Websites (soziale Netzwerke, Instant Messenger usw.), damit die Mitarbeiter keine Zeit verschwenden . Denken Sie daran, der Inkognito-Modus ist hier nutzlos. Eine spezielle Software ermöglicht es Ihnen, schnell zu verfolgen, welcher Mitarbeiter wann, wie lange und welche Ressource verwendet wird.

Site-Inhaber erhalten auch Informationen über Besuche: IP-Adresse und einige andere Informationen, wie Browserversion, verwendeter Gerätetyp und dergleichen. Bei starkem Wunsch können Websites Ihre Identität auf Instagram weiterhin verfolgen , Youtube, Gmail, Facebook, Amazon usw. Websites verwenden diese Informationen, um relevante kontextbezogene Anzeigen anzuzeigen. Sie können den Benutzer auch aufgrund des von ihm hinterlassenen digitalen Fingerabdrucks identifizieren – Informationen über IP-Adressen, verwendete Browser, Geräte und besuchte Seiten.

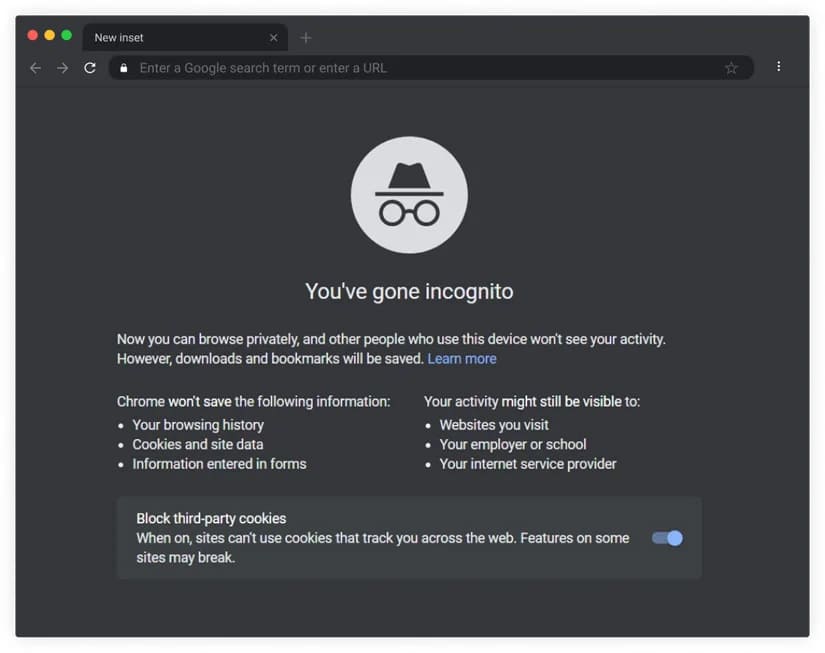

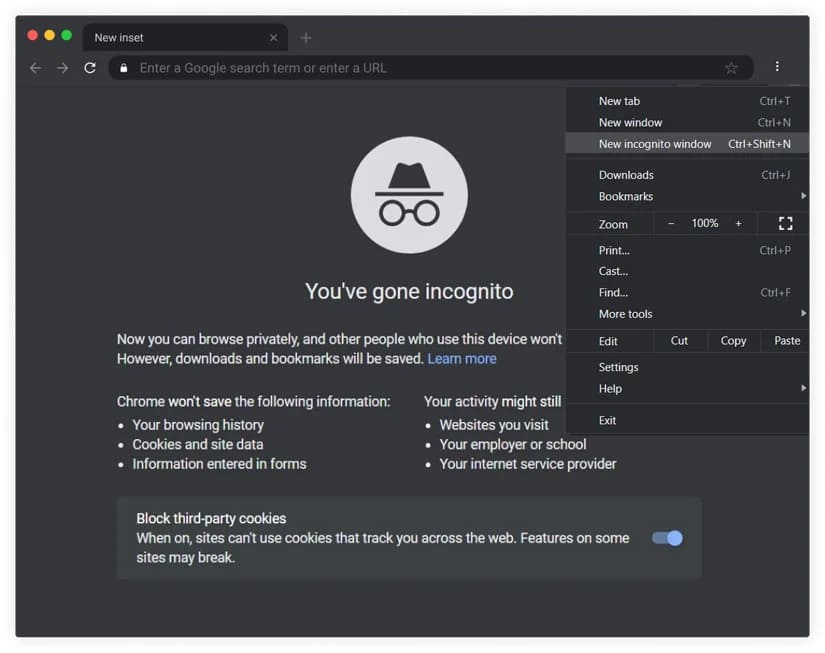

So starten Sie ein Fenster im Inkognito-Modus

Der Inkognito-Modus wird mit wenigen Klicks gestartet. Schauen wir uns das Beispiel der gängigsten Browser an. Wenn Sie Google Chrome verwenden, klicken Sie auf das Symbol mit den drei Punkten in der oberen rechten Ecke und wählen Sie die Zeile “ Neues Inkognito-Fenster“.

Eine alternative Möglichkeit besteht darin, die Tastenkombination Strg + Umschalt + N zu drücken. Sie können diese Kombination auch in Opera und Yandex Browser verwenden. In Mozilla Firefox sollten Sie Strg + Umschalt + P drücken.

Aber denken Sie daran, dass der Inkognito-Modus Ihnen nicht dabei hilft, Ihre Spuren vollständig zu verwischen. Diese Funktion ist besser geeignet, um Suchen und den Verlauf vor Ihrer Familie oder Ihrem kleinen Arbeitsteam zu verbergen. Der Inkognito-Modus ist nicht in der Lage, Informationen darüber vollständig zu verbergen hast du am Computer gemacht.

Tor-Browser

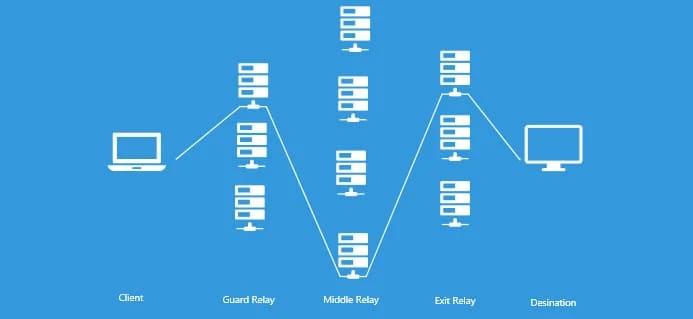

Wollen Sie wissen, wie Sie Ihre Identität online verbergen können? Tor ist eine Technologie, mit der Sie die Identität einer Person mit einigem Erfolg im Internet verbergen können. Tor war ursprünglich ein US-Militärprojekt, wurde dann für Sponsoren geöffnet und ist jetzt Tor-Projekt genannt. Die Hauptidee dieses Netzwerks besteht darin, Anonymität und Sicherheit in einem Netzwerk zu bieten, in dem die meisten Teilnehmer einander nicht vertrauen. Die Essenz dieses Netzwerks besteht darin, dass Daten durch mehrere Computer laufen, verschlüsselt sind, sich ihre IP-Adresse ändert und Sie erhalten einen sicheren Datenübertragungskanal.

Das Prinzip von Tor ist das gleiche wie in Filmen über Hacker: Es wird abwechselnd über mehrere Server mit der Site oder dem Dienst verbunden, die Sie benötigen. Normalerweise nehmen drei Knoten an der Kette teil: Guard, Middle und Exit Bevor eine Anfrage oder Daten an das Netzwerk gesendet werden, verschlüsselt ein spezielles Programm auf dem Computer des Benutzers diese, sodass jeder Server nur seinen Teil entschlüsseln kann.

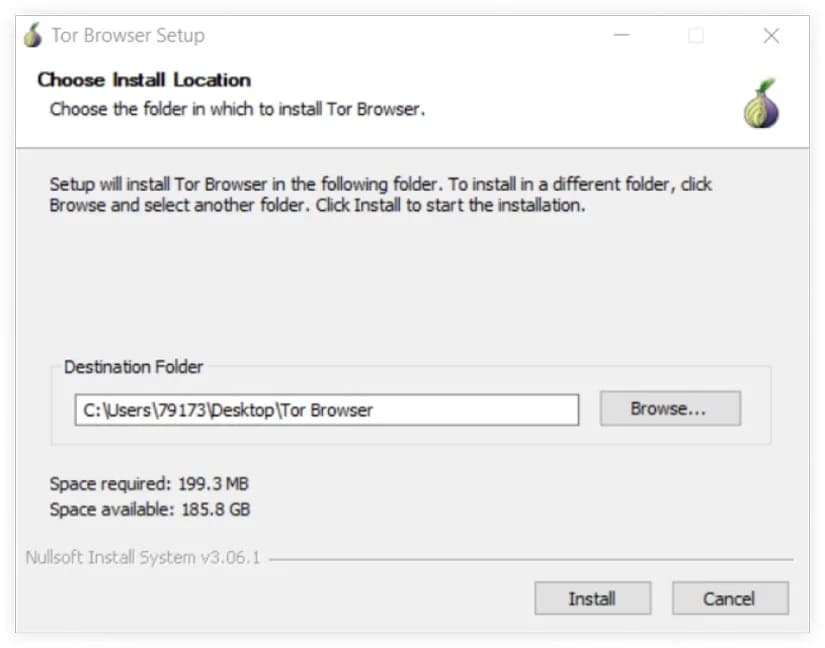

Um sicher im Internet zu surfen, verwenden die Leute normalerweise den Tor Browser, den offiziellen Browser der Entwickler dieses Netzwerks. Er enthält bereits alle Einstellungen, die zum Herstellen einer Verbindung mit dem Netzwerk erforderlich sind. Anfangs musste man technische Kenntnisse haben Fähigkeiten, um sich mit dem Tor-Netzwerk zu verbinden. Aber mit der Zeit ist dieses Verfahren komfortabler geworden. Jetzt kann jeder den Browser auf seinen Computer herunterladen und mit zwei Klicks starten.

Wir empfehlen jedoch den Download von offizielle Website oder vertrauenswürdige Quellen, da viele Cyberkriminelle dem Archiv Viren und Trojaner hinzufügen. Es ist auch eine gute Idee, die Datei nach dem Herunterladen zu überprüfen.

Um den Browser zu installieren, öffnen Sie die heruntergeladene Datei, wählen Sie eine Sprache aus und klicken Sie auf Installieren.

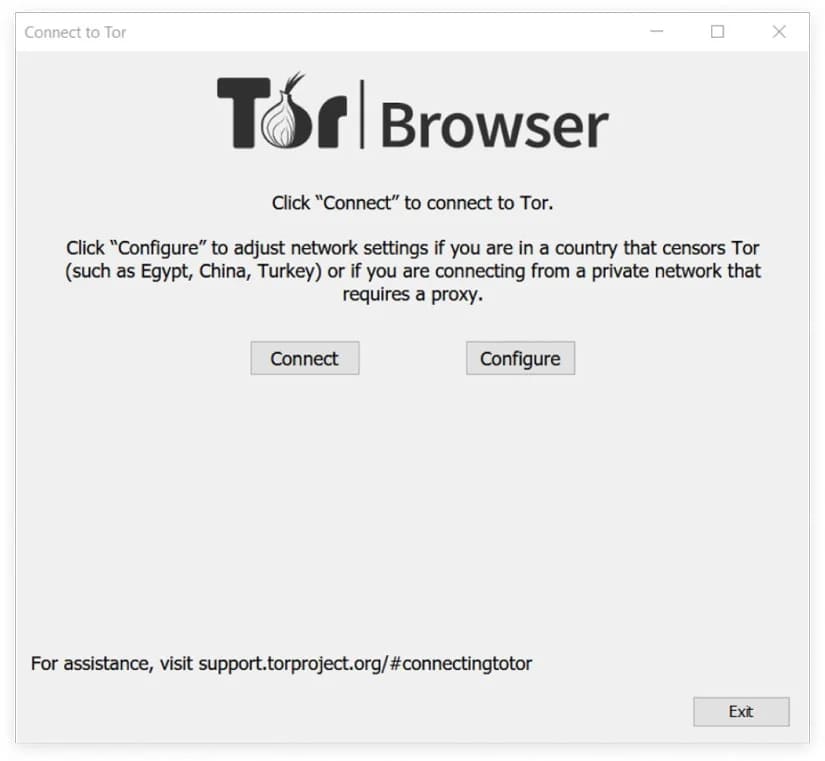

Normalerweise ist das kein Problem. Aber nach dem Start müssen Sie sich mit einem einzigen Klick mit dem Tor-Netzwerk verbinden. Willkommen im Zwiebelnetzwerk!

Allerdings hat der Tor-Browser seine eigenen ziemlich gravierenden Nachteile. Überprüfen Sie diese vor der Verwendung:

- Nicht alle Ihre Daten sind sicher. Wenn Sie Plugins und Add-Ons verwenden, denken Sie daran, dass diese Ihre Daten an die Entwickler senden. Sie können Ihre Anonymität nicht wahren.

- Je mehr Knoten Ihre Verbindung hat, desto langsamer ist die Ladegeschwindigkeit der Seite, sodass Ihr Surfen viel langsamer als gewöhnlich ist.

- Tor ist immer noch nicht vollständig anonym. Das Hauptproblem sind die Tor-Exit-Knoten. Dadurch können andere alle unverschlüsselten Kommunikationsprotokolle wie SMTP, FTP, HTTP überwachen. Dazu gehören Cookies, Logins und Passwörter, hoch- und heruntergeladene Dateien.

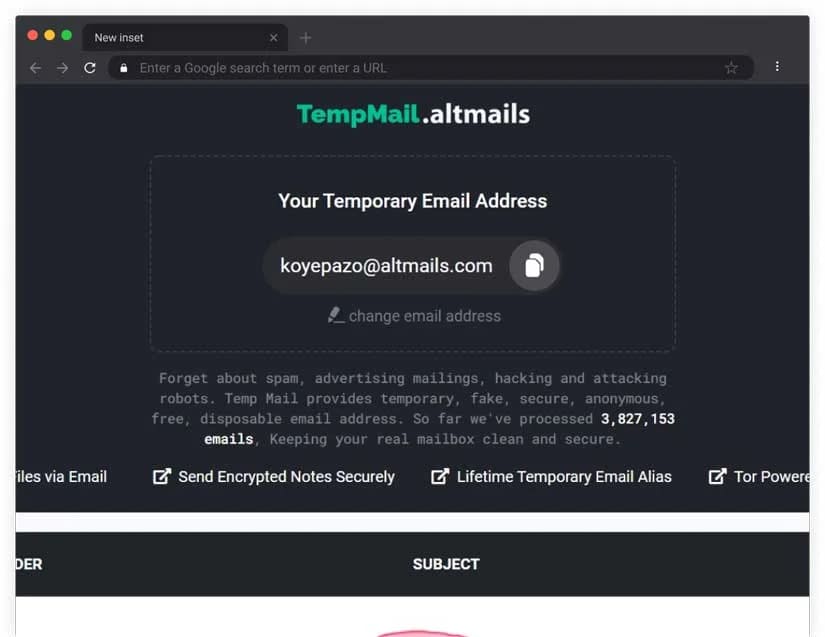

Temp-Mail

Haben Sie schon einmal darüber nachgedacht, dass Sie durch das Versenden einer E-Mail Ihre Identität preisgeben ? Und das ist es auch! Der Punkt ist, dass Ihre tatsächliche IP-Adresse auf Mailservern gespeichert wird. Wenn also eine Regierung oder eine andere zuständige Behörde eine Anfrage stellt, werden Google und andere Unternehmen Ihre echte IP-Adresse herausgeben. Vergessen Sie auch nicht, dass von Zeit zu Zeit Datenlecks auftreten. Und mit diesen Daten können andere Personen Ihren tatsächlichen Standort und möglicherweise Ihre wahre Identität herausfinden!

Deshalb empfehlen wir die Verwendung von temporären E-Mails. Temporäre E-Mails sind ein Dienst, mit dem Sie temporäre E-Mails für einen bestimmten Zeitraum verwenden können. Normalerweise erhalten die Leute eine oder zwei Registrierungsbestätigungs-E-Mails und verlassen die Site und ihre temporären Mail wird gelöscht. Es gibt aber Dienste, die Adressen für mehrere Tage bereitstellen.

Es ist nicht schwer, einen solchen Dienst zu bekommen. Sie müssen ihn auf der Website finden und neue E-Mails generieren. Um alle Daten darüber zu löschen, schließen Sie die Registerkarte!

Anonyme Zahlungssysteme

Manche Nutzer von E-Commerce möchten nicht, dass jemand nachschaut und mehr über sie erfährt. Sie suchen nach Möglichkeiten, die Buchhaltung anonym zu führen. Dennoch erfordern fast alle gängigen Zahlungssysteme inzwischen eine Verifizierung und arbeiten offen mit Gesetzen zusammen Strafverfolgungsbehörden.

Anonyme Zahlungssysteme gibt es viele. Wenn Sie Ihre elektronischen Konten vollständig anonym verwalten möchten, verwenden Sie besser Kryptowährungen. Sie haben keine Rechenzentren. Daher wird niemand in der Lage sein, dies zu tun verfolgen Sie Ihre Finanztransaktion.

Wie kann ich anonym bezahlen?

- Die beliebteste Kryptowährung ist Bitcoin, und Sie müssen Ihr Krypto-Wallet erstellen. Es ist wie Ihre Debitkarte.

- Nachdem Sie Ihre Brieftasche erstellt haben, kaufen Sie Kryptowährung von einer der berühmten Börsen. Popularität zeigt am häufigsten das Vertrauen anderer Benutzer in das System.

- Nach dem Kauf einer Kryptowährung können Sie diese schnell überweisen und für Dienstleistungen bezahlen. Jedes Jahr akzeptieren immer mehr Unternehmen die Zahlung in Bitcoins.

Wir werden in diesem Artikel keine bestimmten Dienste empfehlen. Verwenden Sie die beliebtesten.

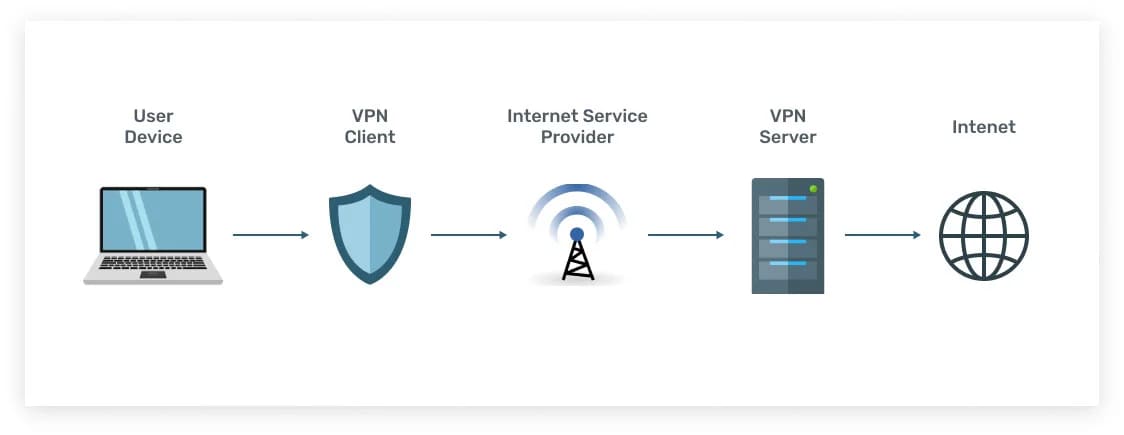

VPN

VPN ist ein Dienst, mit dem Sie private Daten bei der Nutzung des Internets schützen können. Die Verbindung zu einem solchen Netzwerk erfolgt über Ihre normale Internetverbindung. Dies bedeutet, dass Sie über eine funktionierende Internetverbindung verfügen müssen, um eine Verbindung zu einem VPN herzustellen Der Unterschied zwischen dem VPN und der Standardverbindung besteht in der Verschlüsselung. Alle über ein VPN übertragenen Daten werden verschlüsselt, eine weitere einfache Möglichkeit, anonym zu werden und Ihre Identität zu verbergen. Leider nicht 100%.

Wenn Sie an einem Computer arbeiten und eine gesperrte Site mit einem Browser besuchen möchten, können Sie entweder ein spezielles Programm auf Ihrem PC installieren (VPN-Client) oder eine Browsererweiterung hinzufügen. Es gibt jedoch mehrere wichtige Nachteile dieser Technologie: (VPN client) or add a browser extension. But there are several important disadvantages in this technology:

- Geringe Internetgeschwindigkeit. Zusätzliche Verschlüsselung braucht Zeit. Außerdem legt der Datenverkehr oft eine größere Entfernung zurück, was mit der Entfernung des Standorts des VPN-Servers zusammenhängt.

- Eine periodische plötzliche Freisetzung von Datenverkehr in das öffentliche Netzwerk. Sie bemerken möglicherweise oft nicht, dass Verbindungen getrennt und Daten verloren gehen, und VPN-Verbindungen werden möglicherweise nicht automatisch wiederhergestellt, was unpraktisch ist.

- In der Praxis werden DNS-Anfragen oft von den DNS-Servern des öffentlichen Netzes verarbeitet (nicht vom virtuellen, sicheren). Bei falscher Antwort kann man sich eine gefälschte Adresse der angefragten Domain besorgen. ahnungslose Benutzer können beispielsweise auf die Seiten betrügerischer Online-Banken umgeleitet werden. Außerdem können Sie mithilfe von DNS-Servern den ungefähren Standort und Internet-Provider des Benutzers ermitteln. DNS servers (not the virtual, secure one). In case of their incorrect answer, you can get a fake address of the requested domain. So, unsuspecting users can be redirected, for example, to the sites of fraudulent online banks. Also, using DNS servers, you can determine the approximate geolocation and Internet provider of the user.

- Außerdem gibt es verschiedene rechtliche Aspekte. Erstens gibt es Unterschiede in der Gesetzgebung verschiedener Staaten. VPN-Clients und VPN-Server befinden sich oft in anderen Ländern. Außerdem kann der Verkehr auf der Durchreise durch ein Drittland laufen. Somit ist es möglich, eine Kopie der übertragenen Daten zur weiteren Entschlüsselung zu speichern.

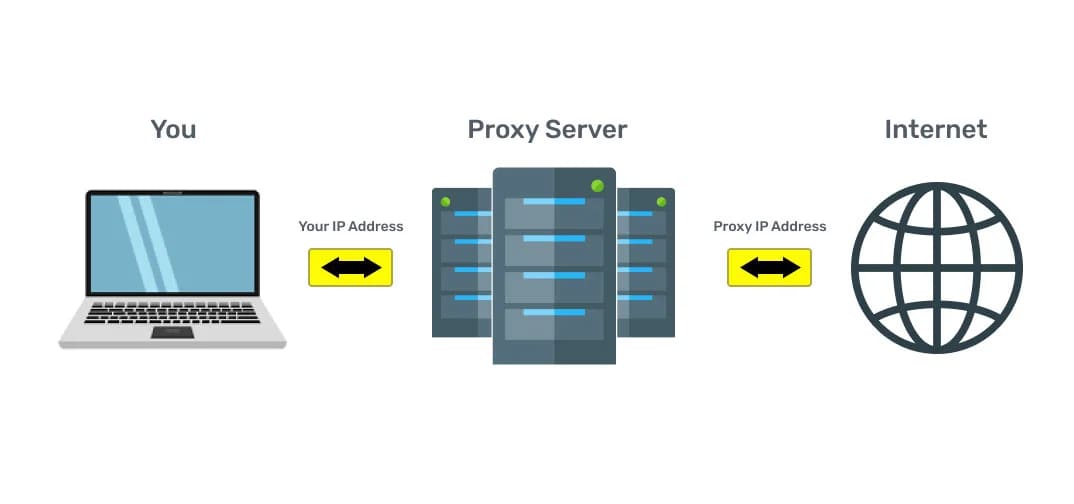

Proxy

Ein Proxy-Server wird oft als Vermittler bezeichnet, weil er genau diese Funktion erfüllt und als dieser zwischen dem Benutzer und dem Endserver agiert. In diesem Fall kennt die Anwesenheit eines zwischengeschalteten Bürgermeisters in einigen Fällen die Mit dieser Methode können Sie indirekt Anfragen an andere Server senden und von diesen Antworten erhalten. called an intermediary because it performs exactly this function and acts as it between the user and the final server. In this case, the presence of an intermediary mayor, in some cases, does not know the party. This method allows you to indirectly send requests to other servers and receive responses from them.

Ein Web-Proxy ermöglicht es Ihnen, anonym im Internet zu surfen, da die Daten mehrere Server in verschiedenen Teilen der Welt passieren. Es macht es einem Angreifer viel schwieriger, Ihre IP-Adresse zurückzuverfolgen.

Ein sicherer Proxy-Server fungiert als Tunnel zwischen Ihrem Computer und den von Ihnen besuchten Websites. Solange Sie eine Proxy-Verbindung verwenden, profitieren Sie von folgenden Vorteilen: Anonymität, Privatsphäre und fast vollständige Freiheit.

Durch die Verbindung über einen Proxy-Server können Sie nur Ihre IP-Adresse verbergen. Den übertragenen Internetverkehr jedoch nicht verschlüsseln, damit der ISP weiterhin sehen kann, was Sie im Internet tun.

Proxy-Server sind nur geeignet, wenn Sie Ihren Standort maskieren müssen. Passen Sie sich beispielsweise an ein Land an, für das es in einigen Online-Shops große Rabatte gibt. Websites verfolgen über 100 Parameter, die Ihre Identität preisgeben können. Wenn Brauchen Sie mehr Anonymität und Datenschutz, nutzen Sie besser das GoLogin Antidetect-Browser

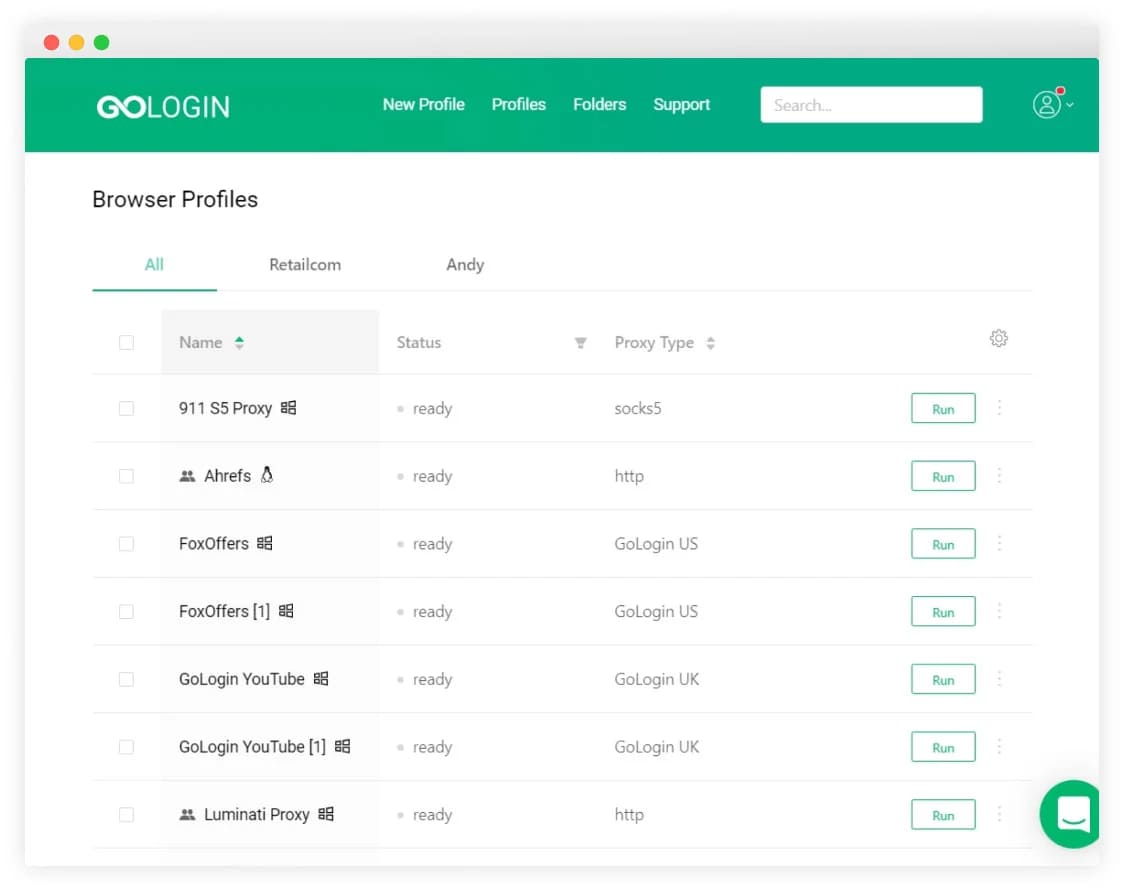

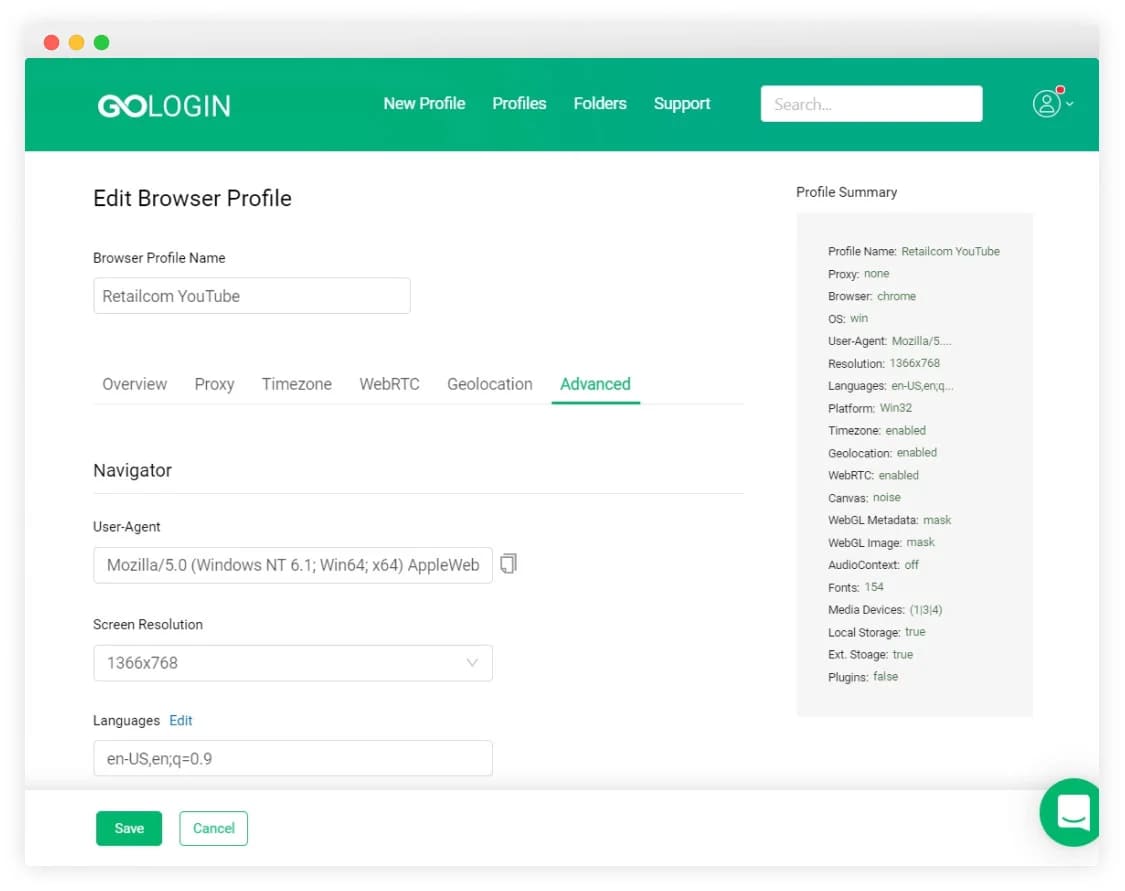

Antidetect-Browser GoLogin

Antidetect-Browser sind Programme, die Browser-Fingerabdrücke ersetzen, einzigartig im Internet funktionieren und es Ihnen ermöglichen, gleichzeitig mit mehreren Werbe- oder sozialen Konten zu arbeiten. Dank Antidetect-Browser wie GoLogin können Sie alle Ihre Verbindungsparameter ersetzen. Weisen Sie die Parameter zu, die Sites sehen und verbergen Sie diejenigen, die Sie privat halten möchten.

- Bildschirmauflösung

- Zeitzone

- Farbtiefe

- CPU-Klasse

- Plattform

- Installierte Schriftarten

- Plugins

- Ist Adblock gesetzt oder nicht

- Pixelverhältnis

- Verwendet der Benutzer den Canvas-Blocker

Antidetect-Browser Benutzer mögen den Komfort, weil er so bequem ist wie Ihr normaler Browser, da er auf Chromium-Basis entwickelt wurde. Die Arbeitsgeschwindigkeit ist so hoch wie ohne die Verwendung von Anonymitätstools. GoLogin bietet kostenlose Proxys für diejenigen, die nur brauchen Anonymität. Für Benutzer mit mehreren Konten ist es besser, mit ihren Proxys zu arbeiten oder von Anbietern gekauft zu werden. Wenn der Proxy von guter Qualität ist, können Sie sich 100%ige Anonymität garantieren. Eine kostenlose Testphase ist ebenfalls verfügbar, damit Sie von der Effektivität dieses Tools überzeugt und wählen Sie den Plan, der Ihren Bedürfnissen entspricht. Es gibt sowohl einen kostenlosen Plan mit einem Profil als auch mit mehr als 1000 Profilen. Jeder wird mit GoLogin seine Anonymität erlangen.