企業が会計情報、顧客基盤、従業員のプロフィール、または企業秘密を保持している場合、このデータを保護する必要があります。また、一般の人は自分の個人データを他の人に知られたくないでしょう。そのため、情報セキュリティは重要です.この記事では、それが何であり、それが保護するデータの種類について説明します.

なぜ情報セキュリティなのか?

情報セキュリティとは、許可されていない人物から情報を保護するためのさまざまな手段です。デジタル時代以前には、人々は重要な文書を金庫に保管し、警備員を雇い、紙のメッセージを暗号化してデータを保護していました。

今日、デジタル情報はより頻繁に保護されています。それでも、対策は基本的に同じです。情報セキュリティの専門家が保護されたスペースを作成し (仮想 “金庫”)、アンチウイルスなどのセキュリティ ソフトウェアをインストールします (“警備員を雇う”) 暗号化手法を使用してデジタル情報を暗号化します。

しかし、デジタル情報は、仮想的だけでなく物理的にも保護する必要があります。部外者が重要なデータでサーバー自体を盗んだ場合、ウイルス対策は役に立ちません。したがって、それらは保護された施設に配置されます.

情報セキュリティガードとは?

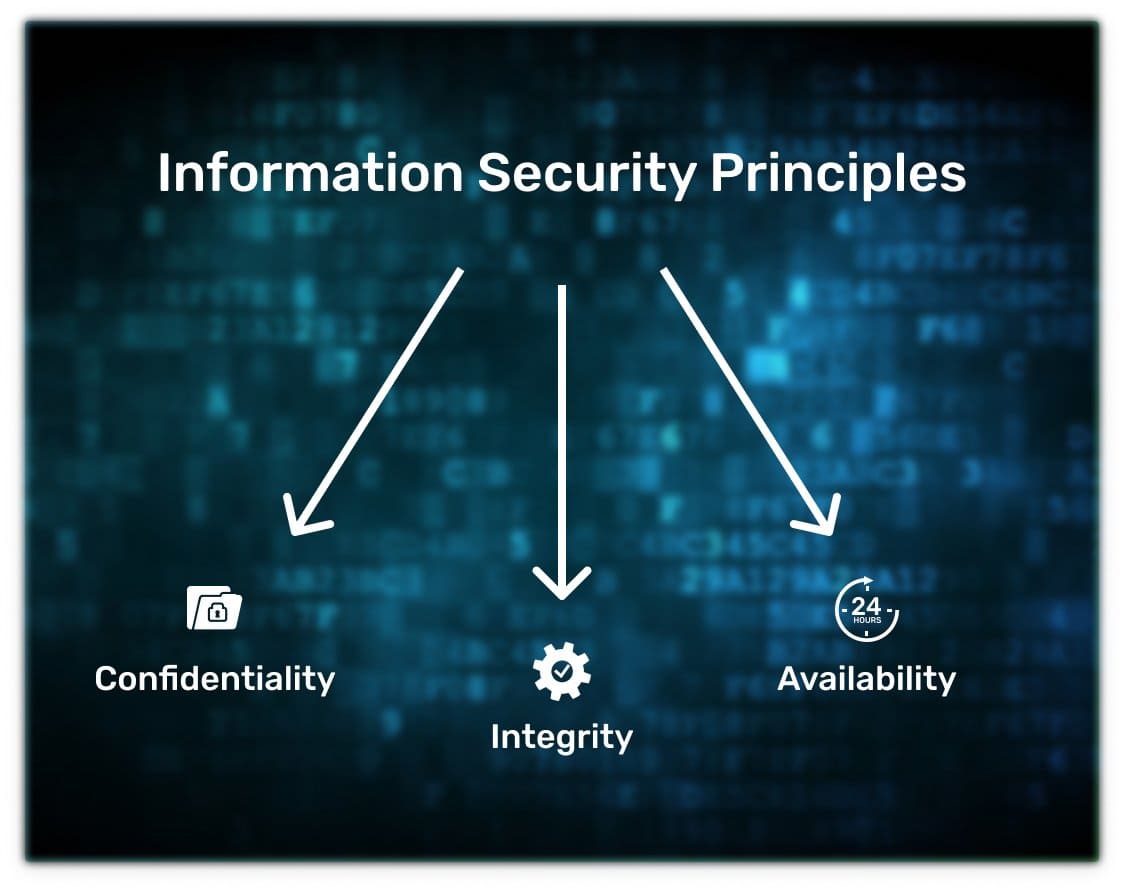

情報の機密性、完全性、可用性の 3 つを担当します。情報セキュリティの概念では、情報セキュリティ原則と呼ばれます:

- 機密性とは、その権利を持っている人だけが情報にアクセスできることを意味します。たとえば、あなただけがメールのパスワードを知っていて、あなただけがメールを読むことができます。誰かがパスワードを見つけたり、他の方法でアクセスしたりした場合メールボックスに送信すると、機密性が侵害されます。

- 整合性とは、情報が完全に保存され、所有者の知らないうちに変更されないことを意味します。たとえば、メールに文字が含まれているとします。攻撃者が個々のメールの一部を削除したり、テキストを変更したりすると、整合性が損なわれます。 .

- 可用性とは、情報にアクセスする権利を持っている人なら誰でも情報を取得できることを意味します。たとえば、いつでも電子メールにログインできます。ハッカーがサーバーを攻撃すると、メールが利用できなくなり、可用性が損なわれます。 .

機密情報の主な種類

情報の機密性、完全性、可用性の 3 つを担当します。情報セキュリティの概念では、情報セキュリティ原則と呼ばれます:

情報の種類

情報は公開および機密にすることができます。公開情報には誰でもアクセスできますが、機密情報には個人のみがアクセスできます。

公開情報を保護する必要がないように思われるかもしれません。しかし、機密保持の原則のみが公開情報には適用されません。情報は不可欠であり、アクセス可能である必要があります。したがって、情報サイバーセキュリティは、公開情報も扱います。情報。

たとえば、オンライン ストアについて考えてみましょう。製品カード、ブログ記事、販売者の連絡先など、この重要な情報はすべて公開されており、誰でも閲覧できます。しかし、オンライン ストアは依然として保護する必要があるため、誰もその作業を妨害しないようにします (たとえば、製品カードの重要な情報を変更したり、そのサイトを「ドロップ」したりしないでください)。

IT における情報セキュリティの主なタスクは、機密情報の保護だけではありません。誰かがその情報にアクセスすると、不快な結果につながります:

- 金銭の盗難

- 会社の利益の損失

- 憲法上の人権の侵害

- その他のトラブル

>公開されている情報ですべてが明確である場合、機密情報にはいくつかの種類があるため、個別に話す価値があります。

機密情報の主な種類

個人情報。特定の人物に関する情報: 氏名、パスポート データ、電話番号、生理学的特徴、婚姻状況、およびその他のデータ。個人データを取り扱うすべての人は、個人データを保護し、第三者に譲渡しない義務があります。 . 顧客および従業員に関する情報は個人データを指します.

企業秘密。 会社の仕事に関する内部情報: 技術、管理方法、顧客基盤。このデータが部外者に知られると、会社は利益を失う可能性があります。何を企業秘密とみなし、何を公開するかは会社自身が決定します。さらに、すべての情報が企業秘密になるわけではありません。たとえば、法人の創設者や労働条件を隠すことはできません。

プロの秘密。これには、医療、公証、弁護士、その他の専門的活動に関連する秘密が含まれます。複数の法律が同時に関連しています

公式の秘密。税務署や登記所などの個々のサービスに知られている情報。通常、政府機関はこのデータを保管します。政府機関はデータを保護する責任があり、要求があった場合にのみ提供します。

国家機密。国家機密。

あなたの会社が個人データ、商業的または職業上の秘密を保管している場合、このデータは特別に保護する必要があります。許可されていない人物のアクセスを制限する必要があります:

- アクセスレベルとパスワードを設定;

- セキュリティ ソフトウェアをインストールします。

- 暗号化を設定します。

情報セキュリティについて簡単に

- 情報セキュリティは、データを保護し、その機密性、完全性、および可用性を確保する責任があります。

- 機密性とは、その権利を持つ者だけがデータにアクセスできることを意味します。

- 整合性とは、データが変更されずに保存され、有効なままであることを意味します。

- 可用性とは、情報にアクセスする権利を持つ人が情報を取得できることを意味します。

- 情報セキュリティは、機密データと公開データの両方を保護します。これにより、完全性と一般公開が保証されます。機密であると同時に、必要な機密レベルも提供されます。

- 機密情報には、個人データ、商業、職業、公務、および国家機密が含まれます。

情報セキュリティの脅威トップ 5

最も適切なセキュリティ制御を選択するには、潜在的な脅威と、これらの脅威が通常悪用するセキュリティの脆弱性に関する知識が不可欠です。

“脅威”は、何らかの方法で情報セキュリティを侵害する潜在的な機会として理解されています。脅威を実行しようとする試みは”攻撃”と呼ばれ、この試みを実行する人はは「攻撃者」と呼ばれます。ほとんどの場合、脅威は情報システムの保護における脆弱性の結果です。最新の情報システムがさらされる最も一般的な脅威を考えてみましょう.

マルウェア

マルウェアは、システムに害を与えるように特別に設計された悪意のあるソフトウェアです。マルウェアは、悪意のあるプログラムを単一のウイルスよりもはるかに危険なプログラムのグループに分類するために使用されます。マルウェアは、起動方法、起動方法に従って分類されます。それは機能し、その分布。

マルウェアの行動戦略はウイルスとは異なり、システムの標準外の動作を引き起こし、長期間気付かれないままになる可能性があります。このようなプログラムは、意図的にシステムに害を与え、システムに適した環境を作成するために作成できます。コンピューターから情報を盗む他のコンピューター ウイルスまたはトロイの木馬の複製。

起動するために、マルウェアは画像、ビデオ、アニメーション GIF などの興味深いコンテンツに付着することで自身を偽装し、多くの場合、ビデオやアダルト画像に隠れます。

マルウェアは、ユーザーの助けなしにコンピューターに侵入することはできません。システムに侵入するには、マルウェアはあらゆる手段を使用して、被害者をだまして PC 上で実行させる必要があります。

多かれ少なかれ安全な作業を保証する主な推奨事項には、電子メールを開く前または起動する前に、各新しいファイルまたは電子メールの添付ファイルの必須のウイルス対策スキャンが含まれます。

フィッシング

フィッシングは、オンライン詐欺の最も一般的なタイプの 1 つであり、その目的は識別データを取得することです。詐欺師の行動は、さまざまな重大度の結果につながる可能性があります: パーソナル コンピューター上の無害なバナーから、データの損失まで。フィッシングの主な目的は、価値のあるものを盗んだり、それを使用したり、誰かのビジネスを侵害したり、ダウンさせたりすることです. フィッシング詐欺師が通常狙うもの:

- パスポートを含む個人データ;

- あらゆる種類のログインとパスワード;

- アクセス コード;

- 個人アカウントを入力するためのデータ;

- 銀行カードまたは口座の詳細;

- 私信;

- サービス情報;

- データベース;

- 企業秘密などの情報

まず、専門家がサービス ユーザーに、フィッシングを自分で認識する方法を学ぶようアドバイスします。まず、サービス メッセージの信憑性を確認してください。同時に、特定の個人情報を含まない文字はすべて、疑いを引き起こします。

また、ハイパーリンクを使用する代わりに、組織の URL を自分でアドレス バーに入力することをお勧めします。アカウントがハッキングされた友人や知人からリンクが送信されることもあります。またはリンクが不審に思われた場合は、フォローしない方がよいでしょう。

ランサムウェア

ランサムウェアは高度なプロのプログラマーによって作成されます。このようなプログラムは、電子メール メッセージの添付ファイルを介して被害者のデバイスに侵入する可能性があります。このタイプのマルウェアに感染したサイトにアクセスすると、ブラウザーを介して侵入することもできます。ローカル ネットワークからユーザーのデバイスに侵入します。ランサムウェアを認識する方法は?

ほとんどの場合、ランサムウェアの感染は肉眼で確認できます。ほとんどの場合、デバイスは完全にロックされており、単に使用することができません。また、それを削除する方法は?

ウイルス対策ソリューションのランサムウェア除去ツールを使用してください。このツールは、デバイスからあらゆる種類のランサムウェアを検出して除去します。その後、ランサムウェアから身を守ります:

- オペレーティング システム、ブラウザ、その他のプラグイン、ツールバーを含むすべてのソフトウェアが最新であることを確認してください。

- ウイルス対策およびファイアウォール ソリューションの最新の更新プログラムもインストールしてください。

- すべての種類のウイルスに対する保護機能が組み込まれた最新のウイルス対策ソリューションを使用することが、コンピューターからランサムウェアを防止、検出、削除する最も効果的な方法です。

内部脅威

ほとんどの情報セキュリティ インシデントは、内部の脅威の影響に関連しています。情報、企業秘密、および顧客の個人データの漏えいや盗難、情報システムへの損害は、原則として、従業員の行動に関連しています。この組織の. 内部脅威の分類には, 利己的またはその他の悪意のある理由で犯された脅威と, 過失または技術的無能によって犯された脅威の2つの大きなグループがあります.

したがって、組織の知的財産および商業財産の安全を損なう可能性のある従業員 (「インサイダー」と呼ばれる) の犯罪は、悪意のあるインサイダーと意図しないインサイダーのカテゴリに分けることができます。インサイダーは:

- 雇用している会社に恨みを抱く従業員 (“気分を害した”);

- 雇用している会社を犠牲にして余分なお金を稼ごうとしている従業員;

- インサイダーを注入し、採用しました。

すべての情報セキュリティ インシデントの大部分は、従業員の意図しない行動の結果です。このような情報漏えいの機会は数多くあります: ローカル ネットワークまたはインターネットで作業する際のデータ入力エラーから、ストレージの損失まで。メディア (ラップトップ、USB ドライブ、光ディスク)、安全でない通信チャネルを介してデータを送信し、意図せずにエンターテインメント Web サイトからウイルスをダウンロードすることを防ぎます。

内部の脅威に対する防御には、統合されたアプローチが必要です。それは、適切な情報セキュリティ ポリシーの開発、情報セキュリティを担当する従業員の雇用、ドキュメント フロー制御、ユーザーの制御と監視、高度な認証メカニズム.

クラウドの脆弱性

クラウド コンピューティングを使用する場合、次のクラスの脅威を区別する必要があります:

- クライアント攻撃。このタイプの攻撃は Web 環境で実践されていますが、クライアントは通常ブラウザーを使用してクラウドに接続するため、クラウドにも関連しています。サイト スクリプティング (XSS)、ウェブ セッションのハイジャック、パスワードの盗み、「中間者」など。

- 仮想化の脅威。クラウド コンポーネントのプラットフォームは伝統的に仮想化された環境であるため、仮想化システムへの攻撃はクラウド全体をも脅かします。この種の脅威はクラウド コンピューティングに固有のものです。

- ハイパーバイザー攻撃。仮想システムの重要な要素は、仮想マシン間で物理コンピューター リソースを共有するハイパーバイザーです。ハイパーバイザーの動作を妨害すると、1 つの仮想マシンがメモリにアクセスでき、リソースを奪い、そのネットワーク トラフィックを傍受し、その物理リソースを奪い、さらにはサーバーから仮想マシンを完全に移動させます.

これまでのところ、上記のすべての脅威は純粋に仮説にすぎません。このタイプの実際の攻撃に関する情報は事実上ないためです。同時に、仮想化とクラウドが十分に普及すると、これらすべてのタイプの攻撃が非常に現実的になる可能性があります。 . したがって、クラウドシステムを設計すると同時に、クラウド内セキュリティの分野で技術的ソリューションを開発する段階で、それらを念頭に置く必要があります.

また読む : あなたの身元をオンラインで隠すためのトップ 5 の方法

結論

企業および私生活における情報セキュリティ対策は、継続的に開発および実施する必要があります。

この問題の解決には、サードパーティの専門家や特別なプログラム (アンチ検出ブラウザーなど) を使用して包括的にアプローチする必要があります。このアプローチのみがデータ漏洩を防止し、その結果に対処することはありません。 「なぜ情報セキュリティが重要なのですか?」.