Benutzer sind zunehmend mit der Situation konfrontiert, dass sie ihre Anonymität wahren, ihre IP-Adresse im Internet verbergen und den Zugriff Dritter auf ihre persönlichen Daten verhindern möchten. Es gibt viele Möglichkeiten, die IP-Adresse zu verbergen: vor einfachen und kostenlos zu teuer, aber garantiert dem Benutzer 100% Sicherheit im Netzwerk. Heute lernen wir ein ziemlich interessantes Thema kennen, wie man ein IP-Verbot umgeht?

Warum IP-Tracking vermeiden?

Warum IP-Tracking vermeiden? Dafür kann es viele Gründe geben, und vor allem ist es eine Frage der Sicherheit und Anonymität. Wenn Sie auf jede Site, jede Seite gehen, hinterlassen Sie Ihre Daten auf jedem Server: Welcher Betrieb System, Browser, seine Version und vor allem die IP-Adresse werden verwendet. Sie können Ihr Land, Ihre Stadt, Ihren Bezirk und sogar die genaue Adresse genau bestimmen, indem Sie sie besitzen. Alles wäre in Ordnung, aber mit der gleichen IP-Adresse und dem Besitz Kenntnisse in der Informationstechnologie kann ein Angreifer auf einen anderen Computer zugreifen und an die persönlichen Informationen und Passwörter des Benutzers gelangen und viele unangenehme Dinge tun.

Aber es gibt auch harmlosere Dinge, die Sie zwingen, Ihre IP zu ändern. Die Wahrscheinlichkeit, darauf zu stoßen, ist viel größer. Online-Werbung ist in letzter Zeit noch aufdringlicher und manchmal sogar übermäßig nervig geworden. Darüber hinaus ist in einigen Fällen verfolgt es auf allen Seiten, wohin sie gehen, die gleichen Nutzer. Wenn solche Werbung äußerst unangenehm ist, kann man ihr unter anderem durch die Umgehung eines IP-Verbots entkommen.

Und was tun, wenn man auf dem Gameserver oder einem interessanten Forum zu Unrecht gebannt wird? Man kann versuchen, sich von einem anderen Account einzuloggen, aber jetzt werden Sperren per IP oft praktiziert. Sie können nur umgangen werden indem Sie Ihre echte Adresse ändern oder verschleiern. Indem Sie Ihre Adresse verbergen, können Sie Dateien von Datei-Hosting-Diensten mit einer Begrenzung der Anzahl von Downloads für einen Benutzer auf clevere Weise herunterladen.

Es gibt einige der beliebtesten Beispiele, wenn Sie Ihre IP verstecken müssen:

- Für Online-Zahlungen. Die Leute kaufen eine Vielzahl von Produkten online, und nicht jeder möchte, dass das, was sie kaufen, an die Öffentlichkeit geht.

- Um die Verfolgung von Benutzeraktionen im Netzwerk auszuschließen. Die Leute möchten nicht, dass jemand weiß, welche Websites sie besuchen.

- Um ein IP-Verbot für den Besuch bestimmter Websites und die Sperrung zu umgehen. IP-Adress-Spoofing löst dieses Problem der Sperrung von Websites durch Strafverfolgungsbehörden und gibt den Zugriff von überall auf der Welt zurück.

- Zur Sicherheit. Blogger, Aktivisten und Anti-Korruptionskämpfer posten oft provokative oder aufschlussreiche Beiträge. Sie müssen ihre IP-Adresse verbergen, damit niemand die Adresse ihres Wohnortes, Vor- und Nachnamens oder andere personenbezogene Daten.

- Zu Unterhaltungs- oder Spekulationszwecken. IP-Substitutionen werden oft für Scherze verwendet. Es ist auch ein ziemlich mächtiges Werkzeug, um Stimmen in Umfragen abzuwickeln, Rezensionen zu kaufen und Statistiken zu manipulieren.

Im Allgemeinen gibt es viele nützliche Verwendungen für das Ändern der IP. Und es gibt auch viele Möglichkeiten, Ihre Adresse zu ändern, und sie alle haben ihre eigenen Merkmale und das Sicherheitsniveau/Anonymität. Wir werden sie jetzt untersuchen.

Was ist IP?

Um eine IP-Sperre zu umgehen, müssen Sie drei Dinge herausfinden. Erstens, was ist eine IP-Adresse, woher kommt sie und vor wem genau muss verborgen werden. Und erst dann das Schema des Versteckens diese Adresse wird sofort klar.

Eine IP-Adresse ist eine Kennung für einen Computer in einem Netzwerk, der IP-Pakete senden und empfangen kann, eine Art von Nachricht im Internet Protocol (IP). Sie wird nur benötigt, damit andere Hosts Pakete von unterscheiden können verschiedene Maschinen und senden Antworten an sie zurück. Diese Adressen existieren jetzt in zwei Formen (IPv4 und IPv6), aber sie haben das gleiche Wesen. Nur die Form der Notation und Einschränkungen (Bereich) unterscheiden sich. Die Adresse ist der Haupttyp der verwendeten Metadaten auf den unteren Schichten des OSI-Modells, das das Internet antreibt.

Nicht alle Maschinen haben eine IP-Adresse, und diese kann virtuell sein (z. B. lokal). Eine öffentliche IP-Adresse wird dem Gerät zugewiesen, wenn es von einem Internetdienstanbieter (ISP) eine Verbindung zum Internet herstellt. . Unternehmen, die in diesem Sektor tätig sind, verfügen über viele solcher Adressen, die sie in Blöcken von mindestens 1000 Adressen kaufen. Jeder Client im Netzwerk muss eine eindeutige Adresse erhalten, oder sie verwenden das Netzwerk nicht es dem Client dauerhaft zuweist, geben einige ISPs bei jedem Neustart der Verbindung eine neue IP-Adresse an den Client („dynamische IP“). Daher kann Ihre Internetadresse nur von Ihrem ISP geändert werden, und dieser Vorgang ist normalerweise automatisiert.

Wie kann man die IP-Sperre umgehen?

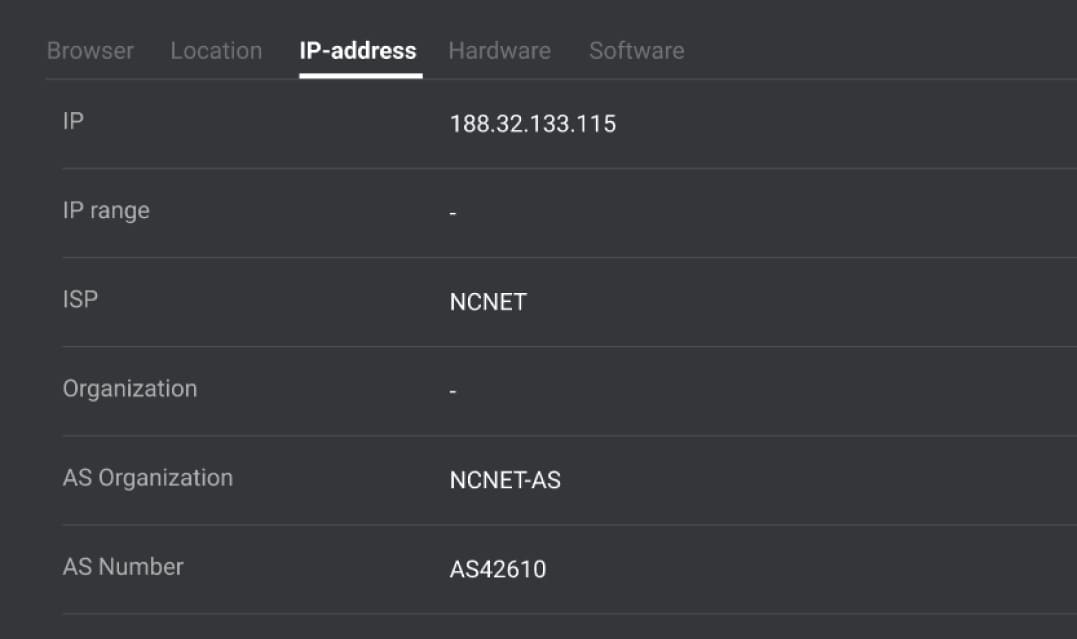

Bevor wir uns die bekannten Technologien zum Verbergen unserer echten IP-Adresse genauer ansehen, sollten wir unsere IP-Adresse herausfinden und einige Dinge herausfinden, die unseren Computer im Netzwerk preisgeben, zum Beispiel die Adresse des DNS Server. Gehen Sie dazu zu einem beliebigen Dienst zur Überprüfung der Anonymität. Die Hauptsache ist, Ihren Computer mit Java, ActiveX, Flash und Javascript zu überprüfen.

Es reicht nicht aus, Ihre IP-Adresse zu ändern, z Es ist überflüssig, die übertragenen HTTP-Header zu ändern. Es wird die Definition der installierten Software und des geografischen Standorts des Computers „zunichtemachen“

1. Proxy, SOCKS

Ein Proxyserver ist ein Dienst in Computernetzwerken, der es Clients ermöglicht, indirekte Anfragen an andere Netzwerkdienste zu stellen. Zuerst verbindet sich der Client mit dem Proxyserver und fordert einige Ressourcen an, die sich auf einem anderen Server befinden. Dann verbindet sich der Proxyserver mit dem angegebenen Server, empfängt die Ressource von diesem und überträgt sie an den Client.

Auf welche Server und welche Protokolle wir über einen Proxy zugreifen können, hängt vom Typ dieses Proxys ab, d. h. von dem Protokoll, über das wir darauf zugreifen. Es gibt verschiedene Arten von Proxys: HTTP-Proxys, SOCKS4, SOCKS5 , und einige andere.

HTTP-Proxys sind die gebräuchlichsten, sie sind am einfachsten im Internet zu finden, funktionieren aber nur mit HTTP (es gibt auch HTTPS-Proxys). Außerdem können sie die Adresse des Clients in die Request-Header einfügen und sei nicht anonym.

Das SOCKS-Protokoll ist am bemerkenswertesten, weil es die Protokolle der Anwendungsschicht und der Transportschicht kapselt, dh TCP/IP und UDP/IP. Da nur über diese Protokolle gearbeitet werden kann im Web ist es über SOCKS möglich, mit beliebigen Servern, einschließlich der gleichen SOCKS, zu arbeiten und so Ketten von SOCKS-Servern zu organisieren.Aus dem gleichen Grund sind alle SOCKS-Server anonym – es ist unmöglich, zusätzliche Informationen am TCP zu übertragen /IP- und UDP/IP-Ebenen, ohne den Betrieb des übergeordneten Protokolls zu stören.

Sie können auch Anonymisierer hervorheben – sie sehen aus wie eine normale Suchmaschine, nur müssen Sie anstelle von Wörtern/Phrasen die URL der Site eingeben, die Sie darin sehen möchten. Anonymisierer sind geschriebene Skripte , zum Beispiel in Perl, PHP, CGI-Skripten.

Einige nützliche Programme für die Arbeit mit HTTP-Proxys und -Sockets:

SocksChain ist ein Programm, mit dem Sie über eine SOCKS-Kette oder einen HTTP-Proxy arbeiten können (Sie müssen daran denken, dass jeder Proxy-Server, und noch mehr ein kostenloser, ein Protokoll führt. Und eine Person, die die entsprechenden Rechte hat, kann immer herausfinden, wohin Sie gegangen sind und was Sie getan haben, selbst wenn Sie Ketten von 10 anonymen Proxy-Servern in verschiedenen Teilen der Welt verwenden).

FreeCap ist ein Programm zum transparenten Umleiten von Verbindungen über einen SOCKS-Server für Programme, die keine native SOCKS-Proxy-Unterstützung haben.

2. VPN (virtuelles privates Netzwerk)

Eine VPN-Verbindung unterscheidet sich nicht wesentlich von einer Verbindung mit einem regulären lokalen Netzwerk: Anwendungen spüren den Unterschied überhaupt nicht und greifen daher ohne Konfiguration auf das Internet zu. Wenn einer von ihnen möchte Um auf eine Remote-Ressource zuzugreifen, wird auf dem Computer ein spezielles GRE-Paket (Generic Routing Encapsulation) erstellt, das in verschlüsselter Form an den VPN-Server gesendet wird Wesen ist (eine Anforderung, eine HTTP-Seite herunterzuladen, nur Daten zu übertragen usw.) und die entsprechende Aktion in eigenem Namen auszuführen (d. h., es wird seine IP preisgeben). Der Server legt es in ein GRE-Paket, verschlüsselt es und sendet es in dieser Form an den Client zurück.

Die kontinuierliche Verschlüsselung der übertragenen Daten ist der Schlüssel zur Gewährleistung der Sicherheit. Der PPTP-Verkehr kann mit MPPE (Microsoft Point-to-Point Encryption, unterstützt 40-, 56- und 128-Bit-Schlüssel) verschlüsselt werden. Es ist a Microsoft-Protokoll: Die frühen Versionen waren elementar gehackt, in den neuen wurden grobe Fehler behoben, aber Microsofts Versuche, etwas im Bereich der Kryptographie zu tun, sorgen nur für Gelächter. Neue Versionen ihrer Protokolle werden nicht viel gehackt analysiert.

OpenVPN ist eine freie Implementierung der VPN-Technologie, die auf dem im Internet allgemein akzeptierten TCP/IP-Protokollstack organisiert ist. Dadurch wird sichergestellt, dass die Verbindung auch mit Anbietern funktioniert, die PPTP nicht unterstützen (meist Mobilfunkanbieter, die alle GRE-Pakete schneiden, die über GPRS und EDGE laufen. Außerdem funktioniert OpenVPN auch dann, wenn Sie keine echte IP-Adresse haben, im Gegensatz zu PPTP, das den gleichzeitigen Aufbau von zwei Netzwerksitzungen erfordert.

OpenVPN hat eine Reihe von Vorteilen gegenüber der VPN-Technologie:

Unterstützt flexible Client-Authentifizierungsmethoden basierend auf Zertifikaten;

3. TOR

Tor (The Onion Router) ist eine freie Implementierung des Zwiebelrouters der zweiten Generation (das sogenannte „Onion (Multilayer) Routing“). Es ist ein System, das es Benutzern ermöglicht, sich anonym zu verbinden und sicherzustellen, dass die Übertragung von Benutzerdaten in verschlüsselter Form. Es wird oft als anonymes Netzwerk angesehen, das anonymes Surfen im Internet und sichere Datenübertragung ermöglicht. Mit Tor können Benutzer anonym bleiben, wenn sie Websites besuchen, Materialien veröffentlichen, Nachrichten senden und mit anderen zusammenarbeiten Anwendungen, die das TCP-Protokoll verwenden. Die Verkehrssicherheit wird durch die Verwendung eines verteilten Netzwerks von Servern gewährleistet, die als „Zwiebelrouter“ bezeichnet werden.

Tor-Netzwerkbenutzer führen Onion-Proxy auf ihrem Computer aus. Diese Software verbindet sich mit Tor-Servern und bildet regelmäßig eine virtuelle Kette durch das Tor-Netzwerk, die Kryptographie auf mehrschichtige Weise verwendet (Analogie mit Zwiebel).

Jedes Paket, das in das System eindringt, durchläuft drei verschiedene Server (Knoten), die zufällig ausgewählt werden. Vor dem Senden wird das Paket sequentiell mit drei Schlüsseln verschlüsselt: zuerst für den dritten Knoten, dann für den zweiten, und schließlich zum ersten.

Wenn der erste Knoten das Paket empfängt, entschlüsselt er die „obere“ Schicht der Chiffre (Analogie mit dem Schälen einer Zwiebel) und findet heraus, wohin er es als nächstes senden soll. Der zweite und der dritte Server erledigen dies Gleichzeitig stellt die Onion-Proxy-Software eine SOCKS-Schnittstelle bereit. Programme, die auf der SOCKS-Schnittstelle ausgeführt werden, können so konfiguriert werden, dass sie über das Tor-Netzwerk arbeiten, das den Datenverkehr multiplext und ihn durch die virtuelle Tor-Kette leitet, was Ihnen letztendlich ermöglicht um anonymes Surfen im Netz zu ermöglichen.

Es gibt spezielle Tor-Add-Ons für die Webbrowser Opera und Firefox.

4. SSH-Tunneling

SSH (Secure Shell) ist ein Netzwerkprotokoll, das die Fernsteuerung des Computers und die Dateiübertragung ermöglicht. Verwendet Algorithmen, um die übertragenen Informationen zu verschlüsseln.

SSH-Tunneling kann als günstiger VPN-Ersatz angesehen werden. Das Prinzip dieser Implementierung ist wie folgt: Die gesamte Netzwerksoftware auf dem Computer wird an den dafür vorgesehenen Port (Ihren localhost), an dem der Dienst hängt, verbunden über SSH zum Server (und wie wir wissen, ist die Verbindung über das SSH-Protokoll verschlüsselt) und Tunneln aller Anfragen; dann kann Ihr gesamter Datenverkehr (nicht mehr verschlüsselt) vom Server an einen Proxy (der Tunneling unterstützt) oder Socks weitergeleitet werden, die den gesamten Datenverkehr an die erforderlichen Adressen weiterleiten. Die Anwesenheit eines Proxys ist nicht erforderlich.

Was sind die Vorteile dieses Systems:

- Um dieses Schema zu organisieren, müssen Sie keine Serversoftware installieren (da SSH-Konto und Socken leicht über das Internet bezogen werden können);

- Da bei einer SSH-Verbindung der Datenverkehr verschlüsselt und komprimiert wird, erhalten wir eine kleine Steigerung der Arbeitsgeschwindigkeit im Internet;

- Wenn sich der Socks-Server auf einem anderen Host befindet, erhalten wir eine zusätzliche Serverkette, die unsere Sicherheit und Anonymität erhöht.

5. JAP

In einer der deutschen Einrichtungen wurde eine ziemlich clevere Methode zur Wahrung der Anonymität entwickelt. Auf dem System des Benutzers ist ein spezielles Proxy-Programm JAP installiert, das alle Verbindungsanfragen des Benutzers entgegennimmt, verschlüsselt (AES mit einem 128-bit Schlüssellänge) und sendet es sicher an einen speziellen Zwischenserver (den sogenannten Mix).

Tatsache ist, dass sehr viele Benutzer gleichzeitig den Mix verwenden und das System so aufgebaut ist, dass jeder von ihnen nicht vom Server zu unterscheiden ist. Und da alle Clients gleich sind, ist dies nicht möglich um gezielt einen Benutzer zu berechnen.

Mixe werden in der Regel freiwillig installiert, vor allem an Universitäten, die offiziell bestätigt haben, dass sie keine Protokolle führen. Außerdem werden meist Mixketten verwendet (meist drei Mixe).

6. P2P-Anonymisierer

Sehen wir uns das Peek-A-Boot-Netzwerk als Beispiel an. Peek-A-Boot ist ein verteiltes Peer-to-Peer-Netzwerk von Computern, die sich im Besitz von Freiwilligen aus verschiedenen Ländern befinden. Das Netzwerk wurde erstellt, damit die Benutzer Umgehung von Beschränkungen durch lokale Zensur und Zugang zu Internetressourcen, die in einem bestimmten Staat verboten sind.

Jeder Knoten im Netzwerk ist maskiert, um Anfragen zu senden und Informationen von bestimmten IP-Adressen zu empfangen, die Zensurbarrieren umgehen.

Der Benutzer ist mit dem Ad-hoc-Netzwerk verbunden, in dem Peek-A-Booty arbeitet. Mehrere zufällig ausgewählte Computer greifen auf die Website zu und leiten die Daten an die Person weiter, die die Anfrage gesendet hat.

Der gesamte Datenverkehr in diesem Netzwerk wird mit dem E-Commerce-Standard SSL verschlüsselt, sodass es wie eine unschuldige Transaktion aussieht.

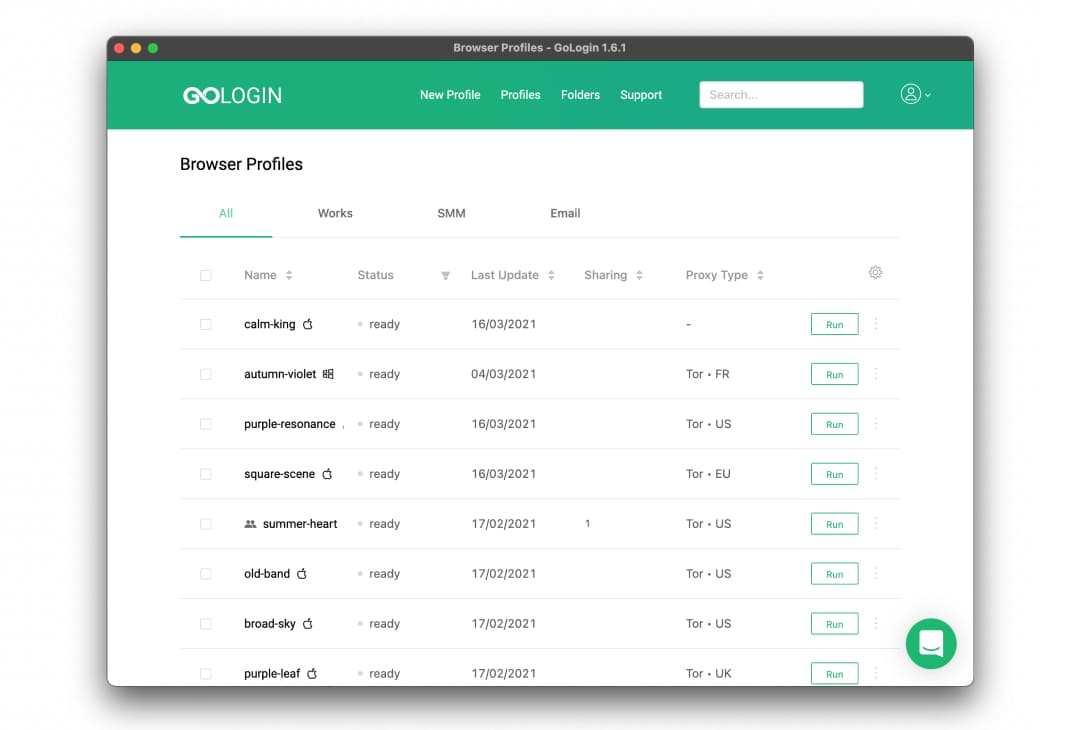

7. Anti-Erkennungsbrowser

Basierend auf dem, was wir zuvor geschrieben haben, können wir feststellen, dass es nicht ausreicht, nur die IP zu verbergen. Schließlich können Sie durch andere Verbindungsparameter verfolgt werden. Um dieses Problem zu lösen, wurden Anti-Erkennungsbrowser erstellt .

Diese Software besteht aus einem Programm, das Ihren Fingerabdruck (einschließlich IP) maskiert und einem Browser, der diese Parameter im Internet anzeigt.

Anti-Erkennungsbrowser verbergen die IP normalerweise durch die Proxy-Integration. Ihr Vorteil ist jedoch, dass die restlichen Verbindungsparameter an die neue IP angepasst werden. Sie können damit IP-Sperren umgehen und eine völlig andere Internetidentität schaffen . GoLogin ist ein Beispiel für einen guten Anti-Erkennungsbrowser, der Ihnen hilft, IP-Sperre zu vermeiden

Schlussfolgerung

Von allen von uns in Betracht gezogenen Methoden sind nur TOR und P2P völlig kostenlos. Gleichzeitig sind sie sehr zuverlässig, aber leider nicht bequem in der täglichen Verwendung und Konfiguration.

In Bezug auf durchschnittliche Sicherheit und einfache Einrichtung ist OpenVPN führend, aber die Preise beginnen bei 15 US-Dollar pro Monat. Die DoubleVPN-Technologie, bei der Pakete durch zwei VPN-Server laufen, wird jetzt weit verbreitet.

Eine Zwischenlösung kann SSH-Tunneling sein. Es reicht, nur Shell-Zugriff zu haben, was sehr günstig ist, und die Verbindung selbst wird beispielsweise über Putty konfiguriert. Leider ist die Einrichtung nicht einfach und zeitaufwändig, die Bedienbarkeit ist auch schlecht, daher ist dies immer noch eine Option für Geeks.

Der sicherste und anonymste Weg, um die IP-Sperre zu umgehen und andere Parameter zu maskieren, ist der Anti-Erkennungs-Browser. Es ist vielleicht die schnellste und bequemste Lösung für das Problem der garantierten Anonymität, aber der Preis ist der höchste Aber diese Lösung ist für diejenigen geeignet, die wirklich IP-Sperren umgehen müssen.